Einführung

Während Sie diesen Artikel lesen, stellt Ihr Browser eine Verbindung zum Internet Service Provider (ISP) her. Die von Ihrem Computer gesendeten Pakete fanden ihren Weg zu dem Server, der diese Website hostet. Welche Wege dabei genommen werden, entscheidet das BGP (Border Gateway Protocol).

Wenn ein Router nicht funktioniert oder eine hohe Verkehrslast hat, nehmen die Pakete einen anderen Weg. BGP akzeptiert standardmäßig angekündigte Routen von anderen BGP-Routern. Es gibt keine Ankündigung des Pfads oder des Eigentümers, was ein erhebliches Sicherheitsproblem darstellt.

Dieser Artikel erläutert das RPKI-Protokoll als Lösung für sicheres BGP-Routing.

Was ist BGP?

Das BGP-Protokoll ist das Hauptprotokoll, das den Routing-Austausch über das Internet erleichtert. Pakete reisen weltweit dezentral mit automatisiertem Routing. Wenn Daten von einem Router zum anderen übertragen werden, bewegen sich die Informationen näher an das gewünschte Ziel.

Jeder Router verwaltet eine lokal signifikante beste Pfadtabelle für jede IP-Adresspräfix-Zielgruppe. Ein AS (A autonomes S ystem) besitzt Gruppen von Präfixen und bestimmt, wie der Routing-Austausch erfolgt. Jeder AS hat eine eindeutige Kennung (Nummer) und das BGP-Protokoll definiert, wie autonome Systeme Informationen über das IP-Routing austauschen.

Jeder ASN kündigt Präfixe an, an die er Daten liefern kann. Wenn sich beispielsweise ein AS mit 1.0.0.0/8 verbindet, sendet er die Adresse an Peers und Anbieter.

Mängel von BGP

Die Annahme von BGP-Routen hängt vom ISP-Engineering ab. Die ISP-Due-Diligence geht nur so weit:Eingabefehler, Automatisierungsfehler und böswillige Absichten sind nur einige Beispiele, die schwer zu entschärfen sind. Letztendlich besteht der Kern des Problems darin, dass es keine Grundwahrheit darüber gibt, wer den Pfad bekannt geben sollte oder wer der wirkliche Eigentümer ist.

Informationen, die über das Internet gesendet werden, sind nur begrenzt vor BGP-Hijacks geschützt. Ein BGP-Hijack tritt auf, wenn ein AS eine BGP-Ankündigung für gleiche oder spezifischere IP-Präfixe macht, die der AS nicht besitzt.

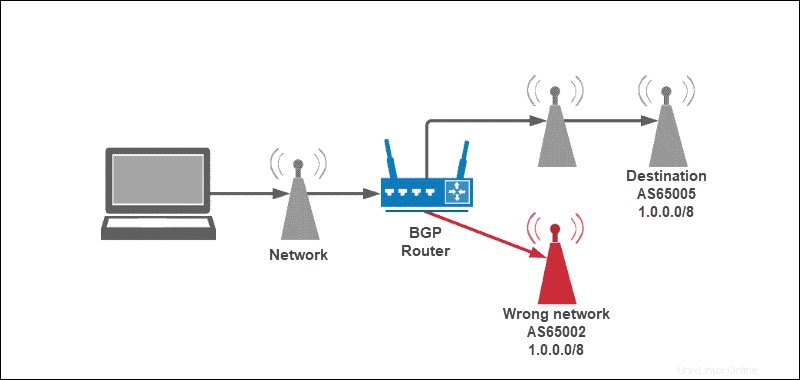

Entführungen mit gleicher Präfixlänge

Eine Entführung mit gleicher Präfixlänge tritt auf, wenn jemand, der nicht der Eigentümer ist, dasselbe Präfix ankündigt. Zum Beispiel:

- Origin AS sendet Daten, die für 1.0.0.0/8 bestimmt sind

- Destination AS kündigt 1.0.0.0/8 an.

- Ein anderer AS gibt ebenfalls 1.0.0.0/8 bekannt.

Wenn eine Ansage gleicher Länge erfolgt, muss der BGP eine Route auswählen. Die Entscheidung fällt auf die AS-Konfiguration.

Der Ursprungs-AS bemerkt einen leichten Rückgang des Datenverkehrs. Der Rückgang des Datenverkehrs ist ein häufiges Ereignis, das aus einer Reihe von Gründen auftreten kann. Aus diesem Grund bleibt der BGP-Hijack unbemerkt.

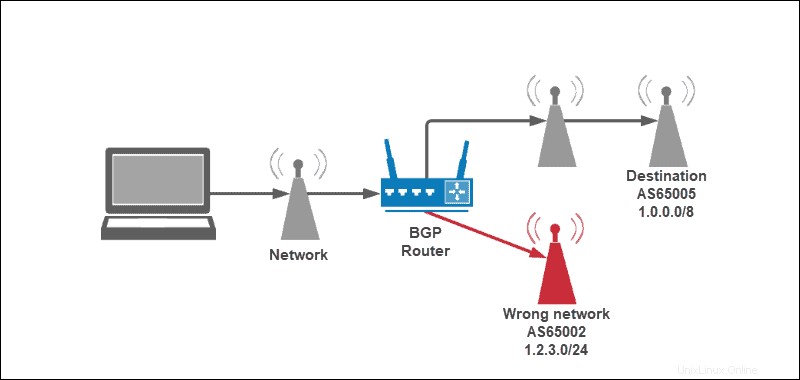

Spezifischer Präfix-Hijack

Spezifische Präfix-Hijacks treten auf, wenn ein bösartiger ASN ein spezifischeres Präfix ankündigt. Beide Präfixe werden der BGP-Routingtabelle hinzugefügt, aber die spezifischere Adresse wird als bester Pfad zu einem Netzwerk ausgewählt.

Zum Beispiel:

- Origin sendet Daten, die für 1.0.0.0/8 bestimmt sind.

- Destination AS kündigt 1.0.0.0/8 an.

- Ein anderer AS kündigt eine spezifischere 1.2.3.0/24 an.

Da 1.2.3.0/24 besser passt, gehen alle Daten im 1.2.3.0-Bereich an das falsche Netzwerk.

Was ist RPKI?

RPKI (R Ressource P öffentliche K ey ich nfrastructure) ist eine Sicherheitsebene im BGP-Routing, die volles kryptografisches Vertrauen in die Eigentümerschaft bietet, wenn die Eigentümer über eine öffentlich verfügbare Kennung verfügen. Bei BGP existiert die Grundwahrheit des Eigentums nicht. Jeder darf für eine bessere Route werben, sei es böswillig oder aus Versehen.

RPKI basiert auf dem bestehenden PKI-Standard – RFC6480. Es gibt viele Verweise auf die bestehenden Kryptografiemethoden für sichere Kommunikation.

Warum ist RPKI wichtig?

Resource Public Key Infrastructure macht BGP sicherer und zuverlässiger. Die Verwundbarkeit des Internets aufgrund der Funktionsweise von BGP ist ein systematisches Problem. Mit dem Wachstum des Internets werden die Konsequenzen deutlicher.

Das Weiterleiten von Informationen an ein kleines Netzwerk erzeugt eine Überlastung. Böswilliges Routing bringt vertrauliche Informationen an die falsche Stelle. BGP-Fehler haben das Potenzial für Betrug und groß angelegte Ausfälle. Einige bemerkenswerte Fälle sind:

- Amazon – Route 53 BGP-Hijacking von Amazon DNS für einen Kryptowährungsraub.

- Google – Fehlkonfiguration der BGP-Filterung während einer Aktualisierung leitete Datenverkehr nach China, Russland und Nigeria.

- Mastercard, Visa und große Banken – 36 Präfixe von Zahlungsdiensten durchgesickert.

- YouTube – Ein Versuch, die YouTube-Website in Pakistan zu blockieren, endete mit deren Abschaltung.

Welche Form des Schutzes bietet RPKI?

BGP-Probleme treten aus zahlreichen Gründen auf:

- Kein zuverlässiger Sicherheitsplan

- Umverteilungsfehler

- Tippfehler

- Bosheit

Der häufigste Faktor ist menschliches Versagen.

Das Kryptografiemodell von RPKI bietet Eigentumsauthentifizierung durch eine öffentliche Schlüssel- und Zertifikatsinfrastruktur, ohne identifizierende Informationen darin zu haben. Die Zertifikate fügen den IPv4- und IPv6-Präfixen eine Ebene der Netzwerksicherheit hinzu. Die RPKI-Zertifikate werden jedes Jahr erneuert. HTTP verwendet eine ähnliche Verschlüsselung zum Sichern von Webseiten.

Obwohl der gesamte Pfad nicht gesichert ist, überprüft RPKI die Identität des Ursprungs und bietet eine Möglichkeit, zu bestätigen, dass sie die Person sind, für die sie sich ausgeben. RPKI ist ein Schritt zur Sicherung des BGP-Routings, bei dem wir den Ursprung der eingehenden Informationen kennen und wem welcher Speicherplatz gehört.

Die weit verbreitete Bereitstellung macht es noch effizienter bei der Verhinderung von Hijacks insgesamt.

RPKI-Vorteile

Die Implementierung und Verwendung von RPKI bietet die folgenden Vorteile:

- Herkunftsnachweis . Ressourceninhaber haben einen Eigentumsnachweis, um bestimmte Ressourcen über eine signierte Zertifikats-Vertrauenskette zu verwenden, was dazu beiträgt, Fehler in Bezug auf die Informationsherkunft zu vermeiden.

- Kryptografische Identitätsprüfung . Ressourceninhaber haben eine Möglichkeit, Kunden bei der Verteilung von Ressourcen den Besitz nachzuweisen.

- Route-Hijacking-Prävention . Ressourcenbenutzer schützen die von Ressourceninhabern bereitgestellten Informationen durch eine digitale Signatur, die ein verifizierter Ressourceninhaber generiert und dem Benutzer bereitstellt. Versuche, die Signatur zu ändern, machen sie ungültig.

Wie funktioniert RPKI?

Das RIR (R regionales Ich Internet R egistry) stellt die Root-Vertrauensstellung des RPKI-Kryptografiemodells bereit. Die IANA (I Internet A mit N versehen Umbra A Behörde) ist ein Teil von ICANN (I Internet C orporation für A mit N versehen ames und N umbers), der IPv4- und IPv6-Adressraum besitzt.

IANA weist RIRs Teile des IP-Bereichs zu. Die lokalen RIRs weisen dann den IP-Raum Netzwerken zu, die wiederum kleineren Netzwerken eine Unterzuweisung erteilen. Dieser Pfad erstellt eine vertrauenswürdige Kette beim Signieren von Zertifikaten. Die RIR-Regionen unterteilen sich in fünf geografische Gebiete:

| Akronym | Vollständiger Name | Region |

| ARIN | Amerikanisches Register für Internetnummern | Nordamerika |

| LACNIC | Informationszentrum des Netzwerks für Lateinamerika und die Karibik | Lateinamerika |

| RIPE NCC | Réseaux IP Européens Network Coordination Centre | Europa, Westasien und die ehemalige UdSSR |

| Afrinisch | Informationszentrum des afrikanischen Netzwerks | Afrika |

| APNIC | Asia Pacific Network Information Centre | Asien-Pazifik |

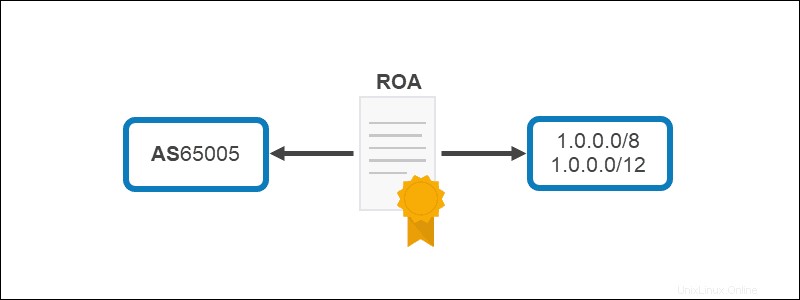

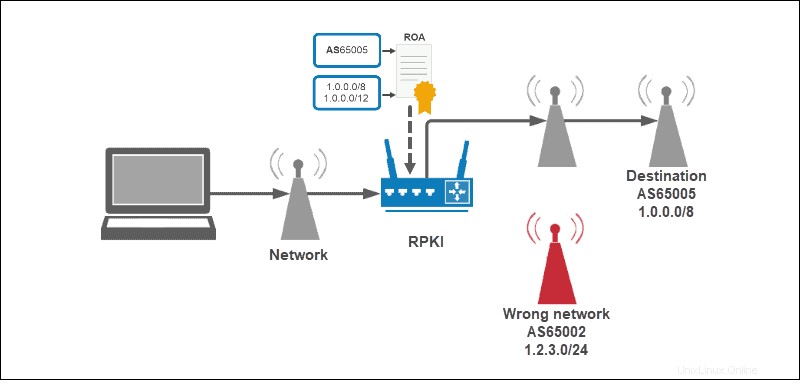

ROA

Der letzte Teil der Kette ist der ROA (R aus O Rigin A Berechtigung). Der ROA ist ein einfaches Dokument mit zwei Informationen:

1. Was die Route ist und die maximale Länge.

2. Das AS gibt die Route bekannt.

Wenn beispielsweise AS65005 im Bereich von 1.0.0.0/8 bis 1.0.0.0/12 ankündigt, enthält die ROA den Bereich und die AS65005-Kennung, wodurch bestätigt wird, wer der wahre Eigentümer der Informationen ist, mit vollem Vertrauen.

So erstellen Sie einen ROA

Vor dem Erstellen eines ROA sind mehrere Dinge zu beachten:

- Nur Präfixbesitzer können einen ROA erstellen.

- Jeder ROA ist spezifisch für einen der vorhandenen RIRs.

- Eigentümer müssen vor der Erstellung des ROA ein ROA-Anforderungsschlüsselpaar generieren.

- ROA-Anfragen werden an den entsprechenden RIR gesendet.

Ausführliche Informationen zum Erstellen eines ROA finden Sie in den Anweisungen der jeweiligen RIR:

- ARIN – https://www.arin.net/resources/manage/rpki/hosted/

- RIPE – https://www.ripe.net/manage-ips-and-asns/resource-management/rpki/resource-certification-roa-management#---creating-and-editing-roas

- APNIC – https://blog.apnic.net/2019/09/11/how-to-creating-rpki-roas-in-myapnic/

Wie wird RPKI bereitgestellt?

Das P in RP KI bedeutet, dass die Zertifikate und ROAs in öffentlichen Repositories zugänglich sind. Die Informationen werden verwendet, um Listen zu erstellen, welche Präfixe zu welchen Lieferavisen gehören.

Die Signaturen der Zertifikate und die Lebensdauer der ROAs werden von jedem Netzwerk unabhängig geprüft. Wenn einer der folgenden Fehler auftritt, wird der ROA ignoriert:

1. Das Start- oder Enddatum von ROA und die Zertifikate, die zurück zum Stamm verkettet werden, liegen in der Vergangenheit oder Zukunft.

2. Eine der Signaturen ist ungültig oder widerrufen.

Alle ROAs, die den Testcache bestanden haben, in einer validierten Liste. Basierend auf der validierten Cache-Liste wird ein Filter generiert und auf die Router hochgeladen. Router überprüfen BGP-Ankündigungen durch den Filter mit einem der drei Ergebnisse:

- Gültig – ROA ist vorhanden. Präfixlänge und AS-Nummer stimmen überein.

- Ungültig – ROA ist vorhanden. Die Präfixlänge oder AS-Nummer stimmt nicht überein.

- Nicht gefunden oder unbekannt – Kein ROA vorhanden.

Der Router handelt basierend auf dem Status des vom Filter generierten Präfixes.

Signaturpräfixe

RIRs bieten Online-Tools zum Signieren von Präfixen. Dadurch wird ein Präfix und eine Präfixlänge mit einem AS verknüpft. Sobald ein Präfix signiert ist, können andere, die die RPKI-Validierung implementiert haben, die Präfixe validieren.

Das Signieren von Zertifikaten verhindert, dass die Präfixe (absichtlich oder unabsichtlich) entführt werden. Signierte Zertifikate sind der Kern von ROA. RPKI bietet keine Pfadvalidierung und Man-in-the-Middle-Angriffe sind weiterhin möglich.

Präfixe validieren

Die Implementierung der Validierung hängt von den Netzwerkdetails ab. Die allgemeinen Schritte zum Einrichten eines Netzwerks für die Präfixvalidierung sind:

1. RPKI-Validatoren installieren – Software, die RPKI-Daten von allen Internet Routing Registries (IRRs) abruft und Signaturen verifiziert.

2. Konfigurieren Sie die Validierung auf Grenzroutern mit dem Routenvalidator – Die Router füllen den Validierungscache mit Kombinationen aus validierten Präfixen, Präfixlängen und Quell-ASNs.

3. Implementieren von BGP-Filtern für externe BGP-Sitzungen – Hinzufügen einer Richtlinie zu allen BGP-Sitzungen (Peer, Transit und Kunden), um alle Präfixe abzulehnen, die RPKI ungültig sind .