Dies ist die Reihe von Übungen nach dem Artikel über Linux-Berechtigungen.

Wenn Sie den Artikel sorgfältig gelesen und die darin beschriebenen Prinzipien verstanden haben, sollten Sie in der Lage sein, die meisten Fragen zu beantworten.

Sollten Sie Fehler oder Ungenauigkeiten finden, können Sie gerne einen Kommentar hinterlassen.

Viel Glück!

Linux-Berechtigungsgrundlagen

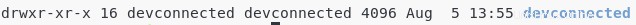

- Frage 1 :verbunden als devconnected . Hier ist die Ausgabe meines ls-Befehls .

Kann ich einige Änderungen in die Datei schreiben?

AntwortJa, der Benutzer hat Lese- und Schreibrechte. Infolgedessen kann devconnected einige Änderungen an der Datei vornehmen.- Frage 2 :verbunden als Bob (die nicht Teil der devconnected-Gruppe ist). Hier ist die Ausgabe des ls-Befehls.

Bob möchte mein .Profil verschieben (befindet sich im devconnected Ordner) Datei in das Stammverzeichnis Verzeichnis.

Wird er es schaffen?

AntwortNein! Bob gehört zur Kategorie „Andere“, die keine Schreibberechtigung für den Ordner hat. Folglich kann er die Datei nicht verschieben.- Frage 3 :verbunden als Bob (immer noch kein Teil der devconnected-Gruppe). Hier ist die Ausgabe des ls-Befehls .

Bob möchte in die devconnected gehen Verzeichnis .

Kann er das?

AntwortNr. Bob gehört zur Kategorie „Andere“, die keine Ausführungsberechtigung (Durchgangsberechtigung) für den Ordner hat. Bob wird der Zugriff verweigert.- Frage 4 :verbunden als devconnected . Hier ist die Ausgabe des ls-Befehls.

Kann ich das tun?

AntwortJa! Das Schreibrecht wird für den Benutzer gesetzt. Infolgedessen kann ich in diese Datei schreiben.- Welche Datei enthält eine Liste von Benutzern auf einem Linux-System?

Binäres Zahlensystem

- Frage 5 :Wandeln Sie die Binärzahl 1010001 um ins Dezimalsystem.

- Frage 6 :Wandeln Sie die Binärzahl 11011 um ins Dezimalsystem.

- Frage 7 :Wandeln Sie die Dezimalzahl 12 um zum binären Zahlensystem.

Chmod-Befehl

- Frage 8 :Welche Berechtigungen erteilt der folgende Befehl:„chmod 777 ” ?

- Frage 9 :Welche Berechtigungen erteilt der folgende Befehl:„chmod 444 ” ?

- Frage 10 :Welche Berechtigungen erteilt der folgende Befehl:„chmod 641 ” ?

Linux-Berechtigungsmaske

- Frage 11 :Welcher Befehl muss ausgeführt werden, um die Berechtigungsmaske unter Linux anzuzeigen?

- Frage 12 :Welche Rolle spielt die Maske unter Linux?

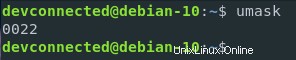

- Frage 13 :Welche Berechtigungen werden bei diesem Wert für eine Maske den Dateien auf meinem Host gewährt?

AntwortDie Berechtigungen für neu erstellte Dateien sind r w – r – – r – – (6 – 0 =6, 6 – 2 =4, 6 – 2 =4)

AntwortDie Berechtigungen für neu erstellte Dateien sind r w – r – – r – – (6 – 0 =6, 6 – 2 =4, 6 – 2 =4)- Frage 14 :Welche Berechtigungen werden bei derselben Maske den Verzeichnissen auf meinem Host gewährt?

Verzeichnisberechtigungen

- Frage 15 :Was bedeutet es für einen Benutzer, das „Ausführen“-Recht für ein Verzeichnis zu haben?

- Frage 16 :Was bedeutet es ähnlich, wenn ein Benutzer Schreibrechte für ein Verzeichnis hat?

- Frage 17 :Was wird unter Linux verwendet, um Freigabeordner zu erstellen, die es Benutzern ermöglichen, Dateien zu einem Verzeichnis hinzuzufügen, sie jedoch daran hindern, Einträge zu löschen, die ihnen nicht gehören?

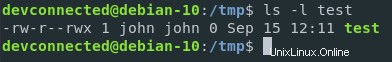

- Frage 18 :Eine Datei wird mit den folgenden Berechtigungen in ein Verzeichnis mit aktiviertem Sticky-Bit gesetzt. Kann ich die als „devconnected“ protokollierte Datei löschen?

AnswerNo. Wenn das Sticky-Bit aktiviert ist, kann nur der Besitzer der Datei diese Datei löschen (auch wenn die andere Gruppe volle Rechte hat)

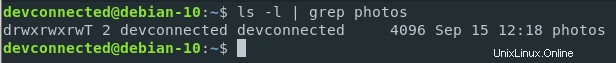

AnswerNo. Wenn das Sticky-Bit aktiviert ist, kann nur der Besitzer der Datei diese Datei löschen (auch wenn die andere Gruppe volle Rechte hat)- Frage 19 :Als John angemeldet, kann ich dieses Verzeichnis durchsuchen? (John ist kein Mitglied der devconnected-Gruppe)

AnswerNo. Das Sticky-Bit ist ein großes „T“, was bedeutet, dass das Sticky-Bit für dieses Verzeichnis gesetzt ist, aber die Ausführungsberechtigung nicht gesetzt ist. Folglich kann kein Benutzer außer dem Benutzer selbst durch dieses Verzeichnis gehen.

AnswerNo. Das Sticky-Bit ist ein großes „T“, was bedeutet, dass das Sticky-Bit für dieses Verzeichnis gesetzt ist, aber die Ausführungsberechtigung nicht gesetzt ist. Folglich kann kein Benutzer außer dem Benutzer selbst durch dieses Verzeichnis gehen. Andere Befehle

- Frage 20 :Welcher Befehl wird unter Linux verwendet, um den Eigentümer einer Datei oder eines Verzeichnisses zu ändern?

- Frage 21 :Welcher Befehl wird unter Linux verwendet, um die Gruppe einer Datei oder eines Verzeichnisses zu ändern?

- Frage 22 :Welche Option sollte angegeben werden, damit der Befehl chgrp rekursiv auf Verzeichnisse und Kinder angewendet wird?

- Frage 23 :Welche Option sollte für den chgrp-Befehl angegeben werden, um alle vorgenommenen Änderungen in die Standardausgabe zu schreiben?

SUID &GUID

- Frage 24 :Wie würden Sie die SUID kurz beschreiben?

- Frage 25 :Welcher beliebte Befehl wird unter Linux mit aktivierter SUID ausgeführt?

- Frage 26 :Welchen Befehl würden Sie ausführen, um die SUID für eine Datei auf Ihrem Host festzulegen?

- ausführen

- Frage 27 :Wie würden Sie die GUID kurz beschreiben?

- Frage 28 :Welchen Befehl würden Sie ausführen, um die GUID für eine Datei auf Ihrem Host festzulegen?

Knifflige Fragen

- Frage 29 :Wenn ein Verzeichnis mit „r w x r w x r w x“-Berechtigungen mit dem cp-Befehl kopiert wird, sind die Berechtigungen für das neue Verzeichnis dieselben?

- Frage 30 :Was ist der Unterschied zwischen einem kleinen „t“ und einem großen „T“ für das Sticky Bit?