Der jüngste Angriff einer weltweiten Malware, der bereits berühmten WannCrypt, hat nicht nur die Sicherheit von Hunderten von Unternehmen auf der ganzen Welt deutlich gemacht, sondern auch, wie sehr wir uns manchmal in den Umgang mit der Terminologie dieser Bedrohungen einmischen.

Ist ein Virus das gleiche wie eine Malware? Und was ist Ransomware und wie unterscheidet sie sich von anderen Bedrohungen? Im Allgemeinen nennen wir das immer einen Computervirus und das war’s. Aber heute gehen wir etwas weiter und erklären, was Begriffe wie Malware, Viren, Würmer, Spyware, Trojaner, Ransomware usw. bedeuten.

Was ist eine Malware

Beginnen wir mit Malware. Das Wort Malware ist der Begriff, der sich aus der Vereinigung der Wörter „bösartige Software“ oder schädliche Software ergibt. Malware ist eine Art von Software, die darauf abzielt, einen Computer oder ein Informationssystem ohne die Zustimmung seines Besitzers zu infiltrieren oder zu beschädigen.

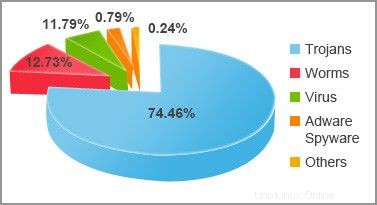

Daher ist Malware der Hauptbegriff, der verwendet wird, um über alle Computerbedrohungen zu sprechen. Innerhalb dieser Kategorie haben wir bereits verschiedene Klassifizierungen, die spezifischer für Bedrohungen sind, wie unter anderem Trojaner, Würmer, Computerviren, Adware, Spyware oder Ransomware.

Alle Programme, die Ihre Daten offenlegen können, sind jedoch keine Malware. Wir müssen es von fehlerhafter Software unterscheiden, das sind Programme, die nicht mit bösen Absichten entwickelt wurden, aber bestimmte Fehler in ihrem Code haben, aufgrund derer Ihre Informationen offengelegt werden können oder Ihr System bestimmten Gefahren ausgesetzt wird.

Was ist ein Computervirus

Ein Computervirus ist eine Art von Malware, deren Ziel es ist, die korrekte Funktion eines Geräts zu verändern. Dies geschieht, indem die Dateien eines Computers mit bösartigem Code infiziert werden, und sein Hauptmerkmal ist, dass er das Eingreifen des Benutzers erfordert, um ausgeführt zu werden. Der Moment, in dem die Kontrolle übernommen wird mit dem Ziel, einen Computer zu infizieren und zu verbreiten.

Obwohl der erste Computervirus 1971 auftauchte , erst in den 1980er dass der Begriff offiziell angenommen wurde. Dieser Name ist auf seine Ähnlichkeit mit den biologischen Viren zurückzuführen, die eine Zelle infizieren, und dies wiederum verbreitet das Virus auf den Rest der Zellen eines Organismus.

Es gibt verschiedene Arten von Viren, von einfachen Witzen, die nur dazu dienen, andere zu ärgern, die Ihren Computer ernsthaft beschädigen können, indem sie Dateien löschen, die sich direkt auf seinen Betrieb auswirken. In allen Fällen haben sie gemeinsam, dass jeder das normale Verhalten eines Computers modifiziert.

Im Allgemeinen sind Viren völlig transparent. Sie verstecken sich nicht, sondern bewegen sich in der Regel in ausführbaren Dateien wie Windows .exe . Natürlich können sie es mit den Namen anderer Anwendungen tun, um Sie zu täuschen und zu versuchen, das Programm auszuführen.

Computerwurm

Der Computerwurm ist eine weitere der häufigsten Arten von Malware im Netzwerk, und sein Hauptunterschied zu Computerviren besteht darin, dass er keinen Benutzereingriff oder die Änderung einer vorhandenen Datei erfordert, um einen Computer zu infizieren. Im Übrigen hat er die Eigenschaft, sich selbst zu replizieren, um sich über die Netzwerke auszudehnen, mit denen ein Gerät verbunden ist. Wenn es ihm gelingt, in einen Computer einzudringen, versucht der Wurm, die Adressen anderer Computer über Ihre Kontaktlisten zu erhalten, um ihnen ihre Kopien zu senden und versuchen, sie auch zu infizieren. Sie müssen kein Programm manipulieren oder den Computer dazu bringen, nicht ordnungsgemäß zu funktionieren, wodurch sie etwas schwerer zu erkennen sind.

Zu diesem Zweck wird empfohlen, dass Sie Ressourcen überprüfen, die Sie möglicherweise verbrauchen, z. B. RAM, etwas, das normale Aufgaben übermäßig verlangsamt. Wenn Sie eine haben, sehen Sie möglicherweise auch, dass Ihr Team ohne Ihre Erlaubnis Nachrichten per E-Mail oder über soziale Netzwerke gesendet hat.

In Bezug auf ihre Verwendung werden diese Würmer heute häufig zum Beispiel zum Erstellen von Botnets verwendet. Es handelt sich um Netzwerke von Zombie-Computern, die gleichzeitig handeln können, wenn ein Betreiber den Befehl erteilt, SPAM in großen Mengen zu versenden, Malware zu verbreiten oder verschiedene Arten von Angriffen, DDoS-Angriffen oder Denial-of-Service zu starten.

Was ist ein Trojaner

Der Trojaner hat einige Ähnlichkeiten mit Computerviren, aber seine Funktionsweise ist nicht genau dieselbe. Während ein Virus normalerweise destruktiv ist, versucht ein Trojaner, unbemerkt auf Ihr Gerät zuzugreifen, mit der Absicht, versteckte Aktionen auszuführen, mit denen eine Hintertür geöffnet wird, damit andere bösartige Programme darauf zugreifen können.

Einer der Gemeinsamkeiten zwischen mehreren Arten von Malware ist jedoch, dass Trojaner auch als legitime Dateien getarnt zu Ihnen kommen. Sie werden es mit ausführbaren Dateien tun, die anscheinend nichts falsch machen, wenn sie verwendet werden, aber sie werden sofort hinter Ihrem Rücken zu arbeiten beginnen, ohne dass Sie es merken.

Sein Name ist der des mythischen Trojanischen Pferdes aus Homers Odyssee, das der Geschichte zufolge verwendet wurde, um die Verteidiger von Troja zu täuschen. Auf die gleiche Weise dringt diese Malware als legitimes Programm in Ihren getarnten Computer ein und schafft, sobald sie sich darin befindet, eine Lücke zwischen Ihrer Verteidigung, sodass andere Programme oder Arten von Malware eindringen können.

Im Gegensatz zu den erwähnten Computerwürmern verbreiten sich die Trojaner nicht von selbst. Sie können sich mit einem infizieren, wenn Sie es absichtlich erhalten, aber sie neigen auch dazu, in P2P zu schwärmen Netzwerke oder andere Websites mit scheinbar harmlosen ausführbaren Anwendungen. Sie werden unter anderem oft verwendet, um Informationen ohne Ihre Zustimmung durch diese Hintertür zu stehlen.

Was ist Spyware

Es ist eine andere Art von Programm, das von selbst oder durch die Interaktion einer zweiten Anwendung auf Ihrem Computer installiert wird, die es startet, ohne dass Sie es bemerken. Sie arbeiten normalerweise im Verborgenen und versuchen, ihre Spur zu verbergen, damit Sie Ihre Wachsamkeit nicht erhöhen und sich normal verhalten.

Sein Zweck besteht darin, Informationen über den Benutzer oder die Organisation zu sammeln, die einen Computer auf nicht autorisierte Weise besitzen. Damit sie nicht entdeckt werden, überwachen und sammeln diese Programme Daten über die auf einem Computer ausgeführten Aktionen, den Inhalt der Festplatte, die installierten Anwendungen oder alles, was sie im Internet tun. Sie können auch andere Anwendungen installieren.

Was ist Adware?

Adware ist eine Art Programm, das ziemlich umstritten und schwer zu katalogisieren ist. Einige halten es für eine Klasse von Spyware, während andere sagen, dass es nicht einmal als Malware betrachtet werden kann, da seine letztendliche Absicht nicht darin besteht, Hauptcomputer zu beschädigen.

Seine einzige Aufgabe besteht darin, in Ihren Computer einzudringen und Ihnen Werbung zu zeigen, entweder während Sie im Internet surfen, in Form von Popups zu zufälligen Zeiten oder während der Ausführung eines Programms. Einige beschränken sich sogar darauf, die Werbung einer Website durch eine andere zu ersetzen, mit der ihre Ersteller Vorteile erzielen können.

Im Allgemeinen wird diese Art von Software normalerweise in Programmen installiert, die später kostenlos als Einnahmequelle für ihre Ersteller verbreitet werden. Der Grund, warum einige Leute sie als Spyware betrachten, ist, dass einige von ihnen Ihre persönlichen Daten sammeln und senden können.

Was ist Ransomware

Und schließlich haben wir die Ransomware. Ransom bedeutet zu retten, und tatsächlich werden die Daten eines Computers entführt und um eine wirtschaftliche Rettung im Austausch für die Freigabe gebeten.

Normalerweise verschlüsseln Sie Ihre Daten, und was sie Ihnen als Gegenleistung für die wirtschaftliche Rettung anbieten, ist der Schlüssel zu ihrer Entschlüsselung. Diese Art von Programmen kann mit einem Computerwurm oder einer anderen Art von Malware auf Ihren Computer zugreifen, und sobald Sie Ihre Daten verschlüsselt haben, blockiert es Ihren Computer und zeigt Ihnen einen Warnbildschirm an, in dem Sie darüber informiert werden, dass Sie Opfer des Wurms geworden sind Attacke. Auf diesem Bildschirm werden Ihnen auch der zu zahlende Betrag und die Zahlungsmethode angezeigt, die per SMS, Paypal oder Bitcoins erfolgen kann.

Es ist eine der Bedrohungen, die in den letzten Jahren zugenommen hat, daher ist es wichtig, dass Sie Ihren Computer immer auf dem neuesten Stand halten und eine Reihe von Vorsichtsmaßnahmen befolgen, wenn Sie mit verdächtigen E-Mails oder Nachrichten umgehen, und immer vermeiden, etwas zu installieren, das Sie per E-Mail an Personen senden, die Sie nicht tun wissen.

Schlussfolgerung

Ein weiterer Rat, dem fast alle Computersicherheitsexperten zustimmten, ist, dass Sie versuchen müssen, niemals das von Ihnen verlangte Lösegeld zu zahlen. Auf diese Weise erlauben Sie den Kriminellen, damit davonzukommen, und Sie ermutigen sie, weiterhin auf diese Art von Programmen zurückzugreifen. Die einfachste Methode zum Kompilieren besteht darin, immer aktualisierte Sicherungskopien Ihrer Datenbanken zu haben und die betroffenen Computer zu formatieren, um sie später mit diesen Kopien wiederherzustellen.