Einführung

Eine Zugriffskontrollliste (ACL) verwaltet Benutzerrechte für den Zugriff auf Systemstandorte und -ressourcen. Während ACLs ihre Anwendung im Personal Computing haben, werden sie häufiger in Geschäftsumgebungen verwendet.

Im Netzwerkbereich gelten ACLs als Standardverfahren für die Netzwerksicherheit, um den Netzwerkverkehr zu kontrollieren und unbefugten Zugriff auf Datenbankserver, Content-Management-Systeme usw. zu verhindern.

Dieser Artikel konzentriert sich auf die Rolle von ACLs in Netzwerken. Es erklärt ACL-Komponenten und gängige ACL-Typen und gibt Ratschläge, wie man am besten eine Zugriffskontrollliste in einem Netzwerk implementiert.

Was ist ACL (Access Control List)?

Eine ACL (Access Control List) ist eine Reihe von Regeln, die den Zugriff auf ein Computernetzwerk erlauben oder verweigern. Die Netzwerkgeräte, d. h. Router und Switches, wenden ACL-Anweisungen auf eingehenden (eingehenden) und ausgehenden (ausgehenden) Netzwerkverkehr an und steuern dadurch, welcher Verkehr durch das Netzwerk geleitet werden darf.

Wie funktioniert eine ACL?

Eine ACL fungiert als zustandslose Firewall. Während eine Stateful Firewall den Inhalt von Netzwerkpaketen untersucht, überprüft eine Stateless Firewall nur, ob die Pakete den definierten Sicherheitsregeln entsprechen.

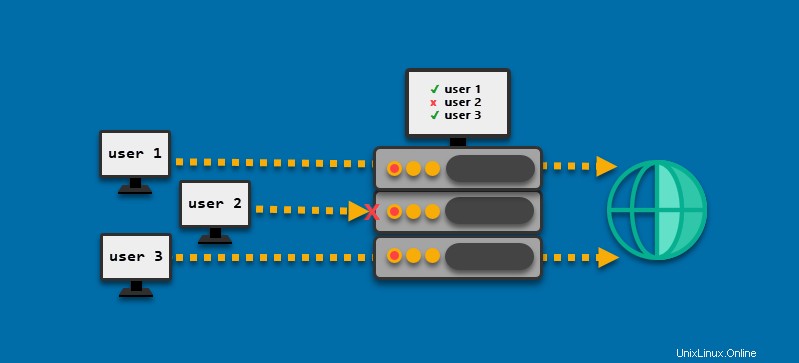

ACLs sind Tabellen mit Zugriffsregeln, die auf Netzwerkschnittstellen wie Routern und Switches zu finden sind. Wenn der Benutzer eine ACL auf einem Router oder Switch erstellt, wird das Gerät zu einem Verkehrsfilter.

Wie das obige Diagramm zeigt, teilen ACLs dem Router mit, ob der von einem Benutzer (IP-Adresse) kommende Datenverkehr das Gerät passieren kann oder nicht.

Nummerierte und benannte ACLs

Beim Erstellen einer Zugriffskontrollliste kann der Benutzer wählen, ob sie nummeriert formatiert werden soll oder ein benannter Liste.

Mit nummerierten Zugriffskontrolllisten , jede Liste hat eine Identifikationsnummer:

- Standardzugriffslisten nehmen die Nummern 1-99 auf und 1300-1999 .

- Erweiterte Zugriffslisten befinden sich in den 100-199 und 2000-2699 Bereiche.

Benannte Zugriffskontrolllisten werden nummerierten Listen vorgezogen, da Namen es Netzwerkadministratoren ermöglichen, Informationen über den Zweck einer ACL bereitzustellen.

Wenn Sie beispielsweise eine erweiterte ACL einrichten, die Regeln für das InfoSec-Büro in einem Firmengebäude bereitstellt, kann der Benutzer eine erweiterte Liste erstellen, indem Sie den folgenden Befehl an der Eingabeaufforderung des Router-Konfigurationsmodus eingeben:

access-list extended 120 [rule1] [rule2] [...]Während die auf diese Weise erstellte nummerierte Liste die gleichen Eigenschaften wie ihr benanntes Gegenstück hätte, macht das Erstellen der benannten Liste ihren Zweck klarer:

access-list extended INFOSEC [rule1] [rule2] [...]ACL-Typen

Es gibt fünf Arten von ACLs:Standard , erweitert , dynamisch , reflexiv und zeitbasiert .

Die folgenden Abschnitte beschreiben jeden ACL-Typ.

Standard-ACL

Der grundlegende Typ von ACL filtert den Datenverkehr basierend auf der Quell-IP-Adresse. Wenn ein Paket versucht, den Switch zu betreten oder zu verlassen, prüft das System seine IP-Daten anhand der in der ACL festgelegten Regeln. Der Prüfprozess endet, sobald eine Regel gefunden wird, die die spezifische IP-Adresse zulässt.

Beispielsweise erlaubt die folgende Zugriffslistennummer 5 Hosts auf 192.168.15.0/24 Netzwerk.

access-list 5 permit 192.168.15.0 0.0.0.255Die vollständige Syntax zum Erstellen einer Standard-ACL lautet:

access-list list-number-or-name {permit | deny} {source [source-wildcard] | host hostname | any}

Der source-wildcard-Parameter ist die inverse Maske. Berechnen Sie inverse Masken, indem Sie 255 von jedem Teilnetzmaskenfeld subtrahieren. Im obigen Beispiel 0.0.0.255 ist die inverse Maske von 255.255.255.0 Subnetzmaske.

Erweiterte ACL

Im Gegensatz zu standardmäßigen Zugriffssteuerungslisten akzeptieren erweiterte ACLs Regeln basierend auf Quell- und Ziel-IP-Adressen. Darüber hinaus können erweiterte ACL-Regeln das Filtern nach Protokolltyp, TCP- oder UDP-Ports usw. umfassen.

Das folgende Beispiel zeigt eine erweiterte Zugriffslistennummer 150, die den gesamten Datenverkehr von 192.168.15.0/24 zulässt Netzwerk an ein beliebiges IPv4-Netzwerk, wenn das Ziel den HTTP-Port 80 als Host-Port hat:

access-list 150 permit tcp 192.168.15.0 0.0.0.255 any eq wwwDie vollständige Syntax für die erweiterte ACL lautet:

access-list access-list-number-or-name {deny | permit} protocol source source-wildcard destination destination-wildcard precedence [precedence] tos [tos] [fragments] time-range [time-range-name] [log]Dynamische ACL

Dynamische ACLs sind benannte erweiterte Listen, die dynamische ACL-Regeln enthalten. Dieser ACL-Typ wird auch als Lock-and-Key-Sicherheit bezeichnet.

Dynamische ACLs adressieren die Probleme, die sich aus der Änderung der IP-Adresse des autorisierten Hosts ergeben, z. B. im Fall des physischen Umzugs einer vertrauenswürdigen Maschine. Um die Identität zu bestätigen, muss der Kunde seinen Benutzernamen und sein Passwort eingeben. Wenn die Validierung erfolgreich ist, ändert das Netzwerkgerät seine Zugriffsregeln, um die Verbindung von der neuen IP-Adresse zu akzeptieren.

Reflexive ACL

Während eine Standard-ACL die Sitzungen nicht verfolgt, kann eine reflexive ACL den Datenverkehr auf die Sitzungen begrenzen, die aus dem Host-Netzwerk stammen.

Eine reflexive ACL kann nicht direkt auf die Schnittstelle angewendet werden – stattdessen ist sie normalerweise in einer erweiterten benannten Zugriffsliste verschachtelt. Dieser Zugriffssteuerungstyp unterstützt keine Anwendungen, die Portnummern während einer Sitzung ändern, wie z. B. FTP-Clients.

Zeitbasierte ACL

Dieser erweiterte ACL-Typ ermöglicht eine zeitbasierte Zugriffskontrolle. Beispielsweise kann eine Organisation Mitarbeitern den Zugriff auf bestimmte Internetstandorte nur während der Mittagspause gestatten.

Zeitbasierte Regeln werden mit dem time-range erstellt Befehl. Mit dem Befehl können Benutzer absolut einrichten Regeln mit einer einzigen Start- und Endzeit und periodisch Regeln, die verwendet werden, um wiederkehrende Perioden einzurichten.

ACL-Komponenten

Die folgenden Komponenten bilden eine Zugriffskontrollliste:

- Die Sequenznummer identifiziert den ACL-Eintrag.

- Der Name bietet eine beschreibende Identifikation für eine ACL.

- Die Erklärung ist der Hauptteil der ACL. Mittels Statements erlaubt oder verweigert der Nutzer den Zugriff auf eine IP-Adresse oder einen IP-Bereich.

- Das Netzwerkprotokoll Komponente erlaubt oder verweigert den Zugriff auf bestimmte Netzwerkprotokolle wie IP, TCP, UDP usw.

- Die Quelle oder das Ziel Komponente definiert Quell- oder Ziel-IP-Adressen oder -Bereiche.

Einige Router erlauben das Hinzufügen weiterer ACL-Komponenten, wie zum Beispiel:

- Protokolle , um ACL-Ereignisse zu verfolgen.

- Bemerkungen , um Platz für zusätzliche Kommentare zum Zweck der ACL zu schaffen.

Komplexe ACLs verfügen über Komponenten für eine granularere Steuerung des Netzwerkverkehrs basierend auf ToS (Type of Service) oder DSCP-Priorität.

Vorteile von ACL

Die Hauptfunktion von ACLs besteht darin, das Netzwerk zu sichern, aber sie sind auch für andere Aspekte der Netzwerkverkehrskontrolle nützlich:

- Blockieren Sie bestimmte Benutzer oder Datenverkehr, was eine granulare Zugriffskontrolle basierend auf Adressen, Protokollen, Datenverkehrstypen usw. ermöglicht. Diese Eigenschaft ist besonders nützlich für mit dem Internet verbundene Server.

- Vereinfachen Sie die Identifizierung von Benutzern und Hosts, sowohl lokal als auch remote.

- Unterstützung bei der Vermeidung und Bewältigung von Staus.

- Verbessern Sie die Netzwerkleistung, indem Sie die Bandbreite steuern, um übermäßigen Netzwerkverkehr zu verhindern.

- Unterstützung bei der Verhinderung von DoS-Angriffen (Denial of Service) und Spoofing.

ACL implementieren

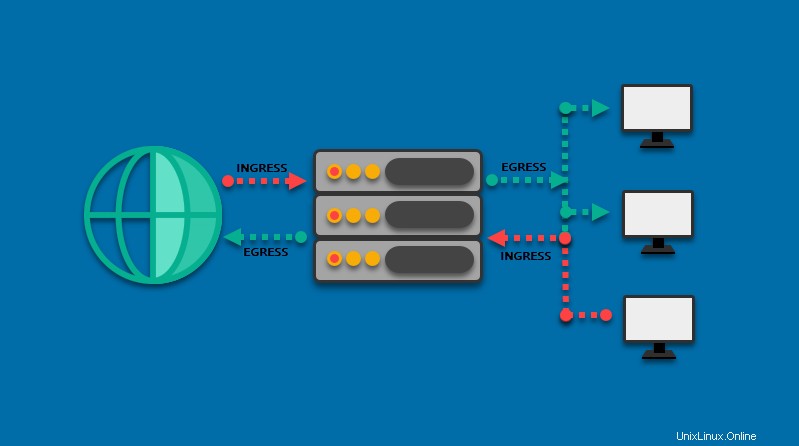

Der Router ist der optimale Ort, um ACL-Regeln anzuwenden, daher ist die Kenntnis des Router-Verkehrsflusses für eine ordnungsgemäße ACL-Implementierung unerlässlich. Die Konzepte des eingehenden (eingehenden) und ausgehenden (ausgehenden) Datenverkehrs sind für das Verständnis des Netzwerkverkehrs von wesentlicher Bedeutung.

Das folgende Diagramm zeigt den eingehenden und ausgehenden Datenverkehr, der in das Netzwerk hinein- und herausfließt:

- Eingehender Traffic fließt der Datenverkehr in den Router.

- Ausgehender Datenverkehr ist der Datenverkehr, der den Router verlässt.

Um beispielsweise den gesamten Datenverkehr aus dem Internet zu blockieren, muss eine Ingress-Regel eingerichtet werden. Die Quelle für diese Regel ist 0.0.0.0 , ein Platzhalter, der für alle externen IP-Adressen steht. Das Ziel ist die IP-Adresse des lokalen Netzwerks.

Umgekehrt erfordert das Blockieren des Internetzugangs für einen einzelnen Computer innerhalb eines Netzwerks das Einrichten einer Egress-Regel, bei der die Quelle die IP-Adresse des Computers und das Ziel 0.0.0.0 ist Platzhalter.

Nachfolgend finden Sie Tipps, die Sie bei der Implementierung von ACL berücksichtigen sollten:

- Erstellen Sie die ACL, bevor Sie sie auf den Router oder Switch anwenden. Wenn Sie damit beginnen, eine leere Liste auf einem Netzwerkgerät zu erstellen, kann die standardmäßig enthaltene implizite Deny-Anweisung Ihren Netzwerkverkehr unterbrechen.

- Um zu verhindern, dass eine ACL den gesamten Datenverkehr ablehnt, stellen Sie sicher, dass die ACL mindestens eine

permitenthält Erklärung. - Stellen Sie spezifischere Regeln vor die allgemeinen.

- Verwenden Sie eine explizite

denyErklärung. Obwohl jede ACL mit einem implizitendenyendet -Anweisung, werden nur explizite Anweisungen angezeigt, wenn Sie versuchen, die Anzahl der abgelehnten Pakete mitshow access-listanzuzeigen Befehl. - Verwenden Sie die

remarkwann immer möglich, um Details über die ACL bereitzustellen.