Einführung

phoenixNAPs Encryption Management Platform (EMP) ist ein zentralisiertes System, das Datensicherheit über mehrere Cloud-Anbieter und Multi-Cloud-Infrastrukturen hinweg bietet. Mit integrierter Sicherheit für alle Datenschutzanforderungen schützt es Verschlüsselungsschlüssel, Geheimnisse und Token.

In diesem Artikel erfahren Sie, wie Sie Sicherheitsobjekte bereitstellen und alle Ihre Geheimnisse sichern.

Erste Schritte mit Sicherheitsobjekten

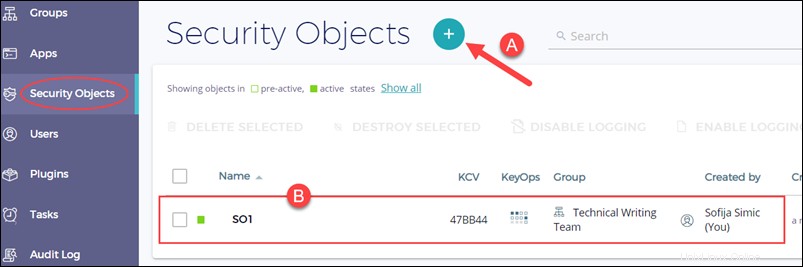

Um mit der Arbeit mit Sicherheitsobjekten zu beginnen, melden Sie sich bei der phoenixNAP Encryption Management Platform an und navigieren Sie zu den Sicherheitsobjekten Abschnitt aus der Seitenleiste auf der linken Seite.

Sie können ein neues Sicherheitsobjekt erstellen/importieren (A) oder vorhandene verwalten (B).

Neues Sicherheitsobjekt hinzufügen

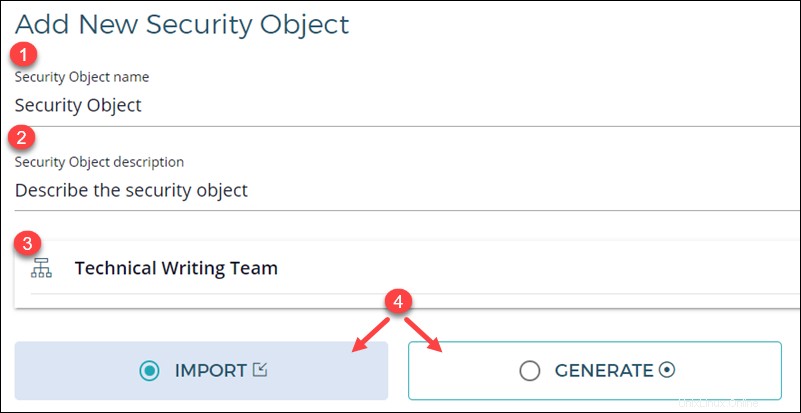

Um ein neues Sicherheitsobjekt hinzuzufügen, klicken Sie auf das Plus unterschreiben und die folgenden Informationen eingeben:

- Ein Name für das Sicherheitsobjekt.

- Eine kurze Beschreibung.

- Ordnen Sie es einer bestehenden Gruppe zu oder erstellen Sie eine neue Gruppe, zu der das Objekt gehören wird.

- Wählen Sie, ob Sie ein Sicherheitsobjekt importieren oder generieren möchten.

Option 1:Sicherheitsobjekte importieren

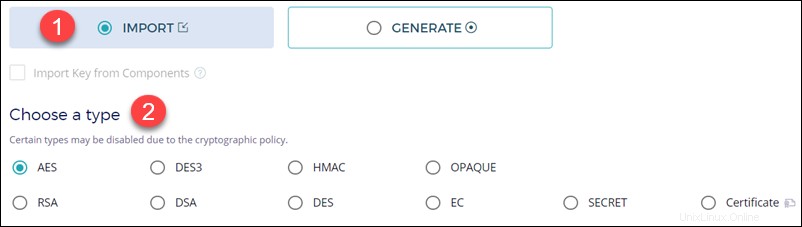

Um ein vorhandenes Sicherheitsobjekt zu importieren, führen Sie die unten beschriebenen Schritte aus.

- Wählen Sie IMPORTIEREN beim Hinzufügen eines neuen SO.

2. Geben Sie den Schlüsseltyp an, den Sie importieren möchten.

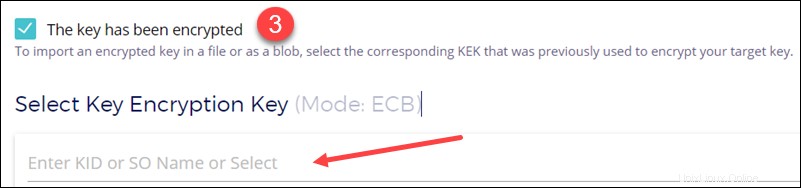

3. Wenn Sie einen AES-, DES-, DES3-, DSA- oder HMAC-Schlüsseltyp aus einer Datei importieren, ist der Schlüssel wahrscheinlich bereits verschlüsselt. Aktivieren Sie in diesem Fall das Kontrollkästchen:Der Schlüssel wurde verschlüsselt . Wählen Sie dann den Schlüsselverschlüsselungsschlüssel aus, der für diese bestimmte Instanz verwendet wird.

- Wählen Sie das Format der Datei (Raw , Base64 , oder Hex ), die Sie importieren möchten.

- Datei auf EMP hochladen.

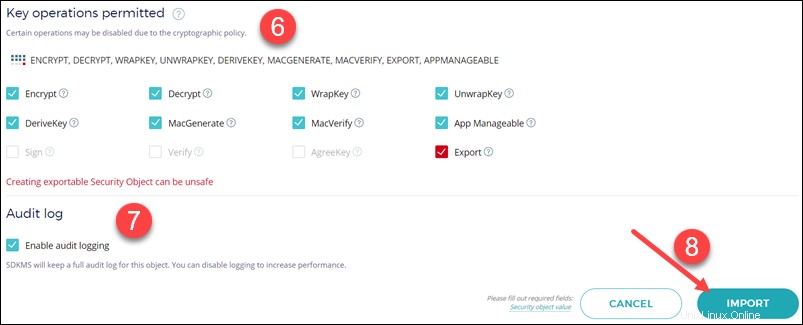

- Wählen Sie die Tastenbetätigungen aus, die Sie zulassen möchten. Aufgrund der kryptografischen Richtlinie werden einige Vorgänge basierend auf dem in Schritt 2 angegebenen Schlüsseltyp deaktiviert.

- Standardmäßig aktiviert EMP die Audit-Protokollierung, um ein vollständiges Audit-Protokoll für dieses Objekt zu führen. Wenn Sie die Leistung steigern möchten, deaktivieren Sie das Kontrollkästchen, um die Protokollierung zu deaktivieren.

- Klicken Sie abschließend auf IMPORTIEREN um den neuen Sicherheitsschlüssel zu importieren.

Option 2:Sicherheitsobjekte generieren

So generieren Sie einen SO mit phoenixNAP EMP:

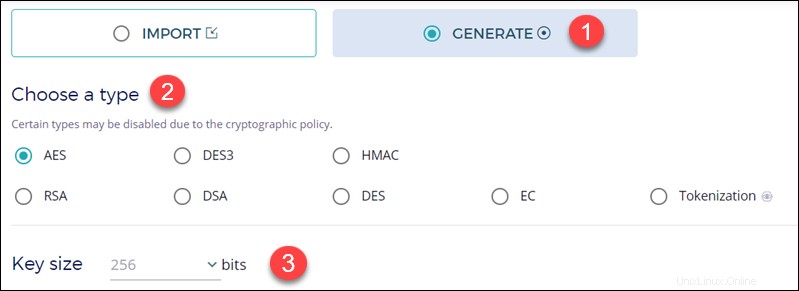

- Wählen Sie GENERIEREN beim Hinzufügen eines neuen Sicherheitsobjekts.

- Wählen Sie den Schlüsseltyp aus, den Sie generieren möchten.

3. Definieren Sie als Nächstes die Schlüsselgröße. Die zulässigen Werte hängen vom Schlüsseltyp ab.

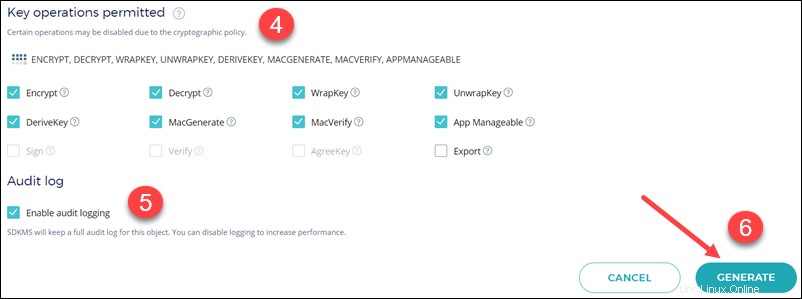

- Wählen Sie, welche Tastenoperationen Sie zulassen möchten. Einige der Vorgänge werden basierend auf dem in Schritt 2 angegebenen Schlüsseltyp deaktiviert.

- Standardmäßig aktiviert EMP die Audit-Protokollierung, um ein vollständiges Audit-Protokoll für dieses Objekt zu führen. Um die Leistung zu steigern, deaktivieren Sie das Kontrollkästchen, um die Protokollierung zu deaktivieren.

- Klicken Sie abschließend auf GENERIEREN um den neuen Sicherheitsschlüssel zu importieren.

Tokenisierung

Generieren Sie einen Schlüssel mit der EMP-Tokenisierungsfunktion für Kreditkarteninformationen, ID-Nummern und andere vertrauliche Informationen. Token ersetzen klassifizierte Daten durch zufällig generierte alphanumerische IDs. Dadurch beseitigen sie jegliche Verbindung mit dem Eigentümer der Informationen.

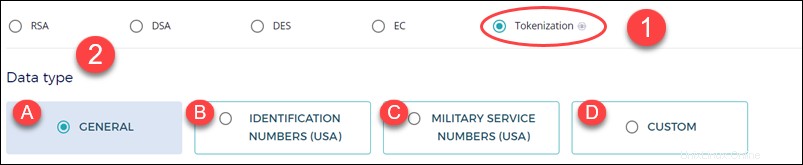

- Um ein Token zu erstellen, wählen Sie zunächst Tokenisierung aus bei der Auswahl des Schlüsseltyps, den Sie generieren möchten.

- Wählen Sie eine der vier Kategorien aus, zu denen das Sicherheitsobjekt-Token gehört:

- Allgemeines

- Identifikationsnummern (USA)

- Militärdienstnummern (USA)

- Benutzerdefiniert

- Der nächste Schritt ist die Auswahl zulässiger Tastenbetätigungen. Standardmäßig sind Tokenisierung, Detokenisierung und App-Verwaltung aktiviert, während andere Vorgänge aufgrund kryptografischer Richtlinien deaktiviert sind.

- EMP aktiviert standardmäßig die Audit-Protokollierung, um ein vollständiges Audit-Protokoll für dieses Objekt zu führen. Wenn Sie dies nicht möchten, deaktivieren Sie das Kontrollkästchen, um die Protokollierung zu deaktivieren.

- Klicken Sie abschließend auf GENERIEREN um ein neues Sicherheitsobjekt-Token mit der angegebenen Konfiguration zu erstellen.

Arten von Sicherheitsobjekt-Token

Zu den Tokentypen, die Sie generieren können, gehören:

- Allgemein

- Kreditkarte

- IMSI

- IMEI

- IP-Adresse (v4)

- Telefonnummer (USA)

- Faxnummer (USA)

- E-Mail-Adresse

- Identifikationsnummern (USA)

- SSN

- Passnummer (USA)

- Führerschein

- Individuelle Steueridentifikationsnummer (USA)

- Militärdienstnummern (USA)

- Army and Air Force Service Number (USA)

- Navy Service Number (USA)

- Küstenwachdienstnummer (USA)

- Marine Corps Service Number (USA)

- Dienstnummer des Militärbüros (USA)

- Benutzerdefiniert

- Nur Zahlen

- Hexadezimalzahlen

- Alphanumerisch

Nachdem Sie das Token ausgewählt haben, müssen Sie angeben, welche Art von Tokenisierung Sie haben möchten. Es gibt vier Haupttypen der Tokenisierung:

- Vollständiges Token – Maskieren des gesamten Tokens.

- Token + letzte 4 Ziffern – Maskieren des gesamten Tokens mit Ausnahme der letzten vier Ziffern.

- Erste 6 Ziffern + Token - Maskieren des gesamten Tokens mit Ausnahme der ersten sechs Ziffern.

- Erste 6 Ziffern + Token + letzte vier Ziffern - Maskieren des gesamten Tokens mit Ausnahme der ersten sechs Ziffern und der letzten vier Ziffern.

Für zusätzliche Sicherheit können Sie das Maskierungsmuster hinzufügen aktivieren Option zum Ersetzen der ausgewählten Ziffern des Tokens durch Sternchen (*).

Arbeiten mit Sicherheitsobjekten

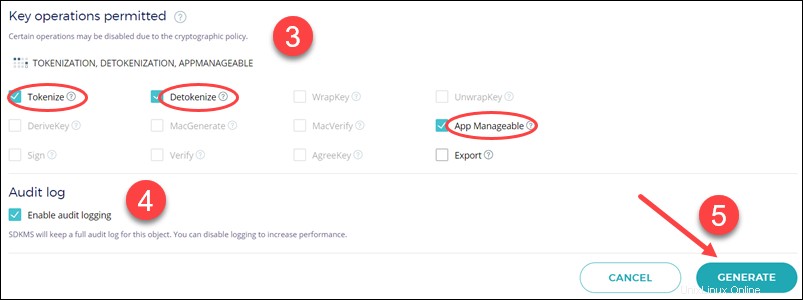

Neue Geheimnisse und Schlüssel erscheinen in der Liste auf der Hauptseite, wie im Bild unten.

Die Liste zeigt:

- Der Name des Sicherheitsobjekts

- Es ist KCV

- Die aktivierten Tastenfunktionen

- Die Gruppe, zu der es gehört

- Der Benutzer, der die Gruppe erstellt hat

- Vor wie langer Zeit wurde es erstellt

- Der SO-Typ

- Die Größe des SO

- Wenn die SO abläuft

Klicken Sie auf die Zeile, um weitere Details zu jedem Objekt aus der Liste anzuzeigen. Dadurch gelangen Sie auf eine neue Seite mit einer detaillierten Beschreibung der SO-Konfiguration.

Sicherheitsobjektattribute/-tags

Jeder SO hat Attribute/Tags, die Sie sehen können, indem Sie zu ATTRIBUTE wechseln /TAGS neben INFO . Dazu gehören:

PKCS #11 und CNG – Standardattribute, die basierend auf den SO-Spezifikationen zugewiesen werden.

Benutzerdefinierte Attribute – Attribute, die der Benutzer definieren und zu den Metadaten des SO hinzufügen kann. Sie können bei Bedarf ganz einfach benutzerdefinierte Attribute hinzufügen, indem Sie auf die blaue Schaltfläche klicken.

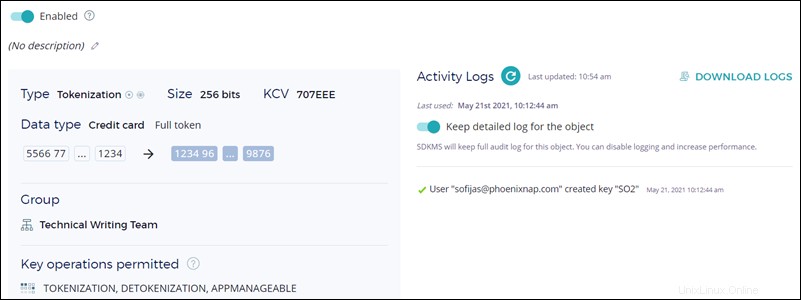

Schlüsselrotation

phoenixNAP EMP enthält die Schlüsselrotationsfunktion für Sicherheitsobjekte, mit der Sie einen alten Verschlüsselungsschlüssel durch einen neuen kryptografischen Schlüssel ersetzen können.

Die Option Schlüsselrotation finden Sie in der Detailansicht des Sicherheitsobjekts.

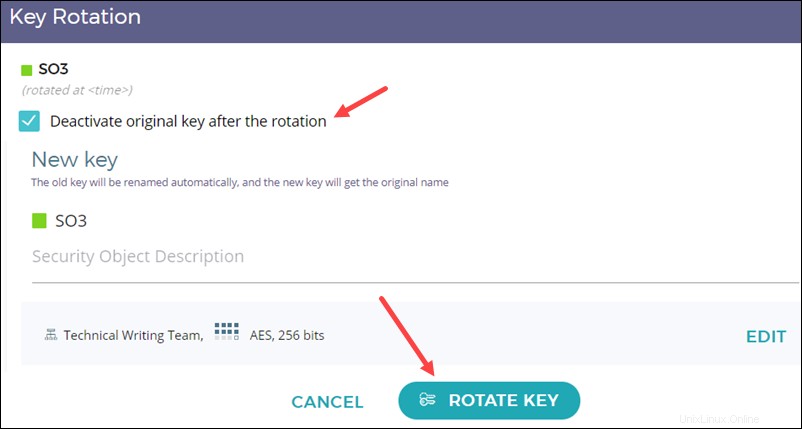

Nachdem Sie auf TASTE DREHEN geklickt haben , ein neues Fenster öffnet sich. Wenn Sie den ursprünglichen Schlüssel nach der Drehung deaktivieren möchten, aktivieren Sie das Kontrollkästchen, bevor Sie mit SCHLÜSSEL ROTIEREN bestätigen Schaltfläche.

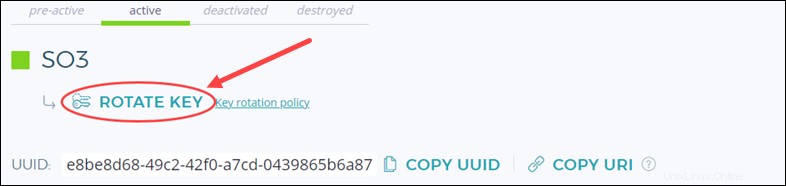

Sicherheitsobjektstatus

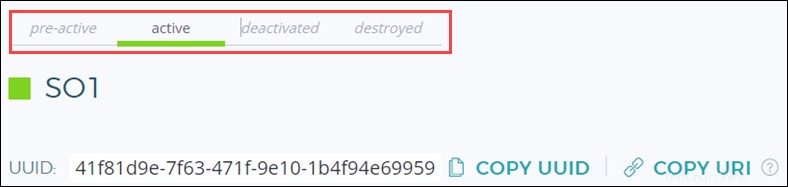

Der SO-Status zeigt an, ob Benutzer die SO für kryptografische Operationen verwenden können. Ein Sicherheitsobjekt kann sein:

- voraus aktiv (hat ein Aktivierungsdatum in der Zukunft und ist vor dem angegebenen Datum nicht betriebsbereit)

- aktiv (kann für kryptografische Operationen verwendet werden)

- deaktiviert/deaktiviert (kann nicht für kryptografische Operationen verwendet werden)

- zerstört (der Schlüssel wird deaktiviert, das Schlüsselmaterial geht verloren und kann nicht mehr verwendet werden)

Der aktuelle Status wird grün unterstrichen angezeigt.

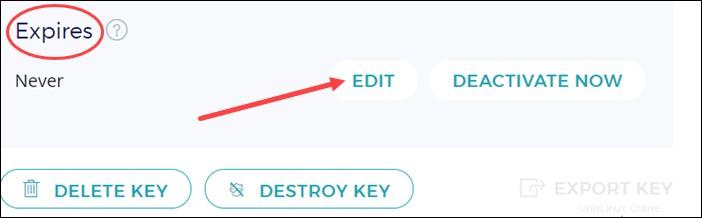

Ein Schlüssel wird deaktiviert, wenn er von einem Benutzer manuell deaktiviert wird oder sein Ablaufdatum erreicht. Beim Erstellen eines neuen Sicherheitsobjekts läuft die Standardkonfiguration nie ab.

Sie können diese Einstellung in der detaillierten SO-Ansicht bearbeiten und ein Datum hinzufügen, an dem der Schlüssel in den deaktivierten Zustand wechseln soll.

Sicherheitsobjekte aktivieren/deaktivieren

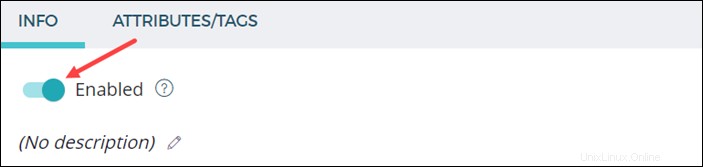

Sie können Sicherheitsobjekte einfach aktivieren oder deaktivieren, indem Sie Aktiviert aktivieren oder deaktivieren Feld in der Schlüsseldetailansicht. Wenn ein SO deaktiviert ist, kann es keine kryptografischen Operationen ausführen. Das Schlüsselmaterial und die Daten werden jedoch gespeichert und können jederzeit einfach aktiviert werden.

So löschen/zerstören Sie Sicherheitsobjekte

Es gibt zwei Möglichkeiten, einen Schlüssel in EMP zu entfernen:

- Löschen . Ein SO zu löschen bedeutet, das Schlüsselmaterial und seine Metadaten dauerhaft zu entfernen. Die Aktion kann nicht rückgängig gemacht werden und das Objekt kann nach dem Löschen nicht wiederhergestellt werden.

- Zerstören . Einen Schlüssel zu zerstören bedeutet, ihn in einen irreversiblen deaktivierten Zustand zu versetzen und das Schlüsselmaterial zu löschen. Während das SO nicht mehr verwendet werden kann, bleiben seine Metadaten erhalten.