Rkhunter ist das Open-Source-Tool zur Sicherheitsanalyse und -überwachung, das Rootkits, lokale Exploits und Hintertüren im Linux-System scannt. Es sucht nach Zeichenfolgen in Kernelmodulen, falschen Berechtigungen, versteckten Dateien usw., um die Linux-Sicherheit zu verbessern. Es wurde in Bourne Shell (sh) geschrieben und ist mit fast allen von UNIX abgeleiteten Systemen kompatibel.

In diesem Artikel werden wir Rkhunter installieren und das System auf Backdoor, Rootkits und lokale Exploits im Ubuntu 20.04-System scannen.

Installation von Rkhunter

Ab Ubuntu 20.04 kann Rkhunter aus seinem Standard-Repository installiert werden. Führen Sie den folgenden apt-Befehl aus, um das Rkhunter-Paket zu installieren.

$ sudo apt install rkhunter -y

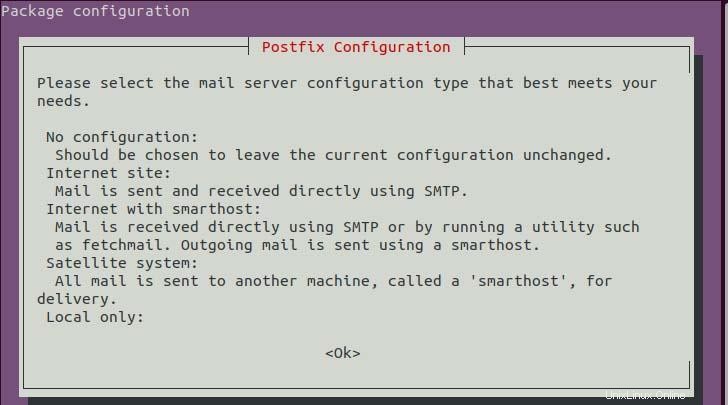

Nach Ausführung des Befehls sehen Sie den folgenden Dialog, in dem Sie aufgefordert werden, einen Mailserver einzurichten. Klicken Sie dann auf die Schaltfläche OK. In diesem Dialog können Sie Informationen zum Mailservertyp sehen.

Konfigurationsassistent für Mailserver.

Auch hier werden Sie aufgefordert, den Mailserver zu wählen, da der Typ im Anfangsdialog definiert ist. Für mein Setup wähle ich „Nur lokal“. Nachdem Sie Ihren Mailserver ausgewählt haben, klicken Sie auf OK.

Konfigurationsassistent für Mailserver.

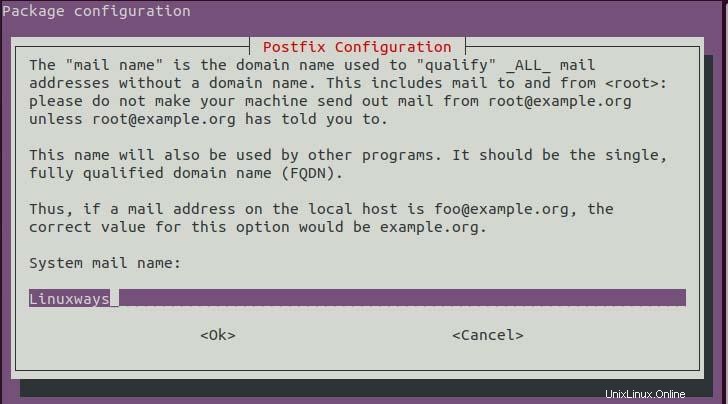

In ein paar Minuten sehen Sie wieder den Dialog, der nach dem System-E-Mail-Namen fragt. Wenn Sie eine E-Mail-Adresse haben, können Sie die E-Mail-Adresse gemäß der Beschreibung festlegen, andernfalls geben Sie sie localhost oder Ihren Server-Hostnamen ein. Klicken Sie dann auf OK.

Postfix-Konfiguration.

Überprüfen Sie nun die Installation mit dem folgenden Befehl.

$ rkhunter --version

Rkhunter konfigurieren

Sobald die Installation abgeschlossen ist, müssen wir Rkhunter konfigurieren, um das System vollständig scannen zu können. Öffnen Sie dann die folgende Konfigurationsdatei.

$ sudo vim /etc/rkhunter.conf

Suchen Sie nun die folgende Variable und aktualisieren Sie sie auf den angegebenen Wert.

UPDATE_MIRRORS=1

Standardmäßig ist sein Wert auf 0 gesetzt, was definiert, dass Dateien nicht auf Spiegeldateien aktualisiert werden. Die rkhunter-Spiegeldateien werden auch auf ein Update geprüft, wenn wir bei der Update-Prüfung den Wert 1 setzen.

MIRRORS_MODE=0

Der MIRRORS_MODE teilt dem Rkhunter mit, welche Spiegel verwendet werden sollen, wenn die Option –update oder –version verwendet wird. Es dauert eine der 3 Optionen,

0 – Beliebigen Spiegel verwenden

1 – nur lokale Spiegel verwenden

2 – nur den Remote-Mirror verwenden

WEB_CMD=""

Die WEB_CMD bestimmt den Befehl, den Rkhunter verwendet, um Dateien aus dem Internet herunterzuladen.

Sobald die obige Konfiguration eingestellt ist, schreiben und beenden Sie die Konfigurationsdatei.

Während der Installation von Rkhunter wird seine Skriptdatei im Verzeichnis cron.d Daily für das tägliche Scannen und Aktualisieren angehängt, da das Skript regelmäßig von cron ausgeführt wird. Aktualisieren Sie also die Konfiguration der folgenden Konfigurationsdatei, damit sie regelmäßig automatisch gescannt und aktualisiert wird.

$ sudo vim /etc/default/rkhunter.conf

CRON_DAILY_RUN="true"

CRON_DB_UPDATE=“true“

APT_AUTOGEN="true"

Sobald die Konfiguration abgeschlossen ist, können Sie mit dem folgenden Befehl überprüfen, ob die Konfiguration korrekt eingerichtet ist.

$ sudo rkhunter -C

Rkhunter aktualisieren

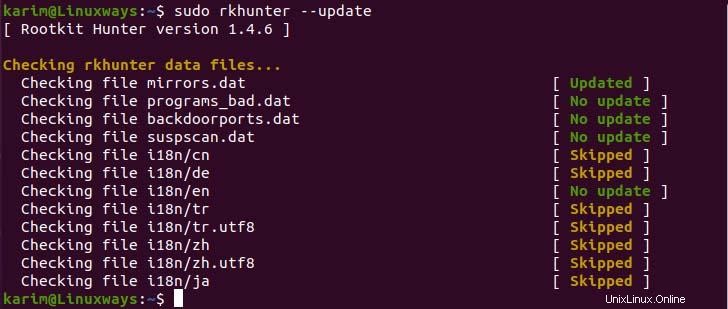

Der Rkhunter verwendet Textdatendateien, um verdächtige Aktivitäten zu erkennen. Wir müssen also regelmäßig aktualisieren. Um nach Updates zu suchen, führen Sie

aus$ sudo rkhunter --update

Suchen Sie nach Aktualisierungen der Rkhunter-Datendateien.

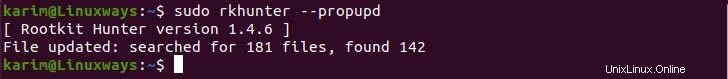

Aktualisieren Sie nun die gesamten Dateieigenschaften-Datenbanken mit dem folgenden Befehl.

$ sudo rkhunter --propupd

Aktualisieren von Datendateien.

Scansystem mit Rkhunter

Sobald alles eingerichtet ist, können Sie mit rkhunter.

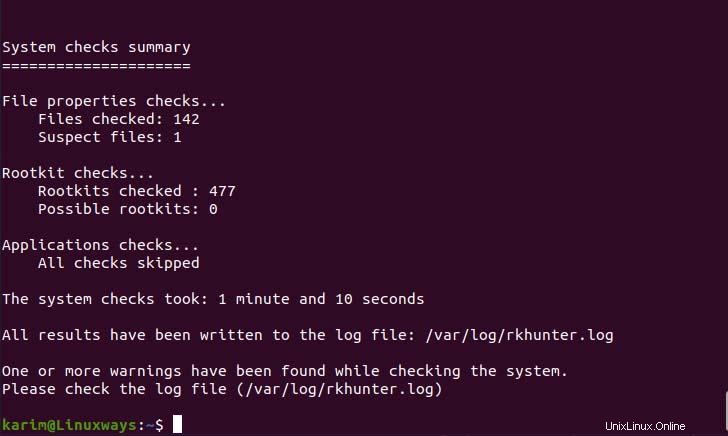

einen Systemcheck durchführen$ sudo rkhunter --check --sk

Scannen des Systems.

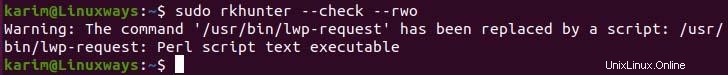

$ sudo rkhunter --check --rwo

Nur Warnungen anzeigen.

Im obigen Befehl weist –check option den Befehl an, das System zu scannen, –sk option überspringt die Option, die Eingabetaste zu drücken, um den Scanvorgang fortzusetzen, und –rwo only zeigt nur eine Warnmeldung an

Nach dem Scannen können Sie das Protokoll im folgenden Pfad überprüfen, um die Warnung anzuzeigen.

$ sudo cat /var/log/rkhunter.log

Schlussfolgerung

Bis jetzt haben Sie gelernt, rkhunter zu installieren, die erforderliche Konfiguration zu konfigurieren und das System zu scannen und das Protokoll anzuzeigen, um tatsächliche Backdoors, Rootkits und lokale Exploits zu identifizieren.