Diese Anleitung führt Sie durch die Schritte zum Einrichten eines OpenVPN-Servers auf einem Sophos UTM-Host, der Ihnen den sicheren Zugriff auf Ihr Heim-/Büronetzwerk von einem entfernten Standort aus ermöglicht und optional Ihren gesamten Netzwerkverkehr durch ihn sendet, damit Sie auf das zugreifen können auch sicher im Internet.

Bevor Sie diese Anleitung verwenden, empfehlen wir Ihnen dringend, unseren Artikel „Einführung in den Betrieb eines OpenVPN-Servers“ zu lesen.

Vorbereitung

Für diese Anleitung gehen wir von Folgendem aus:

- Sie haben bereits die neueste Version von Sophos UTM installiert (9.5 zum Zeitpunkt des Schreibens)

- Sophos UTM wurde mit mindestens einer WAN-Schnittstelle und einer LAN-Schnittstelle eingerichtet

- Während dieser Anleitung sind Sie mit Ihrem Client-Gerät über dessen LAN-Schnittstelle mit dem Sophos UTM-Server verbunden

- Diese Installation von Sophos UTM ist eine Neuinstallation

- Sie haben bereits eine Kopie von Viscosity auf Ihrem Client-Gerät installiert

Wenn Sie eine Kopie von Sophos UTM herunterladen und installieren müssen, finden Sie Informationen unter https://www.sophos.com/en-us/support/utm-downloads.aspx. Wir werden nicht auf die Details zum Einrichten einer Sophos UTM-Instanz eingehen, viele Anleitungen sind online zu finden. Wenn Sie eine andere Version von Sophos UTM verwenden, gelten sehr wahrscheinlich viele oder sogar alle der in diesem Handbuch beschriebenen Schritte weiterhin. Wenn Sie einen OpenVPN-Server auf einem anderen Betriebssystem einrichten möchten, lesen Sie bitte unsere anderen Anleitungen.

Ihr Client-Gerät muss über die LAN-Schnittstelle mit dem Sophos UTM-Server verbunden sein. Dies ist erforderlich, damit Sie auf das WebAdmin-Portal zugreifen können, um die Sophos UTM-Konfiguration einzurichten. Die Einzelheiten, wie Sie dies erreichen können, hängen von Ihrer speziellen Netzwerkkonfiguration ab.

Wenn Sie noch keine Kopie von Viscosity auf Ihrem Client-Rechner installiert haben, lesen Sie bitte diese Einrichtungsanleitung zur Installation von Viscosity (Mac | Windows).

Unterstützung

Leider können wir keinen direkten Support für die Einrichtung eines eigenen OpenVPN-Servers leisten. Wir stellen diesen Leitfaden höflich zur Verfügung, um Ihnen den Einstieg zu erleichtern und Ihre Kopie von Viscosity optimal zu nutzen. Wir haben die Schritte in diesem Handbuch gründlich getestet, um sicherzustellen, dass Sie, wenn Sie die unten aufgeführten Anweisungen befolgen, auf dem besten Weg sind, die Vorteile des Betriebs Ihres eigenen OpenVPN-Servers zu genießen.

Sophos bietet technischen Support für UTM unter https://secure2.sophos.com/en-us/support.aspx

Erste Schritte

Zuerst müssen Sie sich von Ihrem Client-Gerät, das mit der LAN-Schnittstelle des Sophos UTM-Servers verbunden ist, beim WebAdmin-Portal anmelden. Öffnen Sie einen Browser auf Ihrem Client und navigieren Sie zur IP-Adresse der LAN-Schnittstelle Ihres Sophos UTM-Servers (so etwas wie https://10.0.0.1:4444 oder https://192.168.0.1:4444 ). Sie müssen sich anmelden. Das Passwort für den Admin-Benutzer sollte beim Einrichten Ihrer Sophos UTM-Instanz konfiguriert worden sein.

Benutzer erstellen

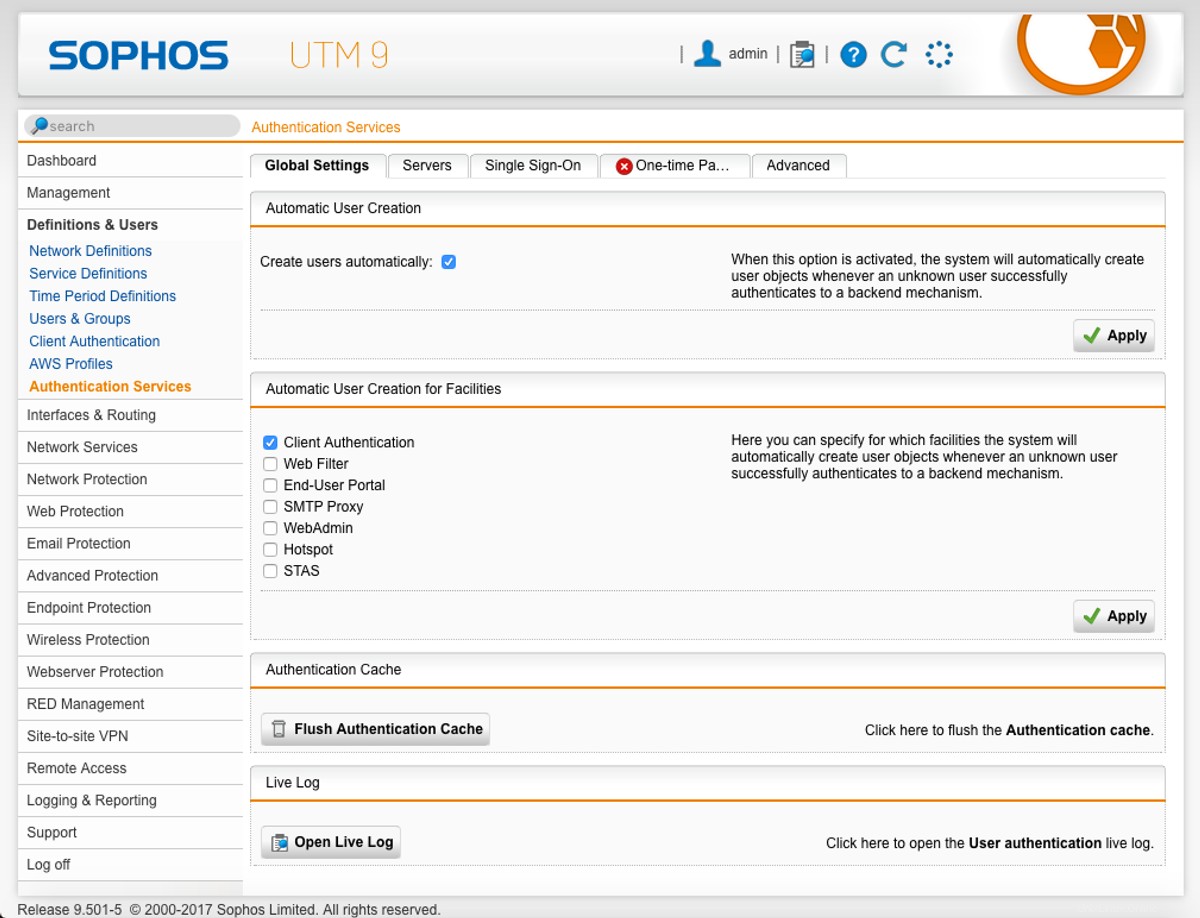

Authentifizierungsdienste

Wenn Sie ein Benutzerauthentifizierungssystem wie LDAP verwenden, müssen Sie diese Einstellungen hinzufügen, um Ihre Benutzer zu authentifizieren.

- Klicken Sie in der Seitenleiste auf

Definitions & Users>Authentication Services. - In der Automatischen Benutzererstellung Abschnitt der Globalen Einstellungen Aktivieren Sie auf der Registerkarte Benutzer automatisch erstellen Kontrollkästchen.

- Klicken Sie auf

Applyum diese Änderung zu speichern. - In der Automatischen Benutzererstellung für Einrichtungen Überprüfen Sie im Abschnitt unten die Client-Authentifizierung Möglichkeit.

- Klicken Sie auf

Applyum diese Änderung zu speichern.

- Klicken Sie auf die Server und klicken Sie dann auf

New Authentication Server...Schaltfläche. - Geben Sie die Details Ihres Benutzerauthentifizierungssystems ein und klicken Sie auf

Savewenn fertig.

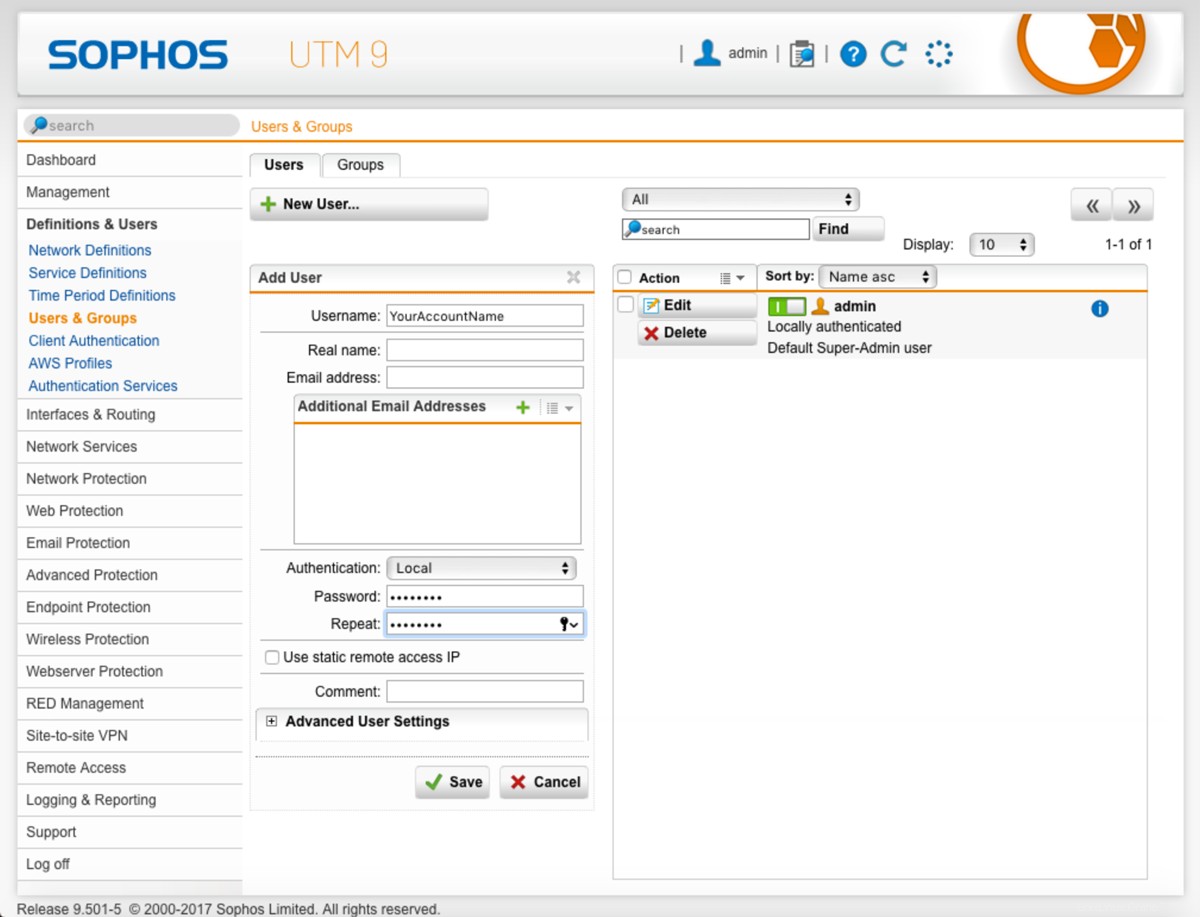

Lokale Benutzerauthentifizierung

Wenn Sie kein Authentifizierungssystem verwenden, müssen Sie für jeden Benutzer ein lokales Benutzerkonto erstellen, damit er auf das Benutzerportal zugreifen und sich mit dem VPN verbinden kann.

- Klicken Sie in der Seitenleiste auf

Definitions & Users>Users & Groups. - In den Benutzern Klicken Sie auf der Registerkarte

+ New User.... - Geben Sie die Details des Benutzers ein, einschließlich des Benutzernamens. Setzen Sie die Authentifizierung auf

Localund geben Sie ein Passwort ein. - Belassen Sie die Option Statische Remotezugriffs-IP verwenden deaktiviert.

- Wenn Sie fertig sind, klicken Sie auf

Save.

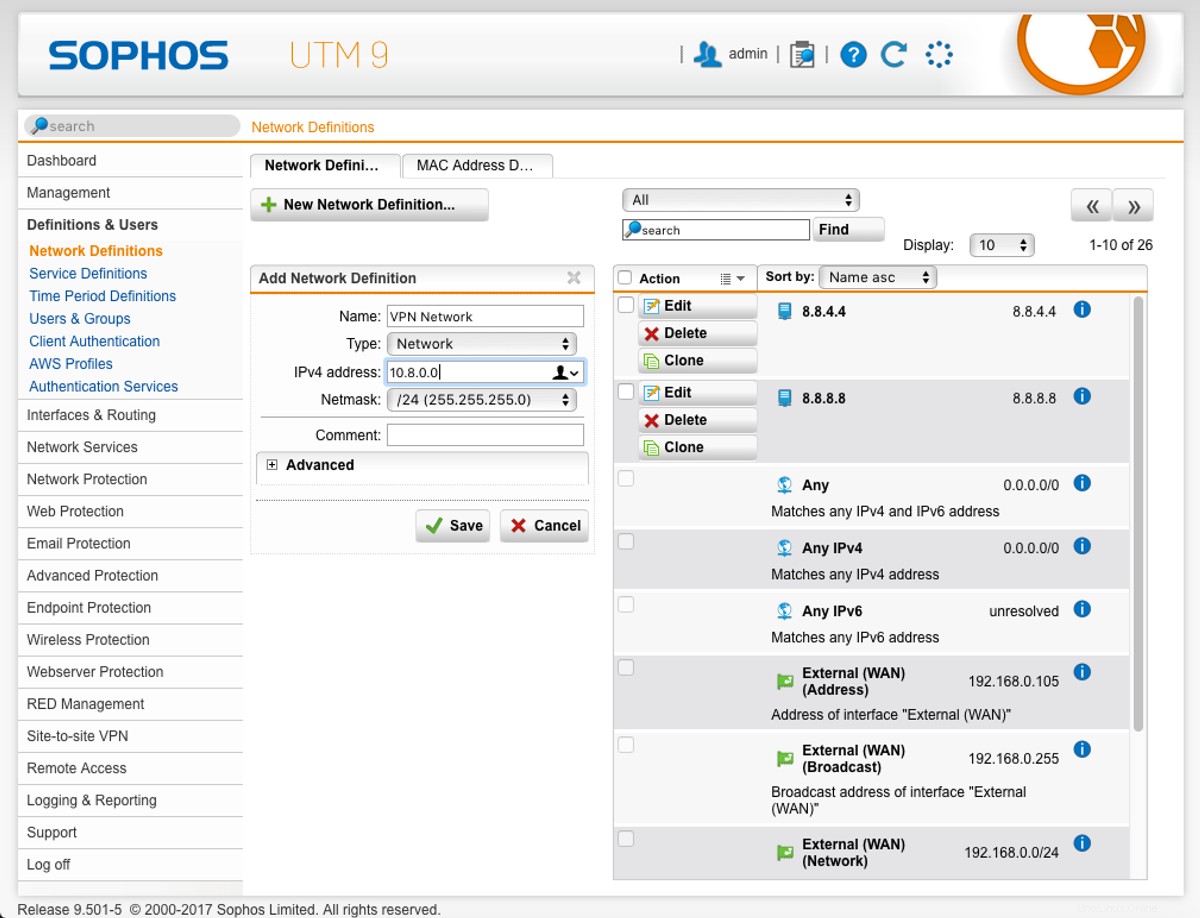

Netzwerkzugriff

Als nächstes müssen wir das VPN-Subnetz definieren, damit Benutzern IP-Adressen zugewiesen werden können:

- Immer noch in den

Definitions & UsersKlicken Sie in der Seitenleiste aufNetwork DefinitionsUnterabschnitt. - In den Netzwerkdefinitionen Klicken Sie auf der Registerkarte

+ New Network Definition.... - Geben Sie dem Netzwerk einen Namen, wir verwenden "VPN Network".

- Behalten Sie als Typ

Networkbei und setzen Sie die IPv4-Adresse auf 10.8.0.0. - Belassen Sie die Netzmaske als

/24 (255.255.255.0). - Wenn Sie fertig sind, klicken Sie auf

Save.

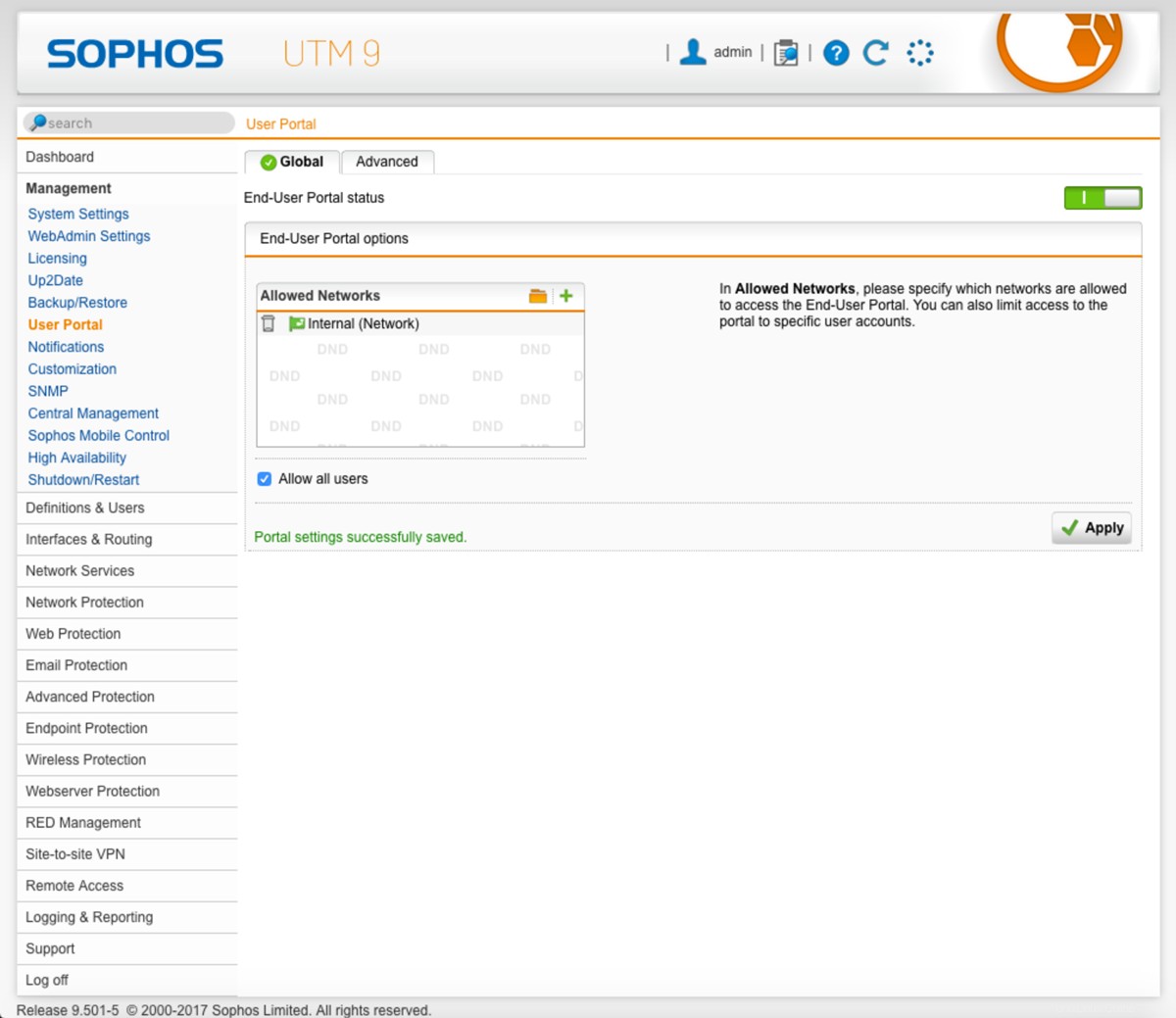

So erlauben Sie Benutzern, sich beim Benutzerportal anzumelden:

- Klicken Sie in der Seitenleiste auf

Management>User Portal. - Im Global Klicken Sie oben rechts auf die graue Einschalttaste. Es wird gelb, wenn es hochfährt.

- In den Zugelassenen Netzwerken klicken Sie auf das Ordnersymbol.

- Ziehen Sie aus der Seitenleiste

Internal (Network)in die erlaubten Netzwerke Feld, damit Benutzer sich über das interne Netzwerk mit dem Benutzerportal verbinden können. - Klicken Sie auf

Applyum diese Änderungen zu speichern. Das Power-Symbol sollte anschließend grün werden.

DNS-Server

So erlauben Sie VPN-Benutzern, ihre DNS-Anfragen durch das VPN zu leiten:

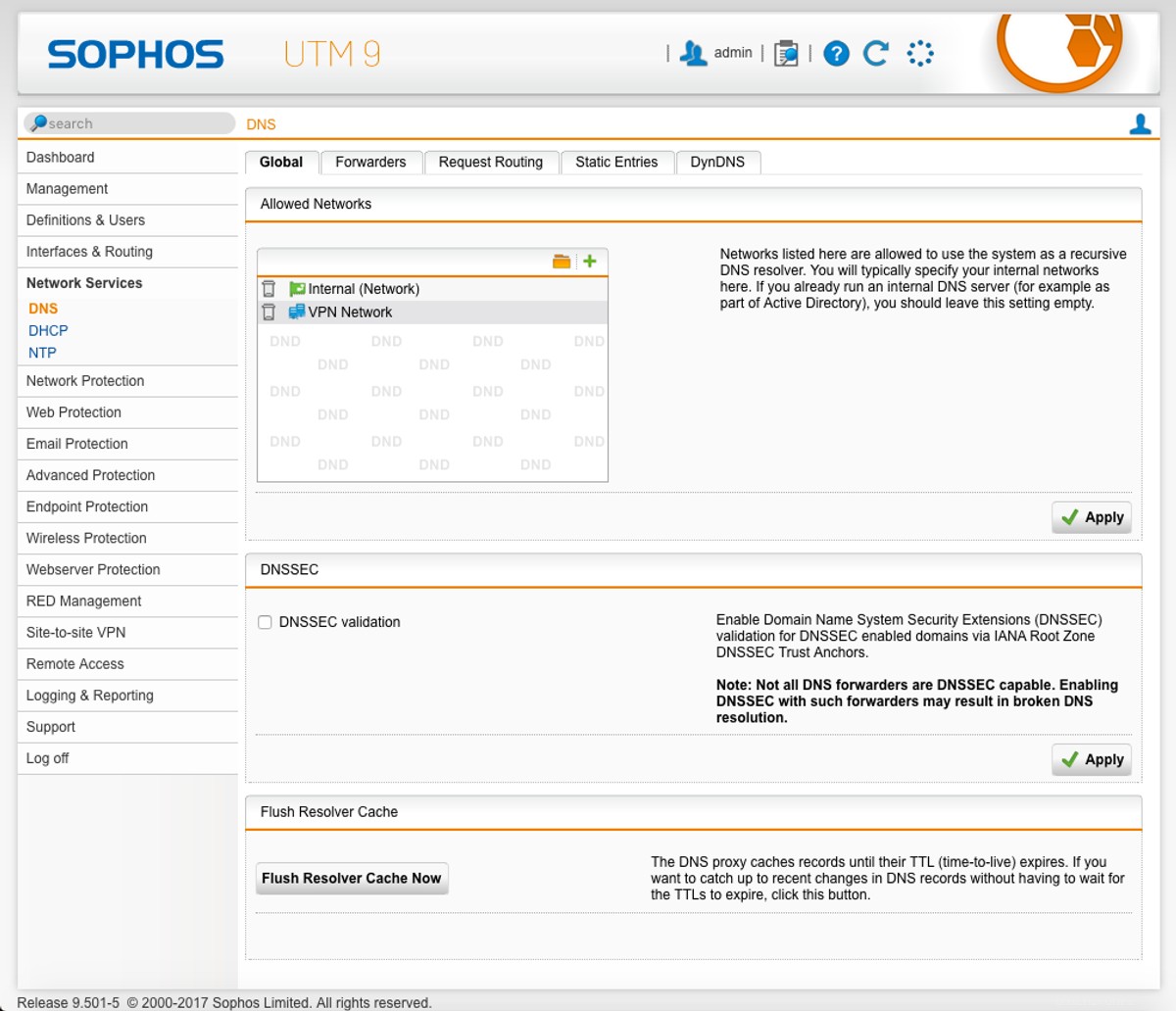

- Klicken Sie in der Seitenleiste auf

Network Services>DNS. - Im Global Klicken Sie auf der Registerkarte Zugelassene Netzwerke auf das Ordnersymbol Feld.

- Klicken Sie auf das oben erstellte VPN-Netzwerk und ziehen Sie es in die Zugelassenen Netzwerke Feld.

- Klicken Sie auf

Applyum diese Änderung zu speichern.

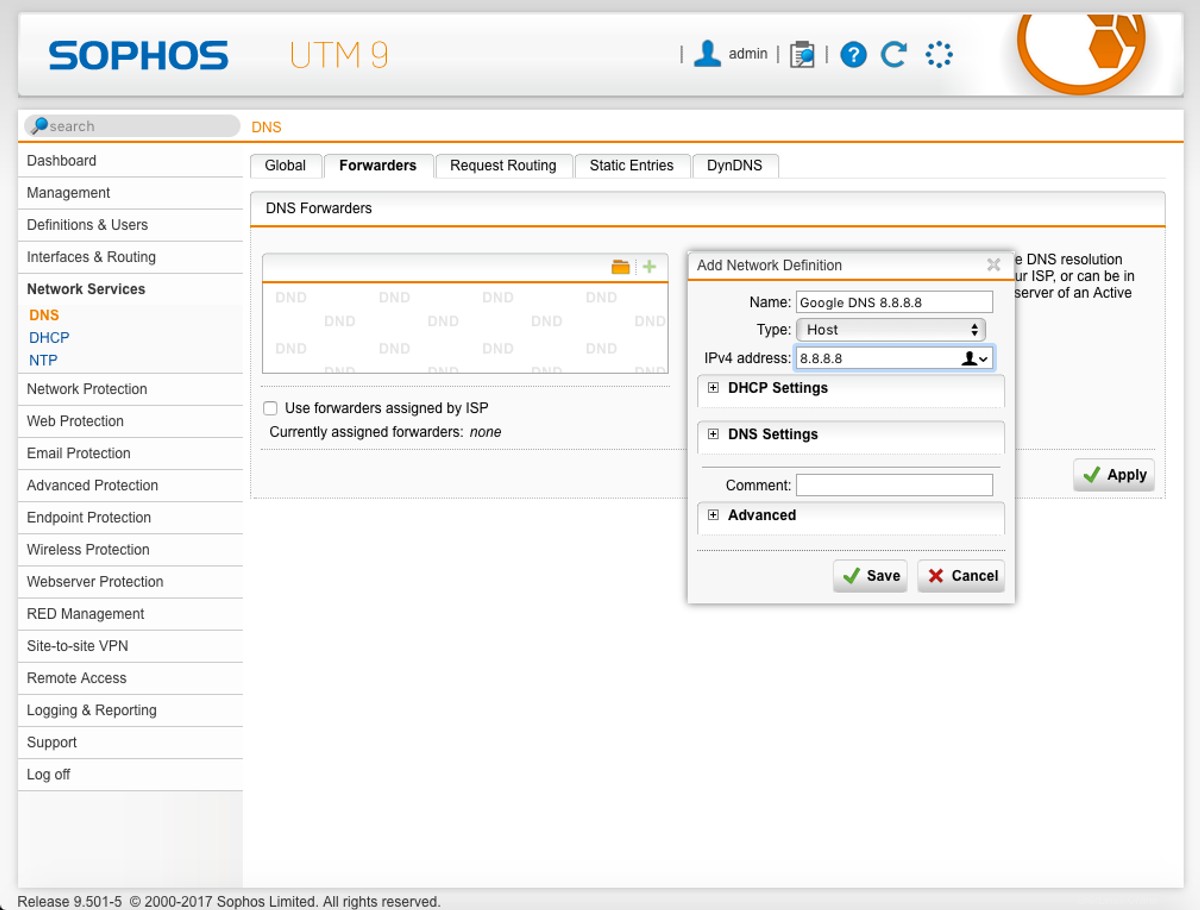

- Klicken Sie auf die Weiterleitungen Registerkarte.

- Deaktivieren Sie die Option Vom ISP zugewiesene Weiterleitungen verwenden Kontrollkästchen.

- In den DNS-Weiterleitungen klicken Sie auf

+Symbol, um eine Netzwerkdefinition hinzuzufügen. - Geben Sie dem Netzwerk einen Namen. Wir verwenden die DNS-Server von Google, aber es steht Ihnen frei, einen anderen DNS-Server zu verwenden.

- Belassen Sie den Typ als

Host. - Stellen Sie die IPv4-Adresse auf den DNS-Server Ihrer Wahl ein, 8.8.8.8 in unserem Beispiel mit Google.

- Klicken Sie auf

Saveum den DNS-Server hinzuzufügen.

- Wenn Sie mehr als einen DNS-Server wünschen, fügen Sie ihn jetzt hinzu, indem Sie die obigen Schritte wiederholen.

- Wenn Sie fertig sind, klicken Sie auf

Applyum die Änderungen zu speichern.

SSL-Einstellungen

So konfigurieren Sie den OpenVPN-Server:

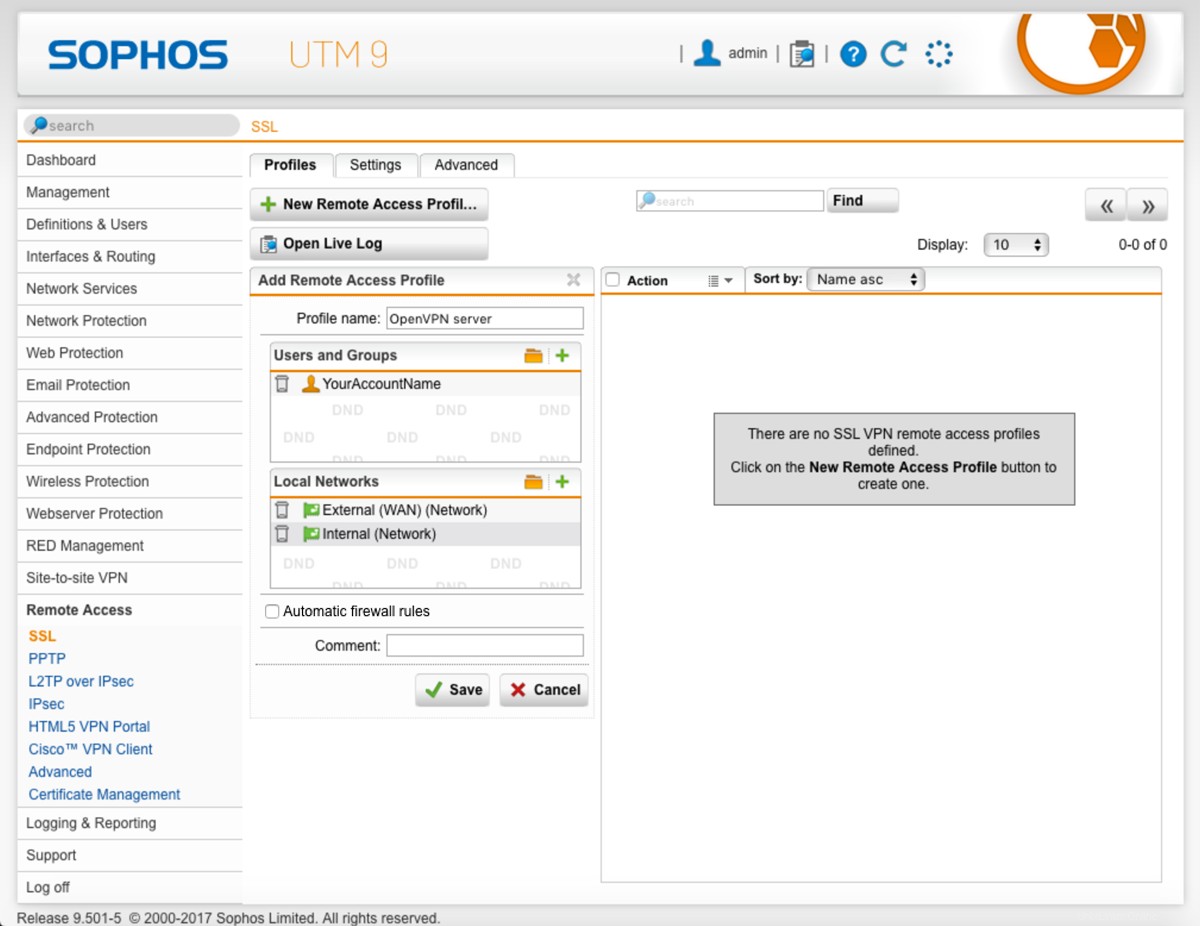

- Klicken Sie in der Seitenleiste auf

Remote Access>SSL. - In den Profilen Klicken Sie auf der Registerkarte

+ New Remote Access Profil.... - Geben Sie einen Namen in die Eingabe Profilname ein, wir nennen unseren Server "OpenVPN-Server".

- In den Benutzern und Gruppen klicken Sie auf das Ordnersymbol. Eine Liste der verfügbaren Benutzer und Gruppen wird in der Seitenleiste angezeigt. Klicken Sie auf den oben erstellten Benutzer (oder die Benutzer des Authentifizierungsdienstes, z. B. LDAP-Benutzer) und ziehen Sie ihn in die Benutzer und Gruppen Feld.

- In den Lokalen Netzwerken klicken Sie auf das Ordnersymbol. In der Seitenleiste wird eine Liste der lokalen Netzwerke angezeigt. Ziehen Sie alle Netzwerke, die für den Nutzer erreichbar sein sollen, in die Lokalen Netzwerke Kasten. Um Benutzern den Zugriff auf das lokale Netzwerk zu ermöglichen, ziehen Sie

Internal (Network)hinein . Um Benutzern den Zugriff auf das Internet über den Sophos UTM-Server zu ermöglichen, ziehen SieExternal (WAN) (Network)hinein . - Deaktivieren Sie die Automatischen Firewall-Regeln Option, werden wir eigene Firewall-Regeln erstellen.

- Klicken Sie auf

Save.

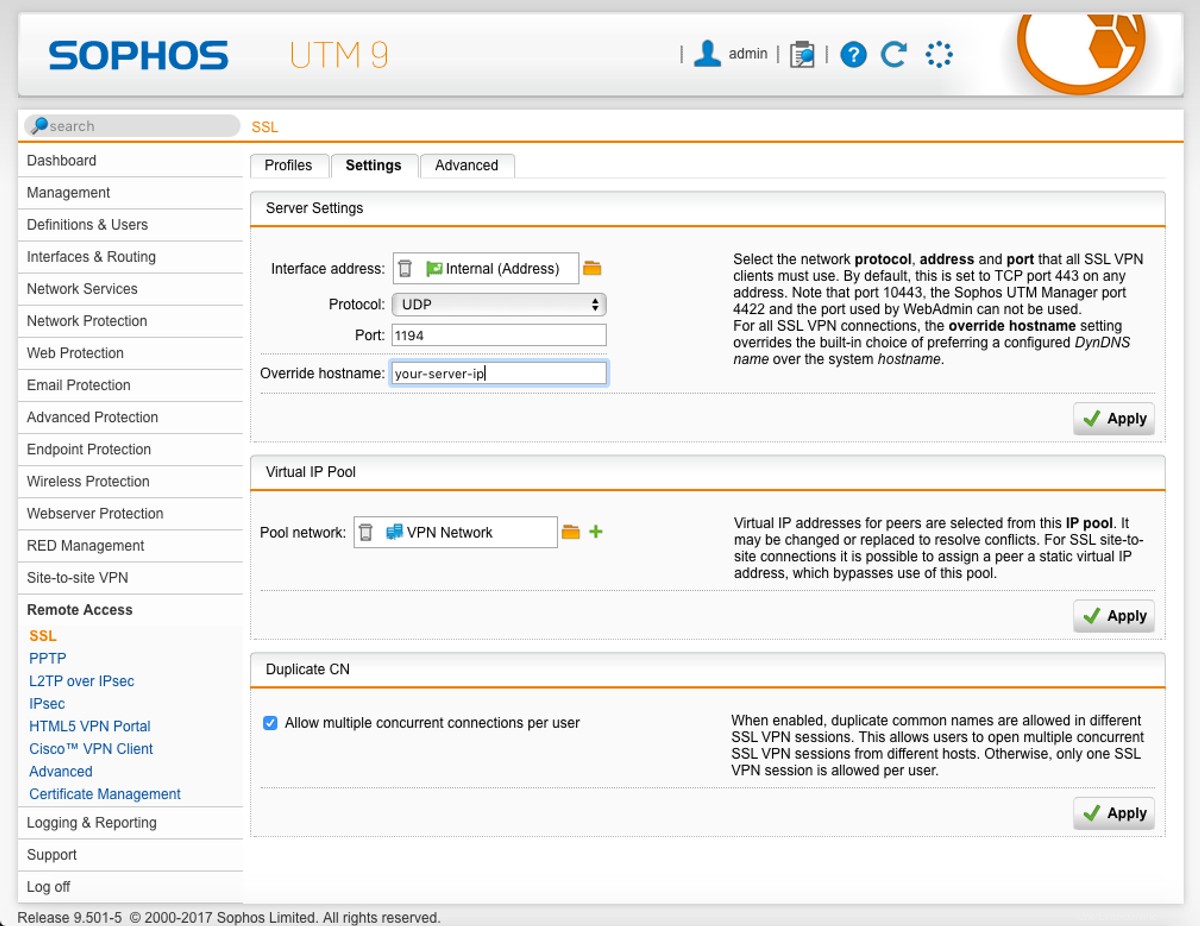

Klicken Sie anschließend auf die Einstellungen Registerkarte oben:

- In der Schnittstellenadresse Eingabe, klicken Sie auf das Papierkorbsymbol, um den aktuellen Wert zu entfernen.

- Klicken Sie auf das Ordnersymbol, um eine Liste der verfügbaren Netzwerke anzuzeigen. Ziehen Sie beliebige Netzwerke, über die sich der Client verbinden darf, in das Eingabefeld. In unserem Fall ziehen wir

Internal (Address)hinein . - Legen Sie das Protokoll fest zu

UDP. - Legen Sie den Port fest bis 1194.

- Im Hostnamen überschreiben geben Sie die lokale Netzwerkadresse des Sophos UTM-Servers ein, in unserem Beispiel 10.0.0.1.

- Klicken Sie auf

Applyum diese Änderungen zu speichern. - Im virtuellen IP-Pool Klicken Sie im Abschnitt auf das Symbol für den Pool-Netzwerkordner.

- Ziehen Sie das zuvor erstellte VPN-Netzwerk hinein.

- Klicken Sie auf

Applyum diese Änderungen zu speichern.

Wenn Sie Benutzern erlauben möchten, gleichzeitige Verbindungen zum OpenVPN-Server aufrechtzuerhalten, lassen Sie die Option Mehrere gleichzeitige Verbindungen pro Benutzer zulassen stehen Option ausgewählt. Deaktivieren Sie es andernfalls und klicken Sie auf Apply um diese Änderung zu speichern.

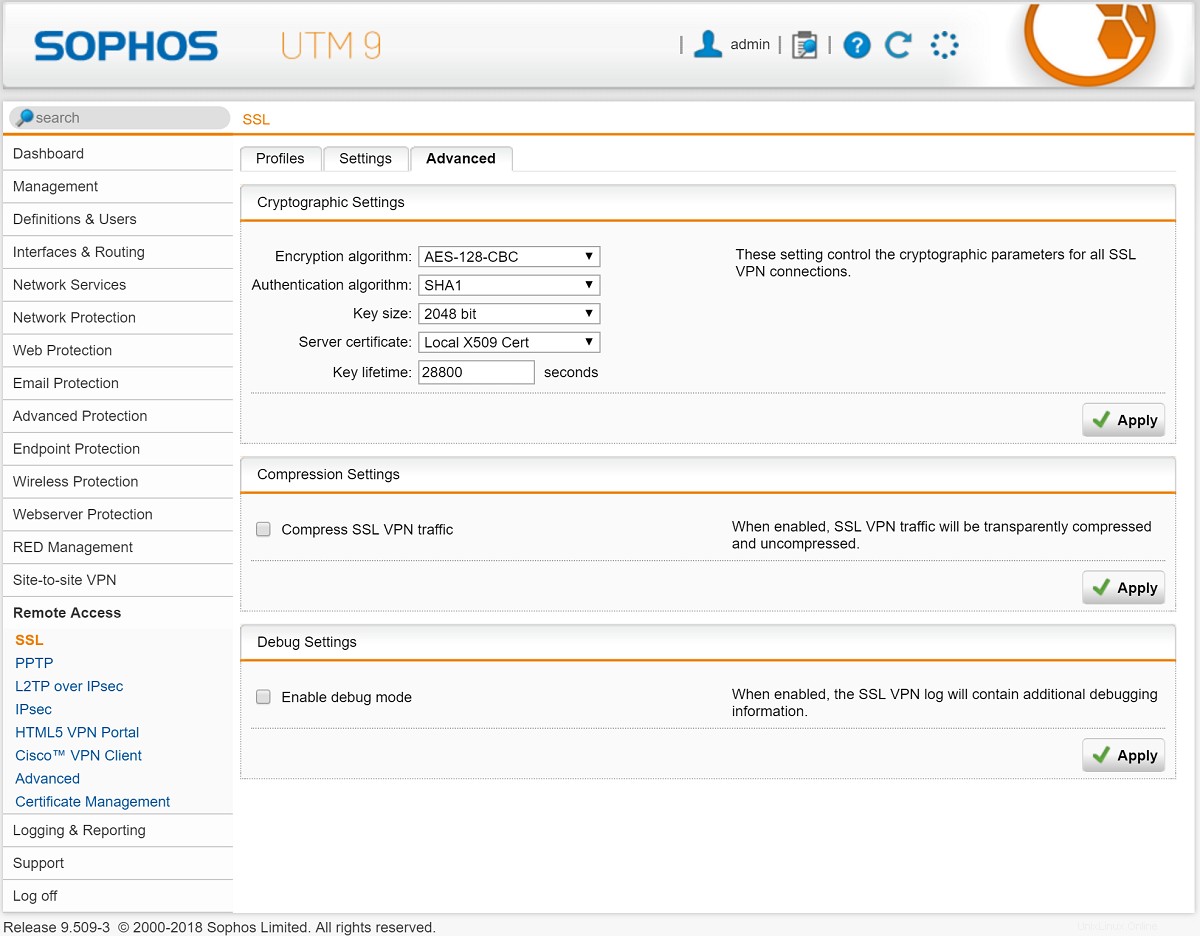

Klicken Sie nun auf Erweitert Registerkarte oben:

- Ändern Sie den Verschlüsselungsalgorithmus zu

AES-256-CBC. - Verlassen Sie den Authentifizierungsalgorithmus als

SAH1. - Belassen Sie die Schlüsselgröße als

2048 bit. - Wenn Sie ein lokales SSL-Zertifikat haben, um den Server gegenüber den Clients zu identifizieren, wählen Sie es im Serverzertifikat aus herunterfallen.

- Verlassen Sie die Schlüssellebensdauer als 28800.

- Klicken Sie auf

Applyum diese Änderungen zu speichern. - Unter Komprimierungseinstellungen , deaktivieren Sie „SSL-VPN-Verkehr komprimieren“ und klicken Sie dann auf

Apply.

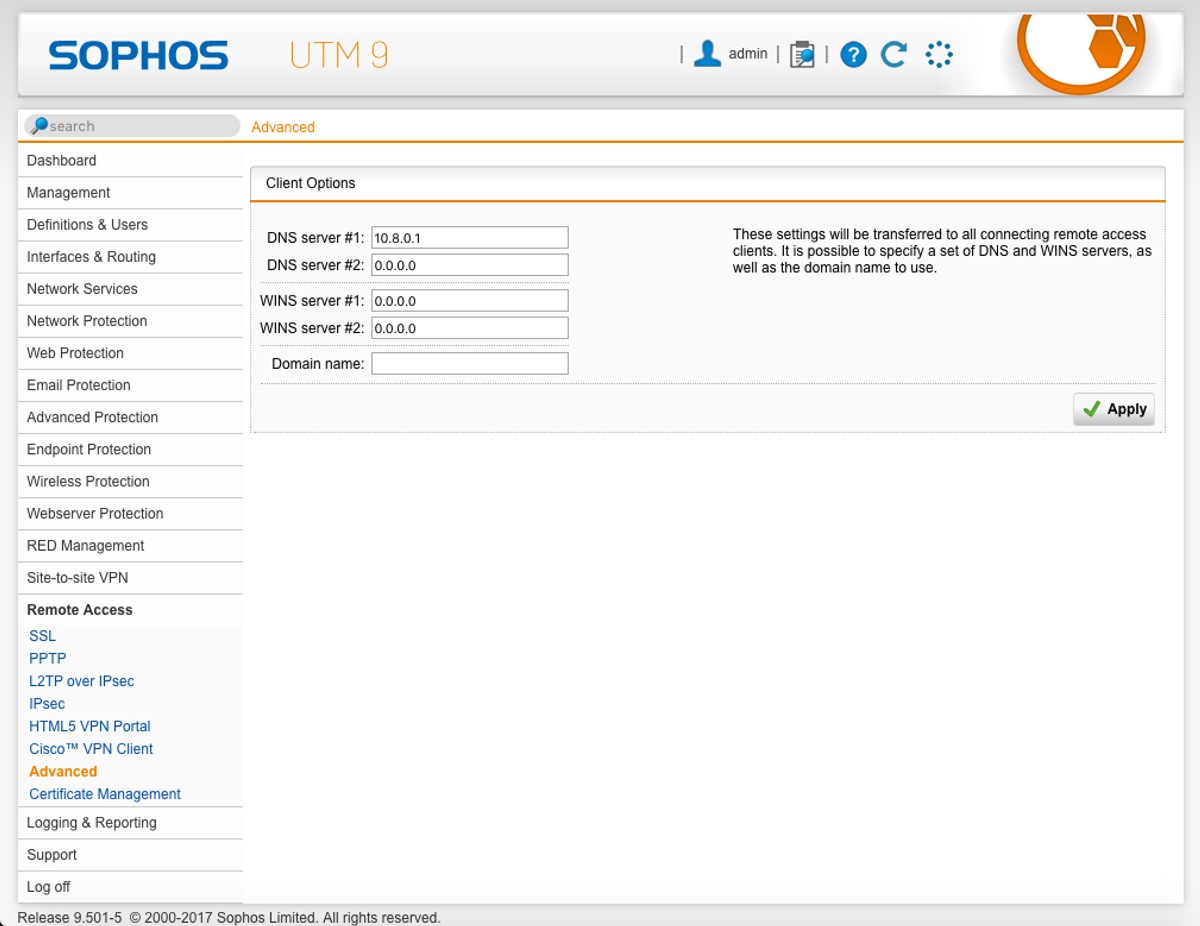

So stellen Sie sicher, dass die verbundenen Clients den Server für die DNS-Auflösung verwenden:

- Immer noch im

Remote AccessKlicken Sie in der Seitenleiste aufAdvancedUnterabschnitt. - Stellen Sie den DNS-Server Nr. 1 auf 10.8.0.1 ein, das die IP-Adresse des OpenVPN-Servers sein wird.

- Klicken Sie auf

Applywenn fertig.

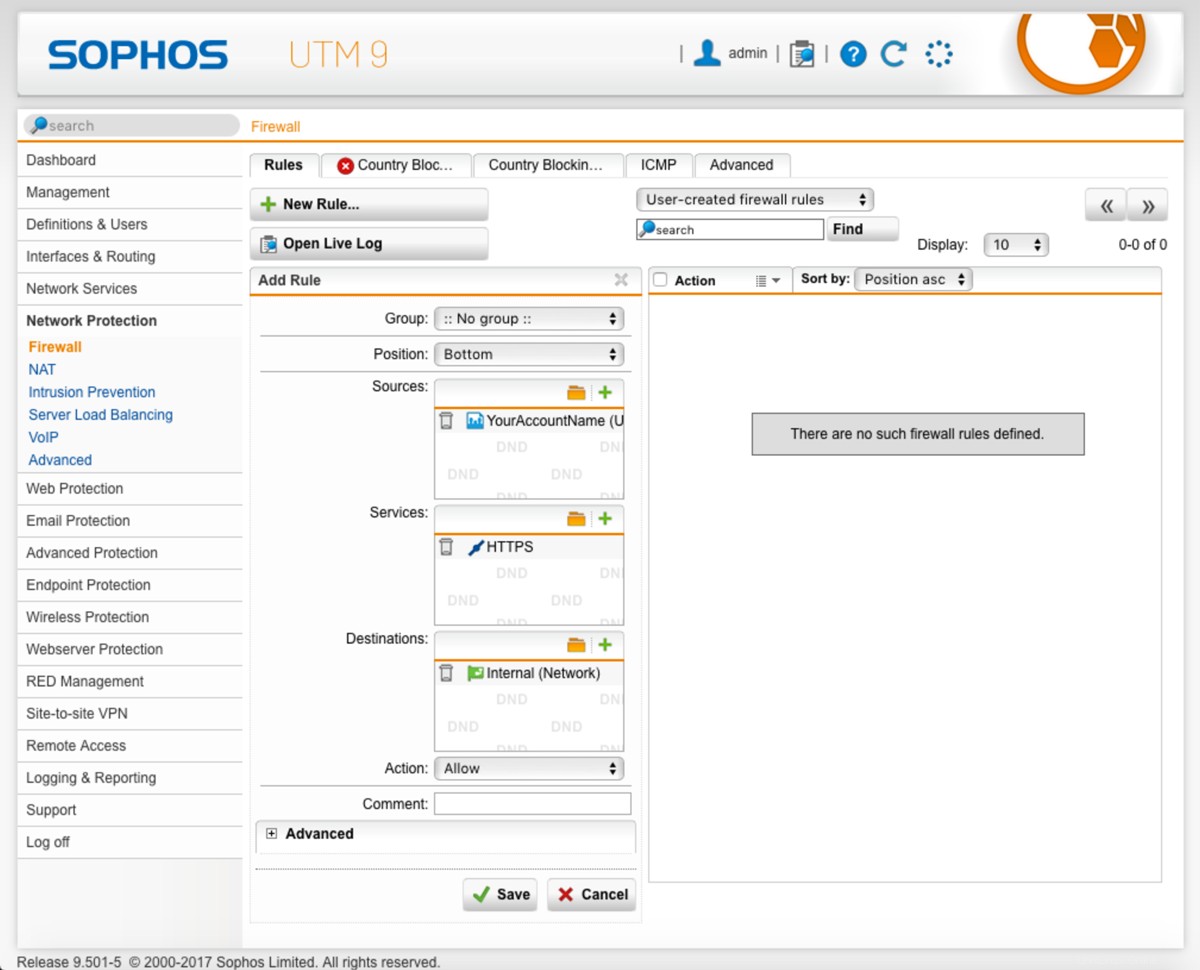

Firewall-Regeln

Die Firewall muss so konfiguriert werden, dass sie unseren VPN- und Benutzerportal-Datenverkehr zulässt.

- Klicken Sie in der Seitenleiste auf

Network Protection>Firewall. - In den Regeln Klicken Sie auf der Registerkarte

+ New Rule.... - In den Quellen klicken Sie auf das Ordnersymbol.

- Ziehen Sie alle Benutzer, die wir zuvor erstellt haben und denen wir Zugriff auf das Benutzerportal gewähren möchten, aus der Seitenleiste hinein.

- Klicken Sie in den Diensten auf das Ordnersymbol Feld.

- Ziehen Sie

HTTPShinein um den Benutzern den Zugriff auf das Benutzerportal über HTTPS zu ermöglichen. - Klicken Sie auf das Ordnersymbol in den Zielen Feld.

- Ziehen Sie

Internal (Network)hinein Benutzern den Zugriff auf das Benutzerportal über das lokale Netzwerk zu ermöglichen. - Verlassen Sie die Aktion als

Allow. - Klicken Sie auf

Savewenn fertig.

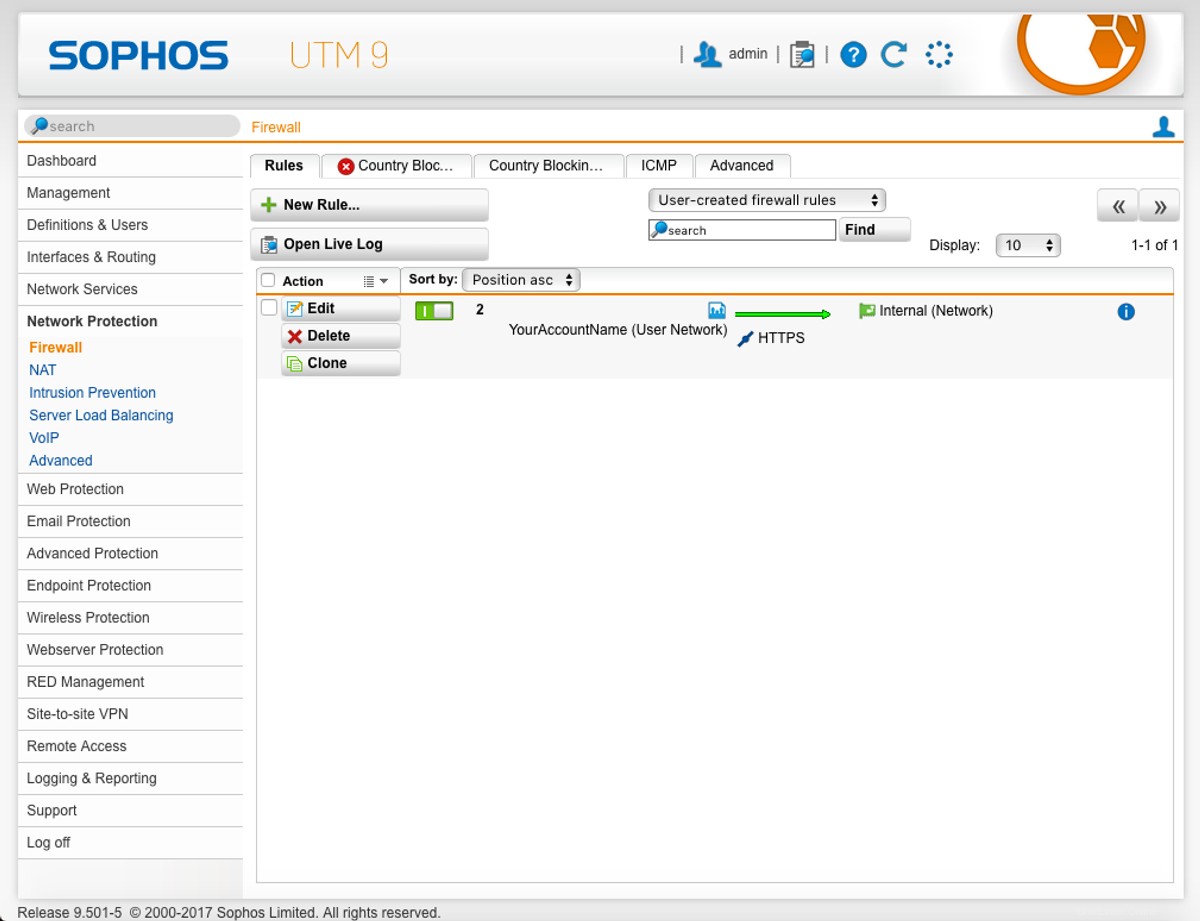

Aktivieren Sie nun diese Regel, indem Sie auf das kleine graue Netzschaltersymbol neben unserer neuen Regel klicken. Es sollte grün werden, um anzuzeigen, dass die Firewall-Regel jetzt angewendet wird.

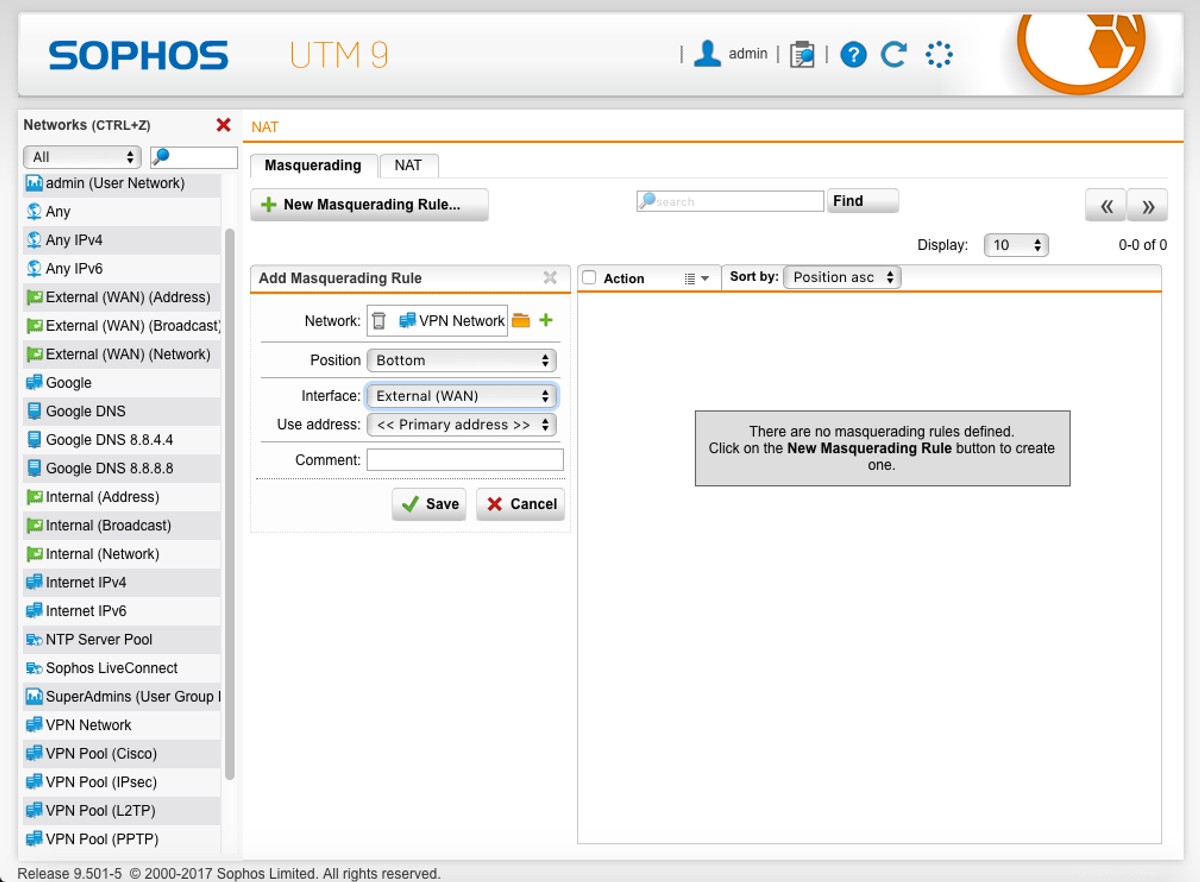

Als nächstes müssen wir eine Masquerade-Regel erstellen, damit wir Datenverkehr durch das VPN und auf die externe Netzwerkschnittstelle leiten können.

- Immer noch im

Network ProtectionAbschnitt der Seitenleiste, klicken Sie aufNATUnterabschnitt. - In der Maskierung Klicken Sie auf der Registerkarte

+ New Masquerading Rule.... - Klicken Sie auf das Ordnersymbol neben dem Netzwerkeingang.

- Klicken Sie auf das VPN-Netzwerk, das wir zuvor erstellt haben, und ziehen Sie es hinein.

- Ändern Sie den Interface-Eingang auf

External (WAN). - Belassen Sie die Eingabe Adresse verwenden als

<< Primary address >>. - Wenn Sie fertig sind, klicken Sie auf

Saveum die Regel zu erstellen.

- Um die Regel zu aktivieren, klicken Sie auf die ausgegraute Schaltfläche neben der Regel, sodass sie grün wird.

Client-Konfiguration

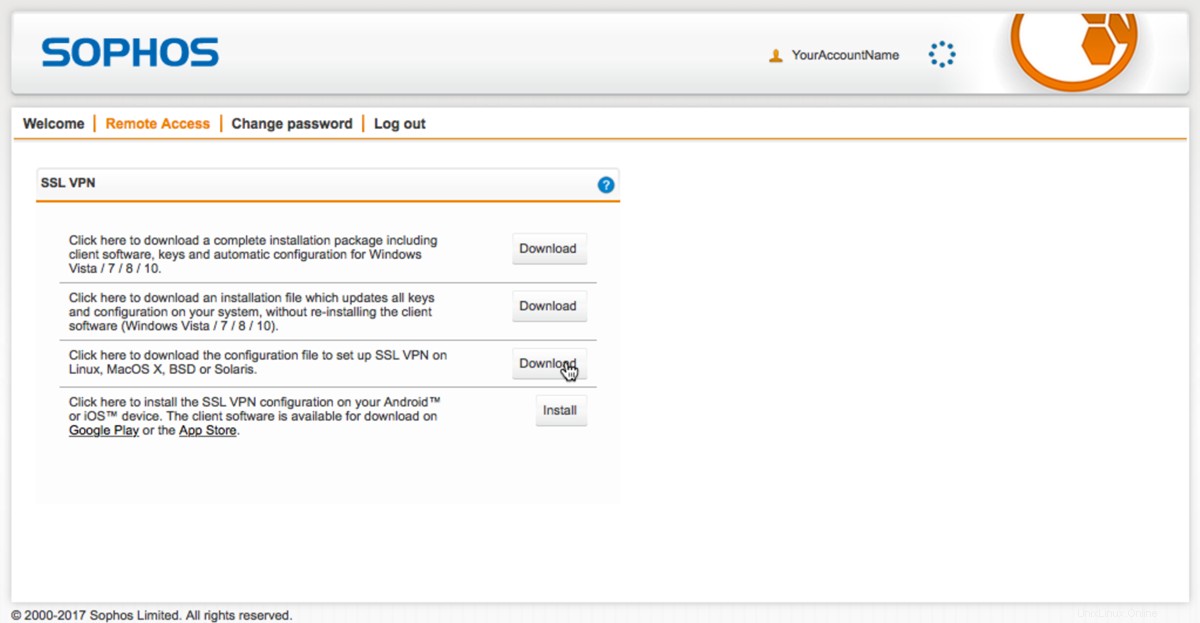

Um eine Verbindung zu unserem OpenVPN-Server herzustellen, müssen wir die Client-Konfiguration für unseren Benutzer herunterladen. Auf dem Client-Rechner:

- Öffnen Sie einen Browser und navigieren Sie zu

https://your-server-ip. - Geben Sie den Benutzernamen und das Passwort für den Benutzer ein und melden Sie sich an.

- Klicken Sie auf Fernzugriff Registerkarte.

- Klicken Sie auf den

DownloadSchaltfläche neben "Klicken Sie hier, um die Konfigurationsdatei zum Einrichten von SSL VPN unter Linux, MacOS X, BSD oder Solaris herunterzuladen". - Es sollte eine Datei namens "[email protected]" heruntergeladen werden.

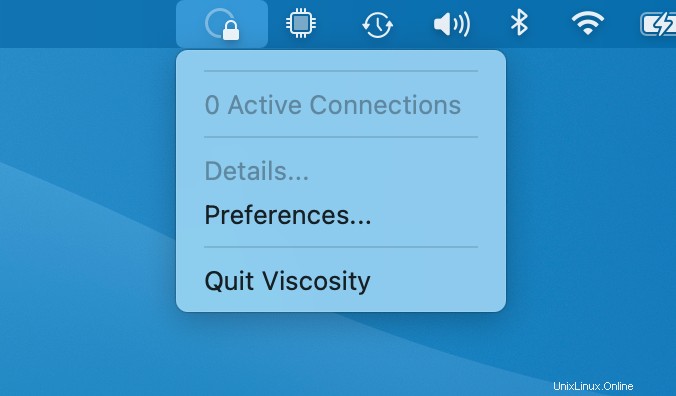

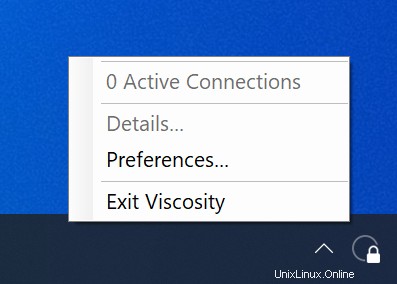

Einrichten der Viskosität

Wenn Sie Viscosity noch nicht ausgeführt haben, starten Sie Viscosity jetzt. In der Mac-Version In der Menüleiste wird das Viskositätssymbol angezeigt. In der Windows-Version Sie sehen das Viskositätssymbol in der Taskleiste.

Klicken Sie auf das Viskositätssymbol in der Menüleiste (Windows :system tray) und wählen Sie 'Einstellungen...':

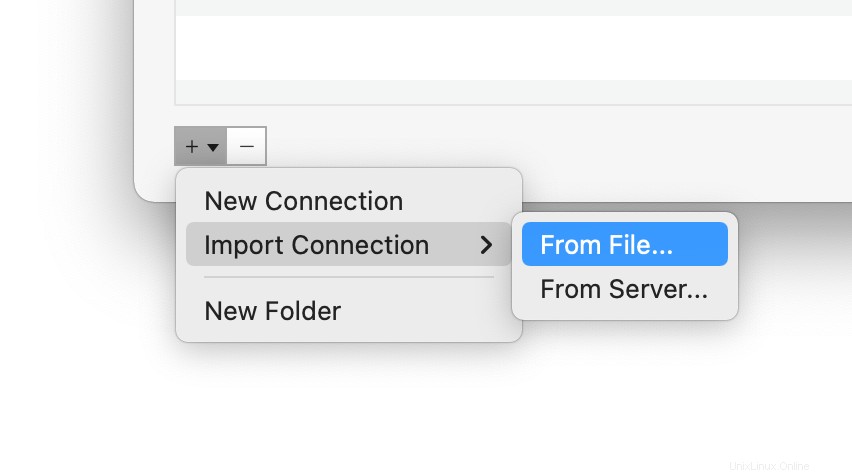

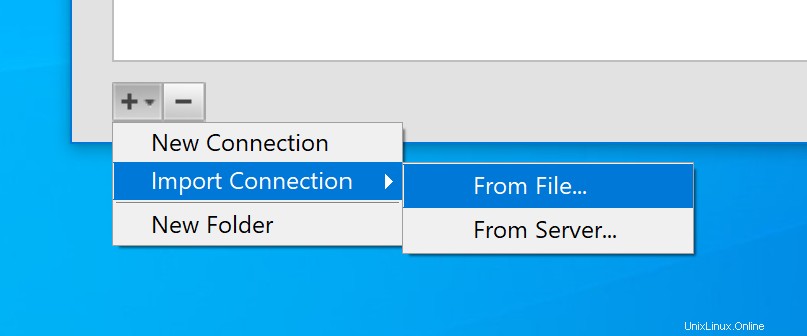

Dies zeigt Ihnen die Liste der verfügbaren VPN-Verbindungen. Wir gehen davon aus, dass Sie Viscosity kürzlich installiert haben, daher ist diese Liste leer. Klicken Sie auf die Schaltfläche „+“ und wählen Sie Import Connection> From File... :

Navigieren Sie zum Speicherort der Datei „[email protected]“ und öffnen Sie sie. Sie sehen eine Popup-Meldung, die anzeigt, dass die Verbindung importiert wurde.

(Optional) Zulassen des Zugriffs auf das Internet

Standardmäßig erlaubt die VPN-Verbindung den Zugriff auf den Dateiserver und andere Computer im Heim-/Büronetzwerk (LAN). Wenn Sie jedoch auch den gesamten Internetverkehr über die VPN-Verbindung senden möchten, müssen Sie die Verbindung abschließend bearbeiten:

- Doppelklicken Sie im Fenster Viskositätseinstellungen auf Ihre Verbindung, um den Verbindungseditor zu öffnen

- Klicken Sie auf Netzwerk Registerkarte.

- Klicken Sie auf das Dropdown-Menü "Gesamter Datenverkehr" und wählen Sie die Option "Gesamten Datenverkehr über VPN-Verbindung senden". Es ist nicht erforderlich, ein Standard-Gateway einzugeben.

- Klicken Sie auf

SaveSchaltfläche.

Herstellen und Verwenden Ihrer VPN-Verbindung

Sie können jetzt eine Verbindung herstellen. Klicken Sie auf das Viskositätssymbol in der macOS-Menüleiste oder der Windows-Taskleiste, um das Viskositätsmenü zu öffnen, wählen Sie die importierte Verbindung aus und Viscosity stellt eine Verbindung her.

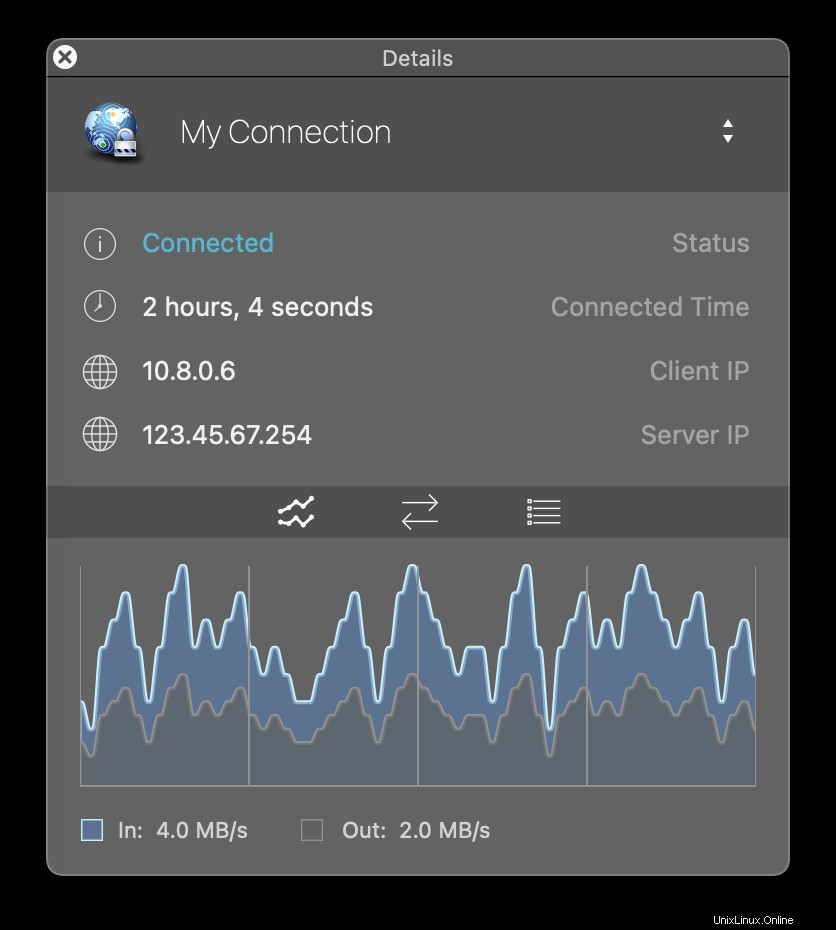

Um zu überprüfen, ob das VPN betriebsbereit ist, können Sie das Fenster „Details“ im Menü „Viskosität“ öffnen. Dadurch können Sie Verbindungsdetails, Datenverkehr und das OpenVPN-Protokoll anzeigen.

Das war's, Sie haben Ihren eigenen OpenVPN-Server eingerichtet. Herzlichen Glückwunsch, Sie können jetzt die Vorteile des Betriebs Ihres eigenen OpenVPN-Servers genießen!