Diese Anleitung führt Sie durch die Schritte zur Einrichtung eines OpenVPN-Servers auf einem RCDevs WebADM-Host mit OpenOTP-Unterstützung unter Verwendung von U2F als zweitem Authentifizierungsfaktor. Dieses Handbuch ist als Schnellstart- oder Testeinrichtung für Unternehmensbenutzer gedacht, die WebADM in Betracht ziehen oder bereits verwenden. Wir empfehlen es weder neuen noch privaten Benutzern.

Vorbereitung

Für diese Anleitung gehen wir von Folgendem aus:

- Sie haben bereits ein WebADM mit OpenOTP-Setup, mit dem Sie vertraut sind, oder verwenden "MFAVPN All in One Appliance", Version 1.7.11 zum Zeitpunkt des Schreibens

- Sie haben ein gültiges SSL-Zertifikat

- Sie haben einen FQDN für Ihren WebADM- und OpenVPN-Server

- Sie haben SSH/SCP-Zugriff auf diese Installation

- Sie haben ein Yubico U2F-Gerät

- Sie haben bereits eine Kopie von Viscosity auf Ihrem Client-Gerät installiert

RCDevs WebADM ist eine Sicherheits- und Benutzerverwaltungssuite, die für Unternehmen entwickelt wurde. Zusammen mit OpenOTP bietet es eine leistungsstarke Authentifizierungssuite, die in Ihrem gesamten Netzwerk verwendet werden kann. RCDevs haben auch ihre eigene OpenVPN-Server-Suite, MFAVPN, die sich leicht in WebADM und OpenOTP integrieren lässt.

Um U2F mit RCDevs-Paketen zu verwenden, muss Ihr WebADM- und OpenVPN-Server über zwei Hauptextras verfügen, ein gültiges SSL-Zertifikat und einen FQDN, d. h. eine Webadresse anstelle einer IP-Adresse. Für diese Anleitung verwenden wir rcvm.mydomain.com, ändern Sie diese Adresse so, dass sie mit Ihrer eigenen übereinstimmt, wo Sie sie sehen.

Unterstützung

Leider können wir keinen direkten Support für die Einrichtung eines eigenen OpenVPN-Servers leisten. Wir stellen diesen Leitfaden höflich zur Verfügung, um Ihnen den Einstieg zu erleichtern und Ihre Kopie von Viscosity optimal zu nutzen. Wir haben die Schritte in diesem Handbuch gründlich getestet, um sicherzustellen, dass Sie, wenn Sie die unten aufgeführten Anweisungen befolgen, auf dem besten Weg sind, die Vorteile des Betriebs Ihres eigenen OpenVPN-Servers zu genießen.

Wenn Sie weitere Informationen oder Hilfe benötigen, bieten RCDevs Diskussionsgruppen unter https://www.rcdevs.com/forum/

anWebADM mit MFAVPN/OpenOTP-Installation

Wenn Sie noch keine WebADM-Instanz haben, können Sie am einfachsten mit der MFAVPN All-in-One-Appliance beginnen , hier verfügbar. Diese können problemlos in die meisten Virtual Machine-Programme importiert und einfach eingerichtet werden.

Für den Rest dieses Leitfadens gehen wir davon aus, dass Sie eine MFAVPN All-in-One-Appliance verwenden von RCDevs, und Sie haben die Standardkonfiguration gewählt.

Importieren Sie zunächst die Anwendung in die Plattform Ihrer Wahl für virtuelle Maschinen. Befolgen Sie bei der ersten Ausführung die Anweisungen, Sie sollten das MFAVPN-Setup als Teil dieses Prozesses sehen. Die Standard-Anmeldeinformationen für SSH und das Webportal werden angezeigt, sobald die Einrichtung abgeschlossen ist. Notieren Sie sich diese.

Sobald WebADM installiert ist, müssen Sie sicherstellen, dass es über einen FQDN zugänglich ist, und Ihr SSL-Zertifikat zur Instanz hinzufügen. Eine Anleitung finden Sie hier.

Das SSL-Zertifikat wird von der U2F-Spezifikation zum Überprüfen von Ursprüngen oder Anwendungs-IDs benötigt. Alternativ können Sie die U2F-Facet-URL einfach an einen anderen Server mit einem gültigen SSL-Zertifikat weiterleiten, wir weisen weiter unten in der Anleitung darauf hin.

Als letzte Anmerkung empfehlen wir für den Einsatz in Unternehmen, Ihren OpenVPN-Server auf einem anderen physischen oder virtuellen Server als WebADM einzurichten. Diese Anleitung ist genau die gleiche, wenn Sie MFAVPN auf einem anderen Server einrichten, der Server, den Sie zum Hosten von MFAVPN auswählen, benötigt lediglich Netzwerkzugriff auf Ihren WebADM-Server.

WebADM und OpenOTP einrichten

Bevor wir unseren OpenVPN-Server einrichten, müssen wir einige Dinge in WebADM tun. Melden Sie sich als ersten Schritt bei Ihrer WebADM-Instanz an, indem Sie in Ihrem Browser zu deren Adresse gehen, für uns https://rcvm.mydomain.com, und melden Sie sich an, die Standardanmeldeinformationen sind admin/password.

Nehmen Sie sich als ersten Schritt einen Moment Zeit, um das Admin-Passwort zu ändern. Klicken Sie dazu auf cn=admin links unter o=Root , und klicken Sie dann auf Passwort ändern unter LDAP-Aktionen.

U2F konfigurieren

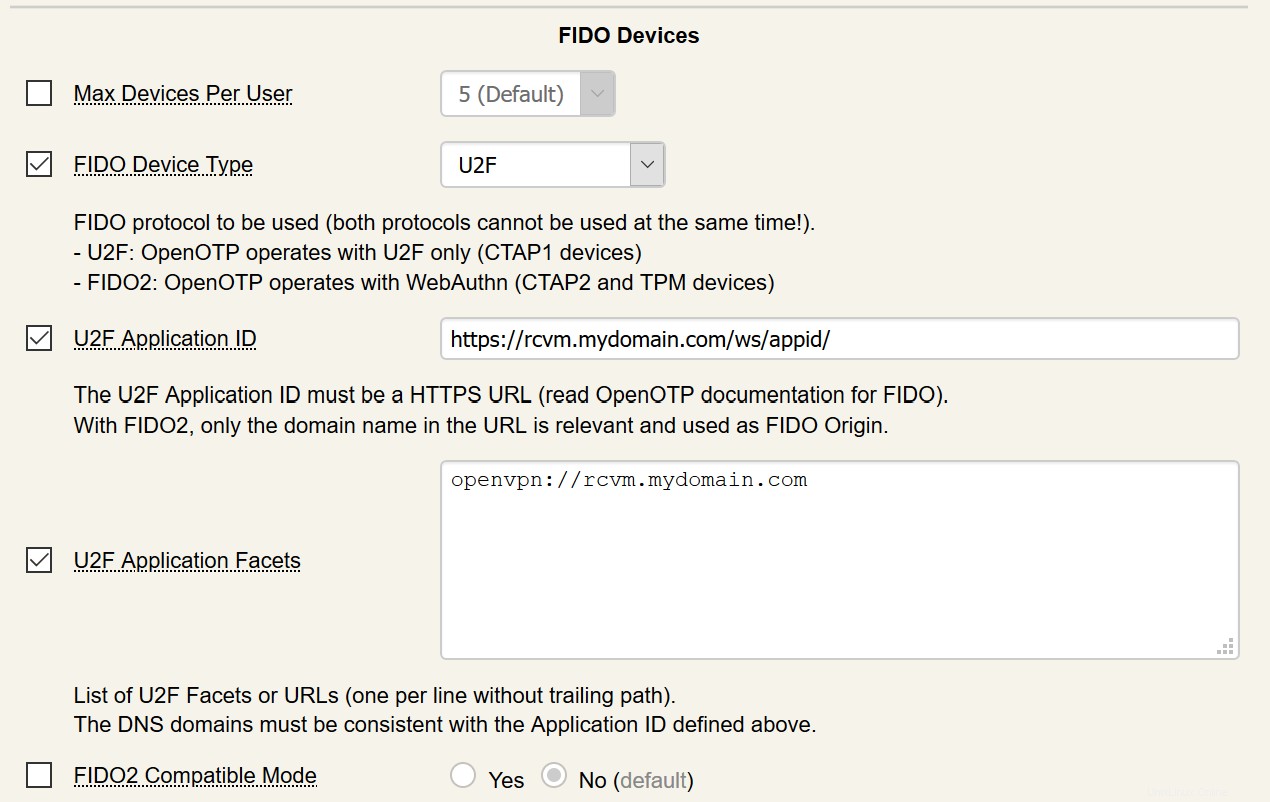

- Klicken Sie im oberen Menü auf Anwendungen , und klicken Sie dann im Bereich MFA-Authentifizierungsserver auf KONFIGURIEREN . Scrollen Sie nach unten zu den FIDO-Geräten Abschnitt.

- Kreuzen Sie FIDO-Gerätetyp an und wählen Sie U2F

- Kreuzen Sie U2F-Anwendungs-ID an und geben Sie https://rcvm.mydomain.com/ws/appid/ ein, wobei Sie rcvm.mydomain.com durch die Adresse Ihres WebADM-Servers ersetzen

- Kreuzen Sie U2F-Anwendungsfacetten an und geben Sie openvpn://rcvm.mydomain.com ein und ersetzen Sie rcvm.mydomain.com durch die Adresse Ihres WebADM-Servers oder OpenVPN-Servers, falls woanders

- Scrollen Sie nach unten und klicken Sie auf „Übernehmen“

Bevor wir fortfahren, notieren Sie sich die URL des U2F-Facettenendpunkts unter MFA-Authentifizierungsserver. Dies ist die URL, die Sie über einen anderen Server weiterleiten müssen, wenn Sie kein SSL-Zertifikat zu WebADM hinzufügen möchten.

Benutzer konfigurieren

Sie können einen neuen Benutzer erstellen, wenn Sie möchten, aber für die Zwecke dieser Testeinrichtung verwenden wir den bereits bereitgestellten test-user Konto.

- Klicken Sie links auf cn=test-user unter o=root im RCDevs-Verzeichnisbaum

- Klicken Sie auf Passwort ändern und legen Sie ein Passwort für diesen Benutzer fest. Klicken Sie auf Passwort aktualisieren, um es zu speichern.

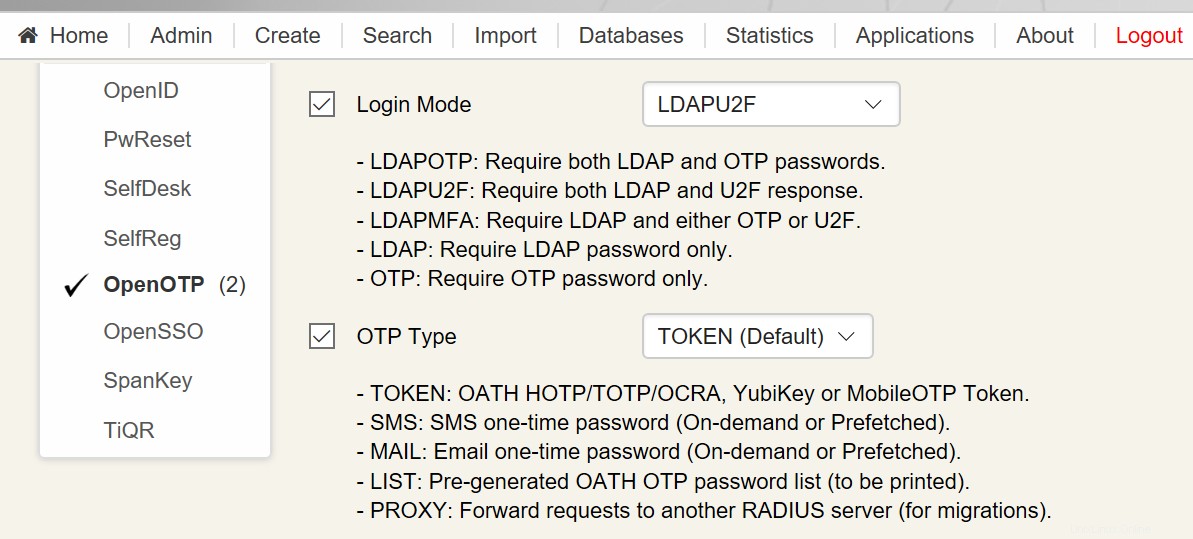

- Klicken Sie im Benutzerobjekt auf KONFIGURIEREN neben WebADM-Einstellungen unter Objektdetails

- Kreuzen Sie Anmeldemodus an und wählen Sie LDAPU2F aus

- Kreuzen Sie OTP-Typ an und wählen Sie TOKEN (Standard) aus

- Scrollen Sie nach unten und klicken Sie auf Übernehmen

Als nächstes können wir ein Token für diesen Benutzer registrieren. Bitte stellen Sie sicher, dass Sie die neueste Version von Chrome, Firefox oder Microsoft Edge verwenden, um die besten Ergebnisse zu erzielen. Zum Zeitpunkt der Erstellung dieses Artikels hat Safari keine FIDO2-Unterstützung.

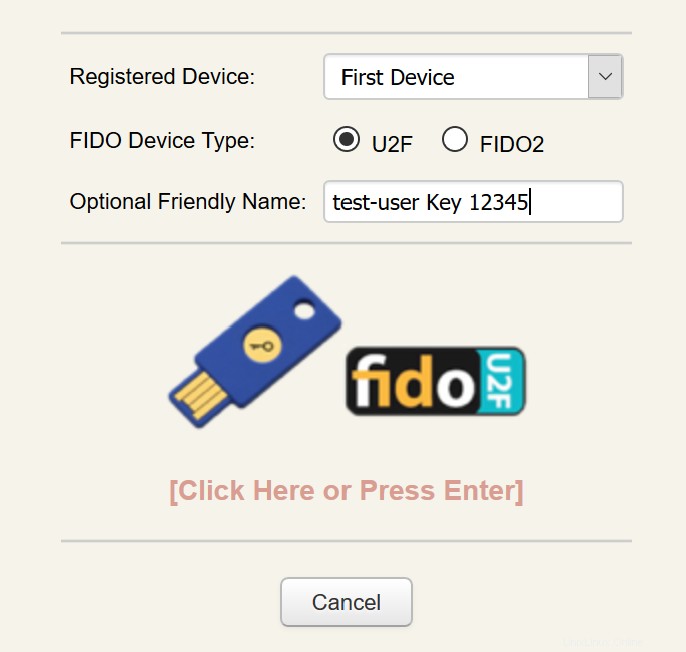

- Klicken Sie mit der rechten Maustaste auf MFA-Authentifizierungsserver unter Anwendungsaktionen

- Klicken Sie auf FIDO-Geräte registrieren/Registrierung aufheben

- Stellen Sie sicher, dass der FIDO-Gerätetyp auf U2F eingestellt ist, geben Sie einen Anzeigenamen ein, um das Token später einfach zu identifizieren

- Klicken Sie dort, wo Click Here steht, oder drücken Sie die Eingabetaste und Ihr Token sollte blinken. Tippen Sie auf das Gerät, um es zu registrieren, und Sie sollten eine Bestätigung erhalten.

Die Benutzer- und OpenOTP-Einrichtung ist jetzt abgeschlossen! Lassen Sie uns jetzt OpenVPN konfigurieren.

Einrichten des OpenVPN-Servers

Wenn Sie die MFAVPN All-in-One-Appliance verwenden, ist OpenVPN bereits eingerichtet, wir müssen lediglich die Konfiguration vom Server abrufen. Die Konfiguration befindet sich unter ~/client.zip auf dem Server. Diese Konfiguration ist nicht eindeutig. Sie können alle erforderlichen Änderungen vornehmen und an alle Ihre Benutzer verteilen. Kopieren Sie diese Konfiguration mit SCP auf Ihren lokalen Computer.

Ein paar Dinge zu beachten:

- Wenn Sie Einstellungen oder Adressen in Bezug auf OpenOTP ändern müssen, finden Sie diese in /opt/mfavpn/conf/ovpnauthd.conf

- Wenn Sie OpenVPN-Servereinstellungen ändern möchten, finden Sie diese unter /opt/mfavpn/conf/openvpn.conf.

- Wenn Sie nach Änderungen eine neue Client-Konfiguration generieren müssen, führen Sie

/opt/mfavpn/bin/clientpkg useraus

, dann ~/user.zip kopieren.

Einrichten der Viskosität

Die Benutzeroberfläche der Mac- und Windows-Versionen von Viscosity ist absichtlich sehr ähnlich. Daher konzentrieren wir uns in unserem Leitfaden auf die Windows-Version und weisen auf etwaige Unterschiede zur Mac-Version hin, sobald sie auftreten.

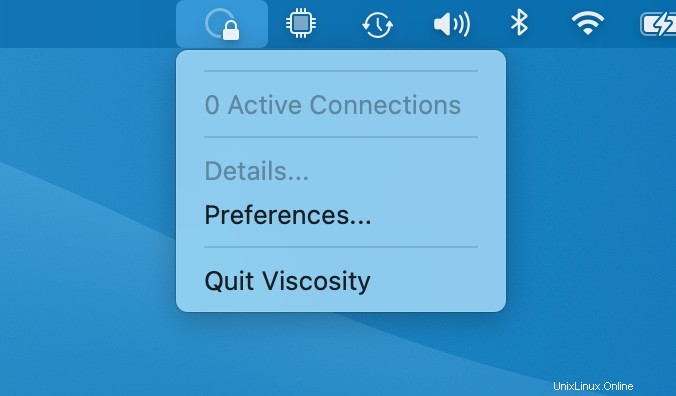

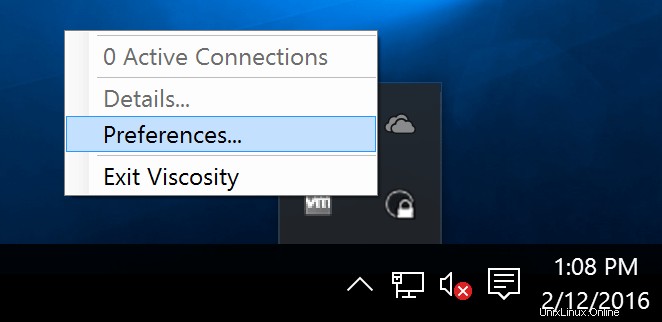

Wenn Sie Viscosity noch nicht ausgeführt haben, starten Sie Viscosity jetzt. In der Mac-Version In der Menüleiste wird das Viskositätssymbol angezeigt. In der Windows-Version Sie sehen das Viskositätssymbol in der Taskleiste.

Klicken Sie auf das Viskositätssymbol in der Menüleiste auf einem Mac oder in der Taskleiste von Windows und wählen Sie „Einstellungen...“:

Klicken Sie als Nächstes auf die Schaltfläche + und navigieren Sie zu Import Connection> , Aus Datei... , navigieren Sie zu dem Ort, an dem Sie die ZIP-Benutzerkonfiguration extrahiert haben, die Sie vom Server kopiert haben, und wählen Sie user.ovpn aus, und klicken Sie dann auf Importieren.

Bearbeiten Sie abschließend die Verbindung und aktualisieren Sie die Adresse unter Allgemein. Die Standardkonfiguration hat möglicherweise nicht die richtige Adresse, also aktualisieren Sie sie entsprechend. Nehmen Sie weitere Änderungen vor, die Sie beispielsweise am Routing oder DNS vornehmen möchten, und speichern Sie dann die Verbindung.

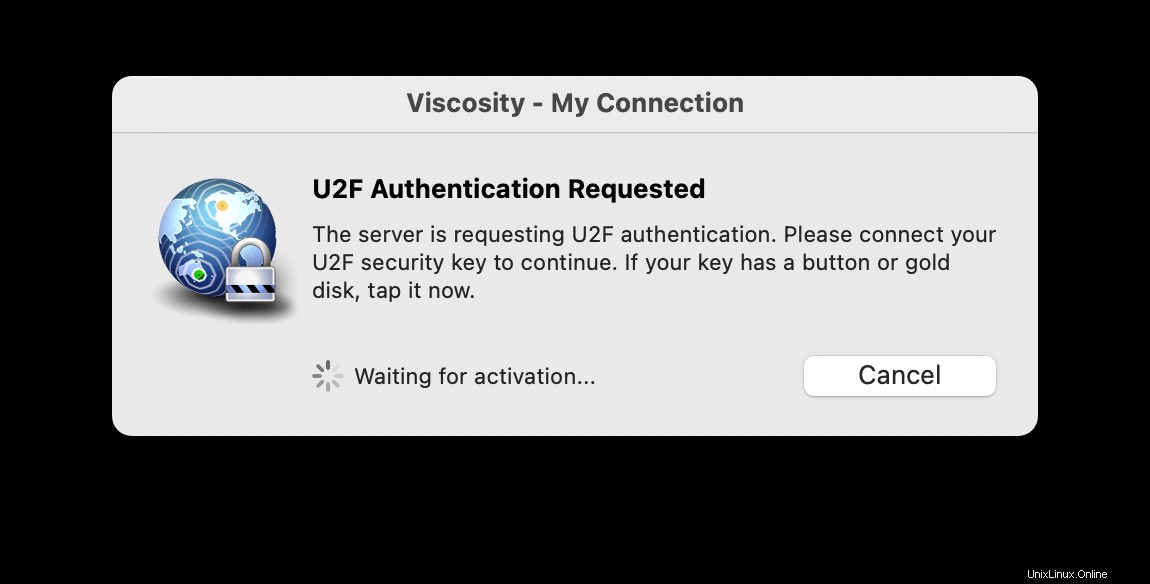

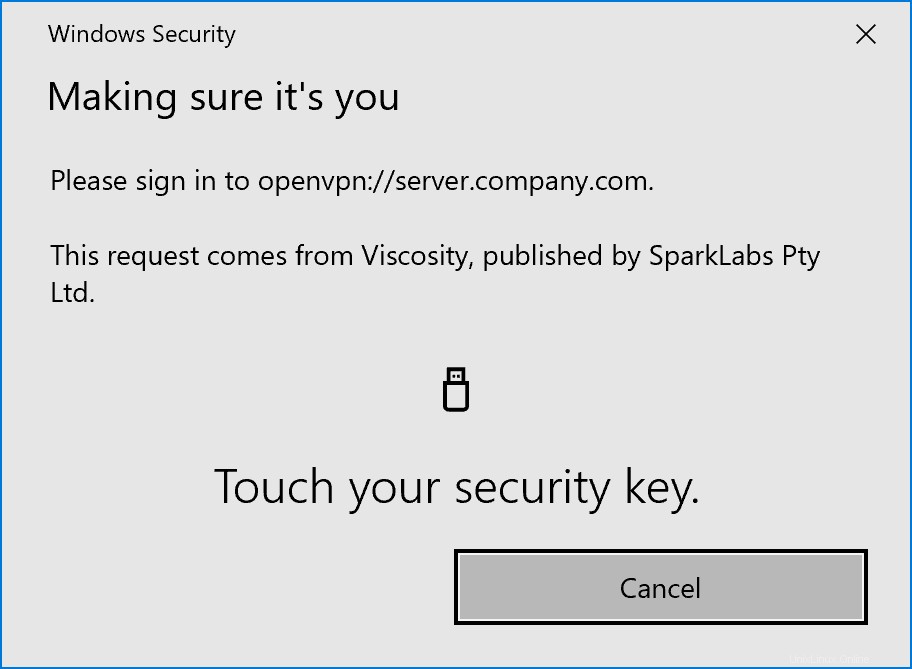

Viskosität verwenden

Jetzt müssen Sie sich nur noch verbinden. Wenn Sie diese Anleitung bis zur Verwendung von test_user befolgt haben, geben Sie test_user/

Schlussnotizen

Wie wir eingangs erwähnt haben, dient dieses Handbuch eher dazu, Sie in WebADM und seine OpenVPN/U2F-Funktionalität einzuführen, wenn Sie es für Ihr Unternehmen in Betracht ziehen. Wir empfehlen nicht, genau dieses Setup in einer Produktionsumgebung oder zu Hause zu verwenden. Wir hoffen, dass dieser Leitfaden zeigt, dass es ein einfacher Prozess und eine einfache Erfahrung ist, sich einzurichten und die Sicherheitsvorteile zu nutzen, die U2F und OpenOTP bieten. Denken Sie daran, dass OpenOTP nicht nur auf OpenVPN beschränkt ist, sondern mit vielen anderen Diensten verwendet werden kann. Weitere Beispiele finden Sie in der RCDev-Dokumentation.