Virtuelle private Netzwerke (VPNs) können für eine Reihe sehr nützlicher Anwendungen genutzt werden. Sie können sich sicher mit jedem öffentlichen WLAN-Hotspot verbinden. Sie können Geoblocking-Einschränkungen auf Ihren bevorzugten Websites überwinden. Und Sie können sich sogar von überall auf der Welt mit Ihrem Heim- oder Büronetzwerk verbinden, als ob Sie direkt an Ihrem Schreibtisch sitzen würden. Diese Anleitung führt Sie durch den Prozess der Einrichtung Ihres eigenen OpenVPN-Servers und der Verbindung mit Ihrem Exemplar von Viscosity.

Wenn Sie Ihren eigenen OpenVPN-Server betreiben, können Sie alles, was Sie im Internet tun, verschlüsseln, sodass Sie Ihr Online-Banking sicher über das kostenlose WLAN in Ihrem Lieblingscafé erledigen können. Alles, was Sie über die VPN-Verbindung senden, wird von Ihrem Gerät verschlüsselt, bis es Ihren OpenVPN-Server zu Hause erreicht. Wenn Sie Ihren OpenVPN-Server für den Zugriff auf Ihr Heim- oder Büronetzwerk einrichten, erhalten Sie vollen Zugriff auf alle Ihre Dateien in Ihrem Netzwerk.

Diese Anleitung führt Sie durch die Schritte zum Einrichten eines OpenVPN-Servers auf einer pfSense-Instanz, die es Ihnen ermöglicht, von einem entfernten Standort aus sicher auf Ihr Heim-/Büronetzwerk zuzugreifen und optional Ihren gesamten Netzwerkverkehr darüber zu senden, damit Sie auf das Internet zugreifen können auch sicher.

In diesem Leitfaden werden keine Probleme im Zusammenhang mit der Einrichtung Ihres Routers behandelt. Ein Server, auf dem pfSense ausgeführt wird, fungiert wahrscheinlich selbst als Router, daher gehen wir davon aus, dass der pfSense-Server mit seiner eigenen IP-Adresse direkt mit dem Internet verbunden ist.

Vorbereitung

Für diese Anleitung gehen wir von Folgendem aus:

- Sie haben bereits die neueste Version von pfSense installiert (2.3 zum Zeitpunkt des Schreibens)

- pfSense wurde mit mindestens einer WAN-Schnittstelle und einer LAN-Schnittstelle eingerichtet

- Während dieser Anleitung sind Sie mit Ihrem Client-Gerät über dessen LAN-Schnittstelle mit dem pfSense-Server verbunden

- Diese Installation von pfSense ist eine Neuinstallation

- Sie haben bereits eine Kopie von Viscosity auf Ihrem Client-Gerät installiert

Wenn Sie eine Kopie von pfSense herunterladen und installieren müssen, finden Sie Informationen unter https://www.pfsense.org/download/. Wir werden nicht auf die Details zum Einrichten einer pfSense-Instanz eingehen, viele Anleitungen sind online zu finden. Wenn Sie eine andere Version von pfSense verwenden, gelten sehr wahrscheinlich viele oder sogar alle der in diesem Handbuch beschriebenen Schritte weiterhin. Wenn Sie einen OpenVPN-Server auf einem anderen Betriebssystem einrichten möchten, lesen Sie bitte unsere anderen Anleitungen.

Ihr Client-Gerät muss über die LAN-Schnittstelle mit dem pfSense-Server verbunden sein. Dies ist notwendig, damit Sie auf den webConfigurator zugreifen können, um die pfSense-Konfiguration einzurichten. Die Einzelheiten, wie Sie dies erreichen können, hängen von Ihrer speziellen Netzwerkkonfiguration ab.

Wenn Sie noch keine Kopie von Viscosity auf Ihrem Client installiert haben, lesen Sie bitte diese Einrichtungsanleitung zur Installation von Viscosity (Mac | Windows).

Unterstützung

Leider können wir keinen direkten Support für die Einrichtung eines eigenen OpenVPN-Servers leisten. Wir stellen diesen Leitfaden höflich zur Verfügung, um Ihnen den Einstieg zu erleichtern und Ihre Kopie von Viscosity optimal zu nutzen. Wir haben die Schritte in diesem Handbuch gründlich getestet, um sicherzustellen, dass Sie, wenn Sie die unten aufgeführten Anweisungen befolgen, auf dem besten Weg sind, die Vorteile eines eigenen OpenVPN-Servers zu genießen.

pfSense bietet sowohl Community- als auch kommerziellen Support. Wenn Sie weitere Informationen oder Hilfe suchen, werfen Sie einen Blick auf die Optionen unter https://www.pfsense.org/get-support/

Erste Schritte

Zuerst müssen Sie sich von Ihrem Client-Gerät, das mit der LAN-Schnittstelle des pfSense-Servers verbunden ist, beim webConfigurator anmelden. Öffnen Sie einen Browser auf Ihrem Client und navigieren Sie zur IP-Adresse der LAN-Schnittstelle Ihres pfSense-Servers (so etwas wie https://10.0.0.1 oder https://192.168.0.1 ). Sie müssen sich anmelden. Die Standardanmeldeinformationen sind:

User: admin Password: pfsense

Wenn Sie sich zum ersten Mal beim webConfigurator anmelden, wird versucht, Sie durch einen Assistenten zu führen. Überspringen Sie diesen Schritt, indem Sie auf das pfSense-Logo klicken, um zum Haupt-Dashboard zu navigieren.

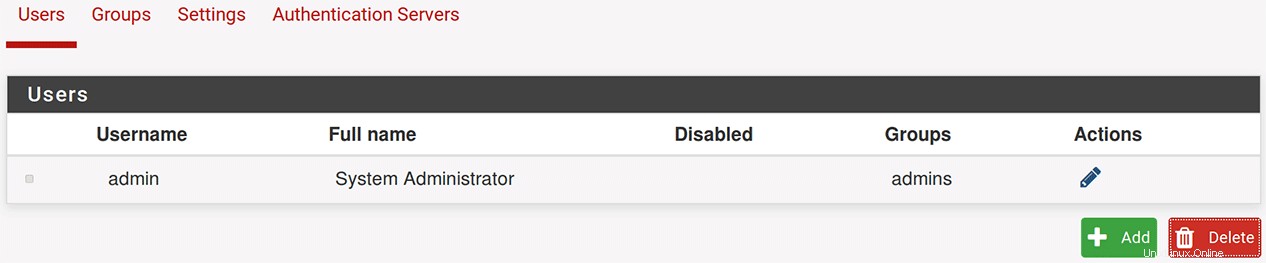

Aus Sicherheitsgründen sollte das pfSense-Admin-Passwort geändert werden. Klicken Sie auf System> User Manager . Bearbeiten Sie das Passwort, indem Sie unter Aktionen auf das Bearbeitungssymbol klicken für das Administratorkonto.

Ändern Sie das Passwort, indem Sie ein neues Passwort und dessen Bestätigung eingeben und dann auf Save klicken unten.

DNS-Server

Legen Sie die IP-Adresse der DNS-Server fest, die wir verwenden werden:

- Klicken Sie auf

System>General Setup. - In den DNS-Servereinstellungen Stellen Sie die ersten beiden DNS-Server auf 8.8.8.8 und 8.8.4.4 (Google DNS) ein. Wenn Sie andere DNS-Server verwenden möchten, können Sie diese stattdessen hier verwenden.

- Klicken Sie auf

Saveganz unten.

So aktivieren Sie diese DNS-Server:

- Klicken Sie auf

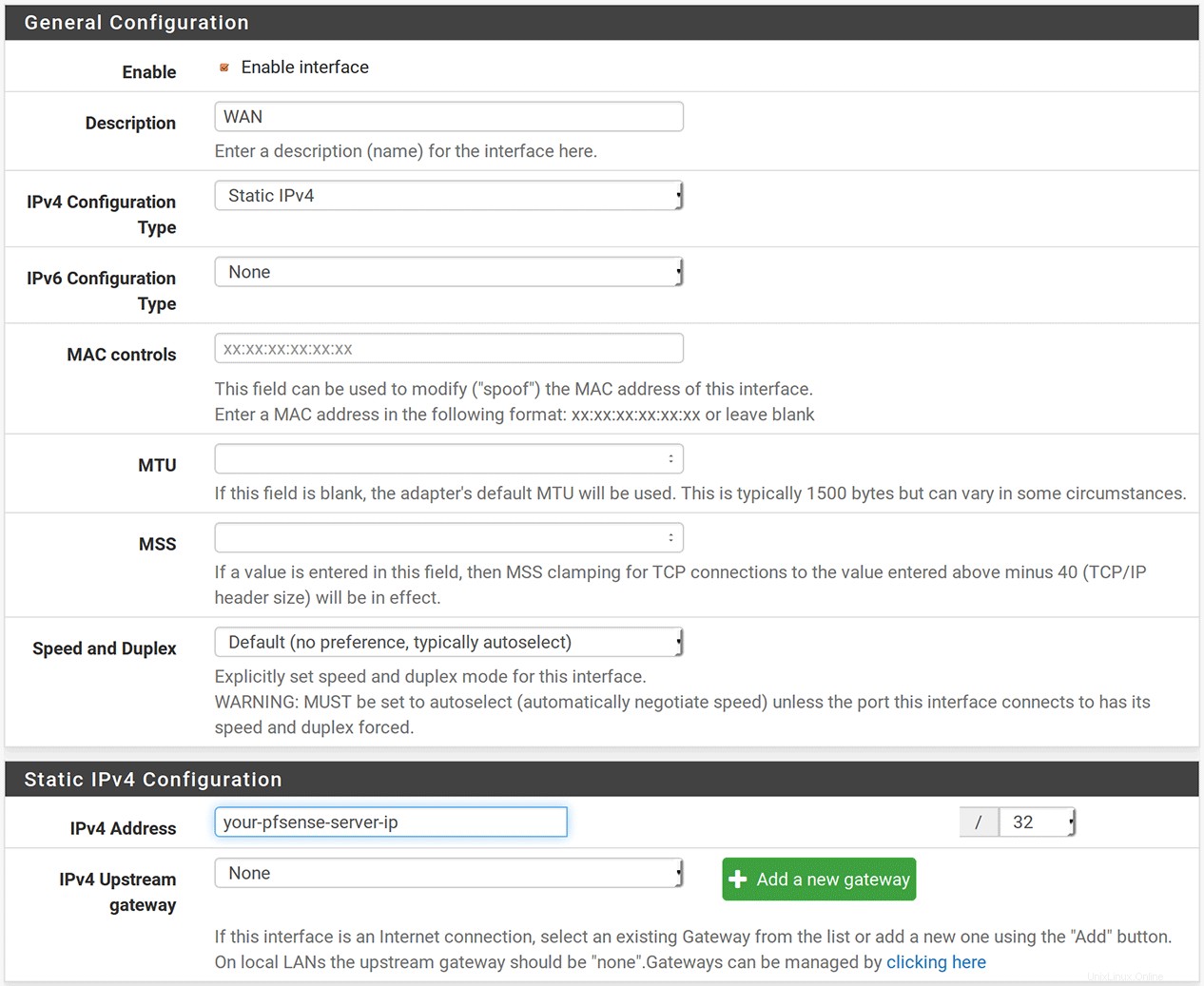

Interfaces>WAN. - In der Allgemeinen Konfiguration Legen Sie im Abschnitt IPv4-Konfigurationstyp fest auf 'Statisches IPv4'.

- In der Statischen IPv4-Konfiguration Legen Sie im Abschnitt die IPv4-Adresse fest an die WAN-IP-Adresse Ihres pfSense-Servers.

- Klicken Sie auf

Saveunten. - Oben auf der Seite erscheint ein gelbes Kästchen, klicken Sie auf

Apply changesum die WAN-Schnittstelle mit den neuen DNS-Einstellungen zurückzusetzen.

Diese DNS-Server werden an verbundene Clients weitergegeben, da der DNS-Resolver standardmäßig aktiviert ist.

- Klicken Sie auf

Services>DNS Resolver, um die DNS-Resolver-Einstellungen zu ändern. - Überprüfen Sie die DNS-Anfrageweiterleitung , um den Weiterleitungsmodus zu aktivieren.

- Klicken Sie auf

Saveunten. - Oben auf der Seite erscheint ein gelbes Kästchen, klicken Sie auf

Apply changes.

OpenVPN-Assistent

Der OpenVPN-Server kann mit dem integrierten Assistenten eingerichtet werden.

- Klicken Sie auf

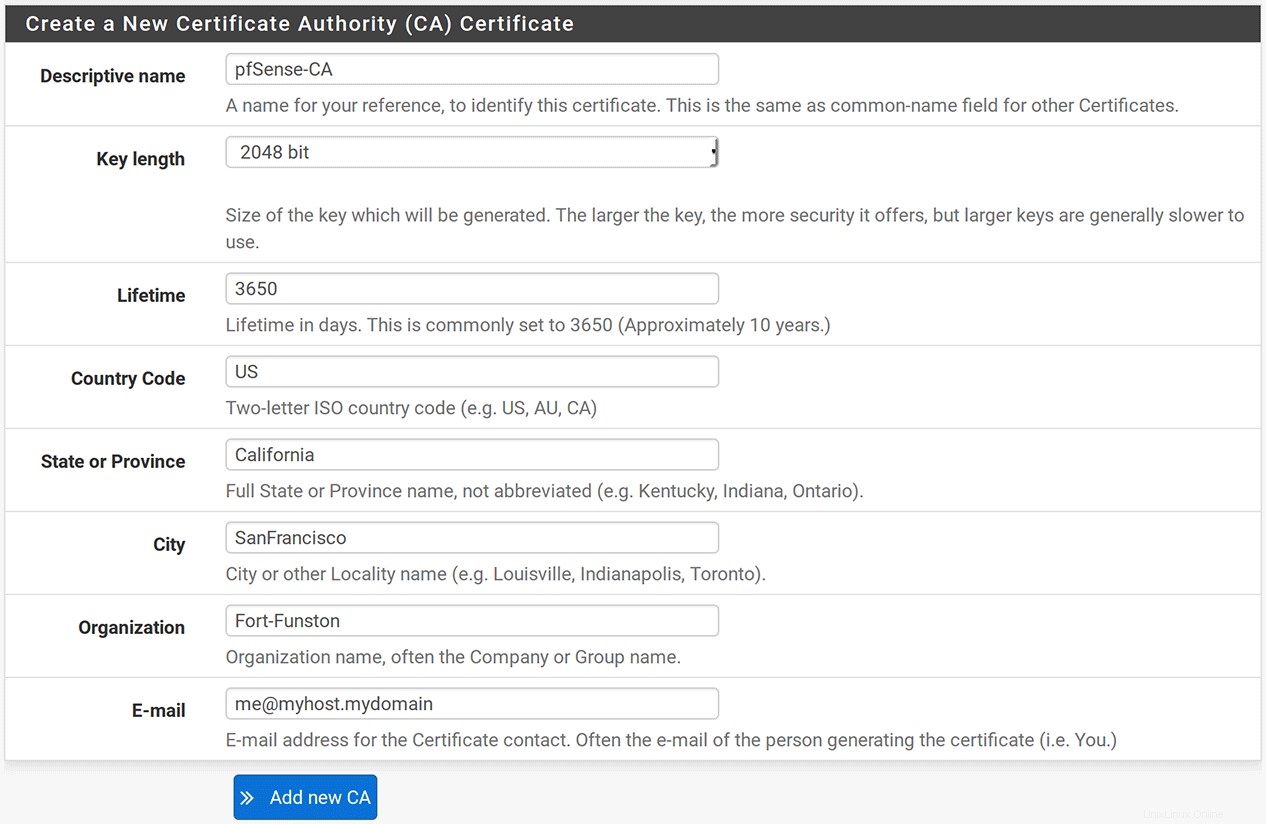

VPN>OpenVPNund klicken Sie auf dieWizardsTab. - Sie werden aufgefordert, einen Authentifizierungs-Backend-Typ auszuwählen . Klicken Sie auf

Nextden Standard „Lokaler Benutzerzugriff“ zu akzeptieren. - Jetzt müssen wir ein neues Zertifikat der Zertifizierungsstelle (CA) erstellen. Setzen Sie den beschreibenden Namen auf „pfSense-CA“.

- Belassen Sie die Schlüssellänge bei 2048 Bit und die Lebensdauer bei 3650 Tagen.

- Die verbleibenden Parameter identifizieren die Person oder Organisation, die diese Zertifizierungsstelle kontrolliert. Stellen Sie sie entsprechend Ihrer Situation ein.

- Klicken Sie auf

Add new CAum zum Serverzertifikat zu gelangen. - Setzen Sie den beschreibenden Namen auf server und halten Sie die Schlüssellänge bei 2048 Bit und die Lebensdauer bei 3650 Tagen.

- Die Personen-/Institutionsinformationen werden bereits von der vorherigen Seite ausgefüllt. Lass es so wie es ist.

- Klicken Sie auf

Create new Certificate. - Auf der nächsten Seite in den Allgemeinen OpenVPN-Serverinformationen Legen Sie im Abschnitt Beschreibung fest zu „Server“.

- In den Kryptografischen Einstellungen Deaktivieren Sie im Abschnitt TLS-Authentifizierung .

- Verlassen Sie den Verschlüsselungsalgorithmus als 'AES-256-CBC (256-Bit-Schlüssel, 128-Bit-Block)'.

- In den Tunneleinstellungen Geben Sie das Tunnelnetzwerk ein Adresse als 10.8.0.0/24.

- Um den Zugriff auf Computer im lokalen Netzwerk zu ermöglichen, geben Sie Ihren lokalen IP-Bereich im Lokalen Netzwerk ein Einstellung. Es wird wahrscheinlich so etwas wie 10.0.0.0/24 sein.

- Legen Sie die Komprimierung fest auf „Deaktiviert – Keine Komprimierung“

- Überprüfen Sie die Inter-Client-Kommunikation Kontrollkästchen.

- In den Client-Einstellungen Legen Sie im Abschnitt DNS-Server 1 fest auf den OpenVPN-Server (10.8.0.1) zeigen.

- Im Bereich Erweitert Textfeld, fügen Sie die Zeile hinzu:

-

push "route 10.0.0.0 255.255.255.0";mute 10; - wobei wir davon ausgehen, dass Ihr LAN-Subnetz 10.0.0.0/24 ist. Passen Sie es entsprechend an.

-

- Wir können die restlichen Einstellungen so lassen wie sie sind und auf

Nextklicken unten. - Akzeptieren Sie nun die Standard-Firewall-Regeln, indem Sie sowohl die Firewall-Regel aktivieren und OpenVPN-Regel Felder und klicken Sie auf

Next. Diese Regeln ermöglichen Ihrem Client, sich mit dem OpenVPN-Server zu verbinden und VPN-Datenverkehr zwischen Client und Server zuzulassen. - Ihnen wird nun ein Abschlussbildschirm angezeigt. Klicken Sie auf

Finish.

Sie haben nun das Serverzertifikat erstellt. Bevor wir fortfahren, müssen wir einige Einstellungen ändern, die nicht im Assistenten behandelt wurden.

- Klicken Sie neben dem Server auf das Bearbeitungssymbol Zeile, um die Konfiguration zu bearbeiten.

- In den Allgemeinen Informationen Abschnitt den Servermodus ändern auf „Remote-Zugriff ( SSL/TLS )“.

- Drücken Sie

Saveum diese Änderungen zu speichern.

Firewall

Firewall-Einstellungen werden automatisch vom Assistenten generiert. Abhängig von Ihrer Firewall-Einrichtung und -Version müssen Sie jedoch möglicherweise die vom Assistenten erstellte Einstellung überprüfen. Navigieren Sie zunächst zu Firewall -> Rules und wählen Sie WAN . Sie sollten eine Firewall-Regel sehen, die IPv4-Verkehr erlaubt, der über das WAN über den OpenVPN-Port eingeht. Dadurch können sich Clients über die externe WAN-Schnittstelle mit dem VPN verbinden.

Wenn Sie Probleme haben, Datenverkehr durch das VPN zu leiten, navigieren Sie zu Firewall -> Nat , wählen Sie Outbound und stellen Sie sicher, dass der Modus auf „Automatische Generierung von NAT-Regeln für ausgehenden Datenverkehr. (IPsec-Passthrough enthalten)“ eingestellt ist.

Client-Zertifikat

Um eine Verbindung zu unserem OpenVPN-Server herzustellen, müssen wir für jedes Gerät, das wir mit dem Server verbinden möchten, ein Client-Zertifikat generieren.

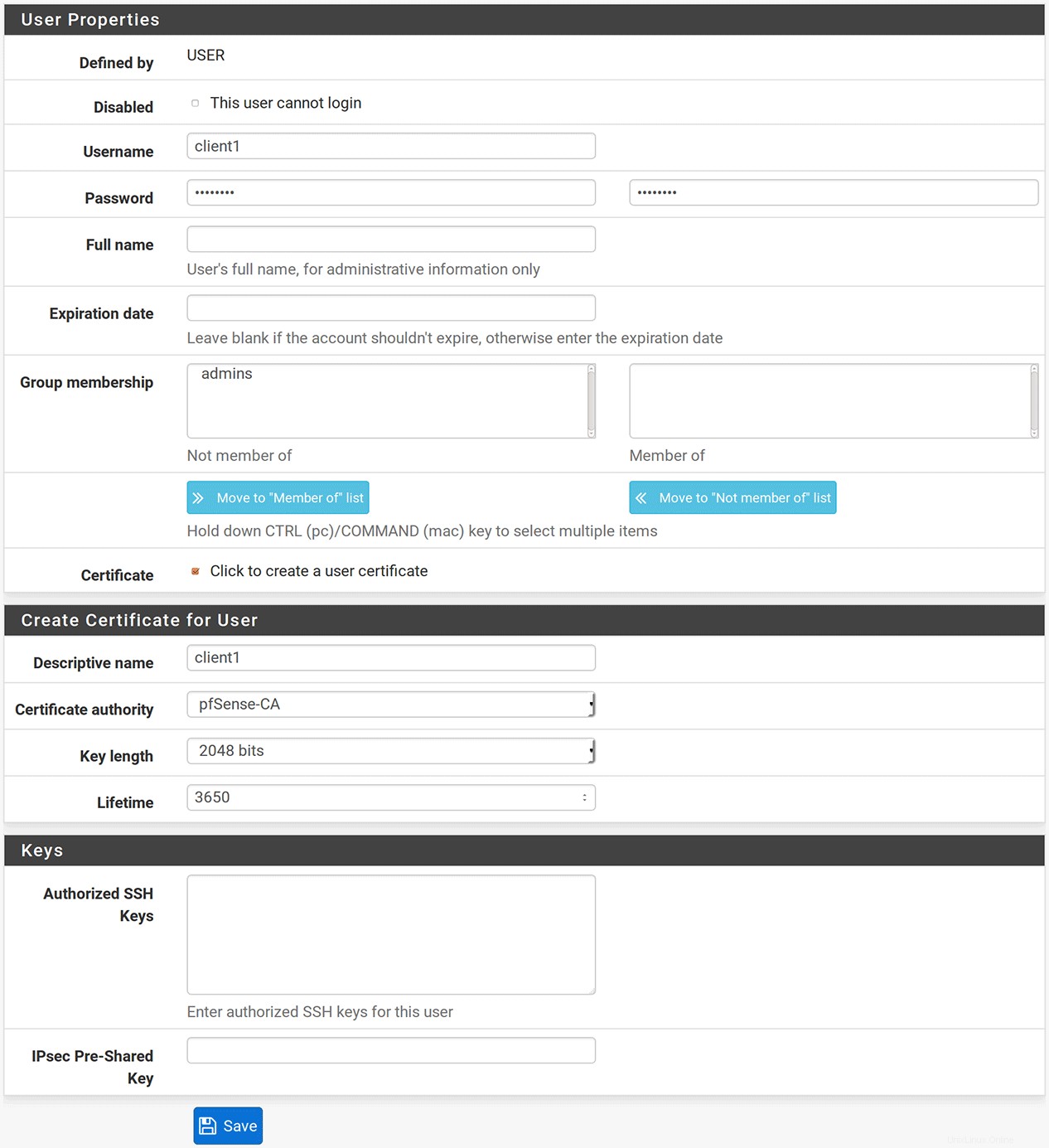

- Klicken Sie auf

System>User Managerund klicken Sie auf+ AddSchaltfläche, um einen Benutzer hinzuzufügen. - Geben Sie den Benutzernamen und das Passwort ein. Für unser Beispiel setzen wir den Benutzernamen auf client1 .

- Überprüfen Sie unbedingt das Zertifikat , um ein Benutzerzertifikat zu erstellen. Dadurch wird der Abschnitt erweitert.

- Geben Sie dem Zertifikat einen beschreibenden Namen (Kunde1 ).

- Lassen Sie die Zertifizierungsstelle, Schlüssellänge und Lebensdauer auf ihren Standardwerten.

- Klicken Sie auf

Savebeenden.

Einrichten der Viskosität

Wenn Sie es bis hierher geschafft haben, sollten Sie sich jetzt mit Ihrem OpenVPN-Server verbinden können, herzlichen Glückwunsch! Wir können jetzt die Viskosität einrichten.

Verbindung aus pfSense exportieren

pfSense stellt ein OpenVPN-Client-Exportpaket bereit, mit dem Sie eine Viscosity-Verbindung erstellen können, ohne sich direkt mit Zertifikaten oder Schlüsseln befassen zu müssen.

- Um das Exportpaket zu installieren, klicken Sie auf

System>Package Managerund klicken Sie aufAvailable PackagesTab. Dies zeigt Ihnen eine Liste aller Pakete, die Sie installieren können. - Scrollen Sie nach unten, um den 'openvpn-client-export' zu finden, und klicken Sie auf

+ InstallSchaltfläche, um es zu installieren. - Sie werden aufgefordert zu bestätigen, klicken Sie auf

Confirmum mit der Installation zu beginnen. - Wenn die Installation abgeschlossen ist, können Sie eine Konfiguration exportieren, indem Sie auf

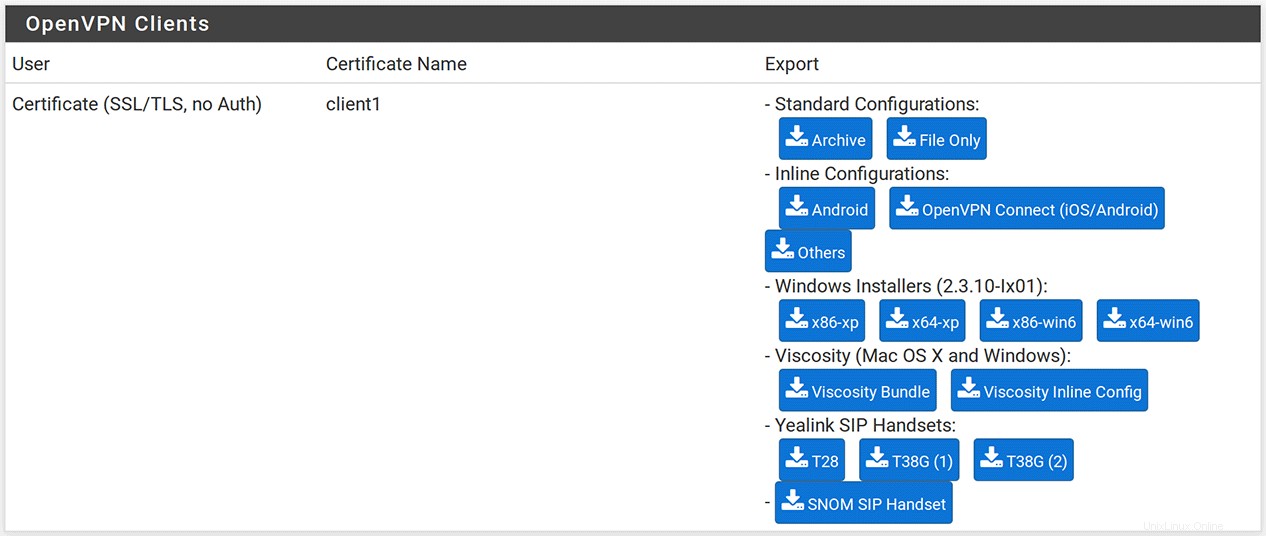

VPNklicken>OpenVPNund klicken Sie aufClient ExportRegisterkarte. - Wählen Sie den Server im Remote Access Server aus Sektion. Behalten Sie die Standardwerte für die anderen Parameter bei.

- Scrollen Sie nach unten zu den OpenVPN-Clients und suchen Sie die Zeile, die dem Zertifikatsnamen entspricht des von Ihnen erstellten Benutzers (client1 ).

- Laden Sie die Viskositätskonfiguration herunter, indem Sie auf „Viscosity Inline Config“ klicken. Dadurch wird eine .ovpn-Konfigurationsdatei auf Ihr Client-Gerät heruntergeladen.

Verbindung in Viskosität importieren

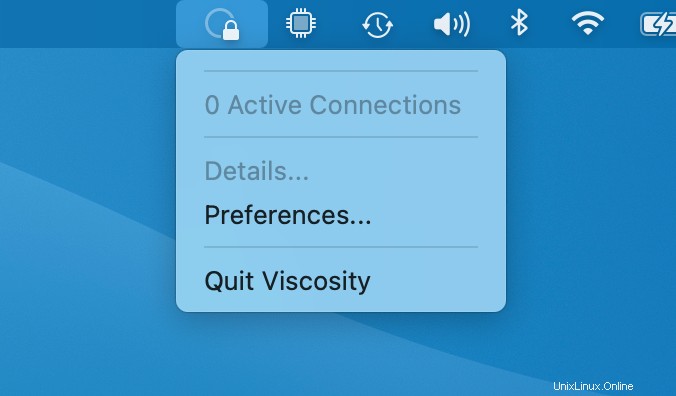

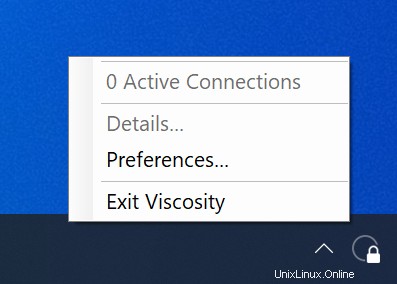

Klicken Sie auf das Viskositätssymbol in der Menüleiste (Windows :system tray) und wählen Sie 'Einstellungen...':

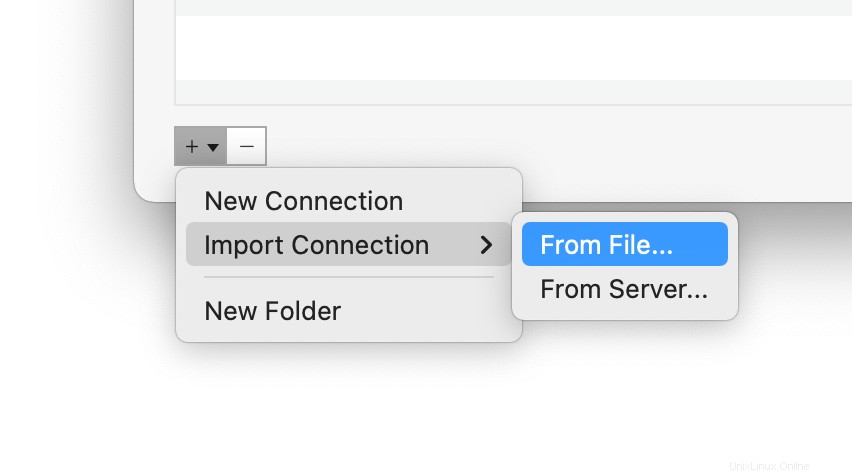

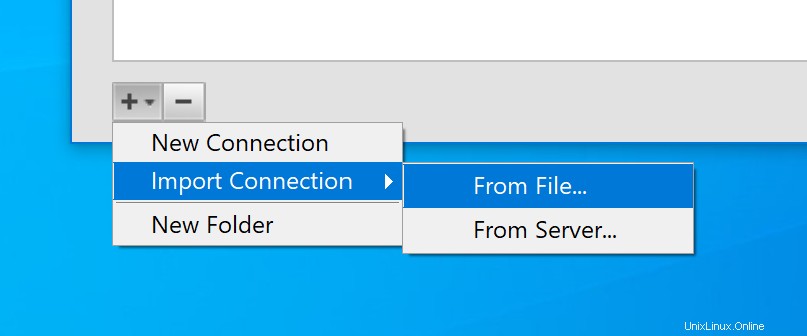

Dies zeigt Ihnen die Liste der verfügbaren VPN-Verbindungen. Wir gehen davon aus, dass Sie Viscosity kürzlich installiert haben, daher ist diese Liste leer. Klicken Sie auf die Schaltfläche „+“ und wählen Sie Import Connection> From File... :

Navigieren Sie zum Speicherort der Viscosity-Konfigurationsdatei und öffnen Sie sie. Sie sehen eine Popup-Meldung, die anzeigt, dass die Verbindung importiert wurde.

(Optional) Zulassen des Zugriffs auf das Internet

Standardmäßig erlaubt die VPN-Verbindung den Zugriff auf den Dateiserver und andere Computer im Heim-/Büronetzwerk (LAN). Wenn Sie jedoch auch den gesamten Internetverkehr über die VPN-Verbindung senden möchten, müssen Sie die Verbindung abschließend bearbeiten:

- Doppelklicken Sie im Fenster Viskositätseinstellungen auf Ihre Verbindung, um den Verbindungseditor zu öffnen

- Klicken Sie auf Netzwerk Registerkarte.

- Klicken Sie auf das Dropdown-Menü "Gesamter Datenverkehr" und wählen Sie die Option "Gesamten Datenverkehr über VPN-Verbindung senden". Es ist nicht erforderlich, ein Standard-Gateway einzugeben.

- Klicken Sie auf

SaveSchaltfläche.

Herstellen und Verwenden Ihrer VPN-Verbindung

Sie können jetzt eine Verbindung herstellen. Klicken Sie auf das Viskositätssymbol in der macOS-Menüleiste oder der Windows-Taskleiste, um das Viskositätsmenü zu öffnen, wählen Sie die importierte Verbindung aus und Viscosity stellt eine Verbindung her.

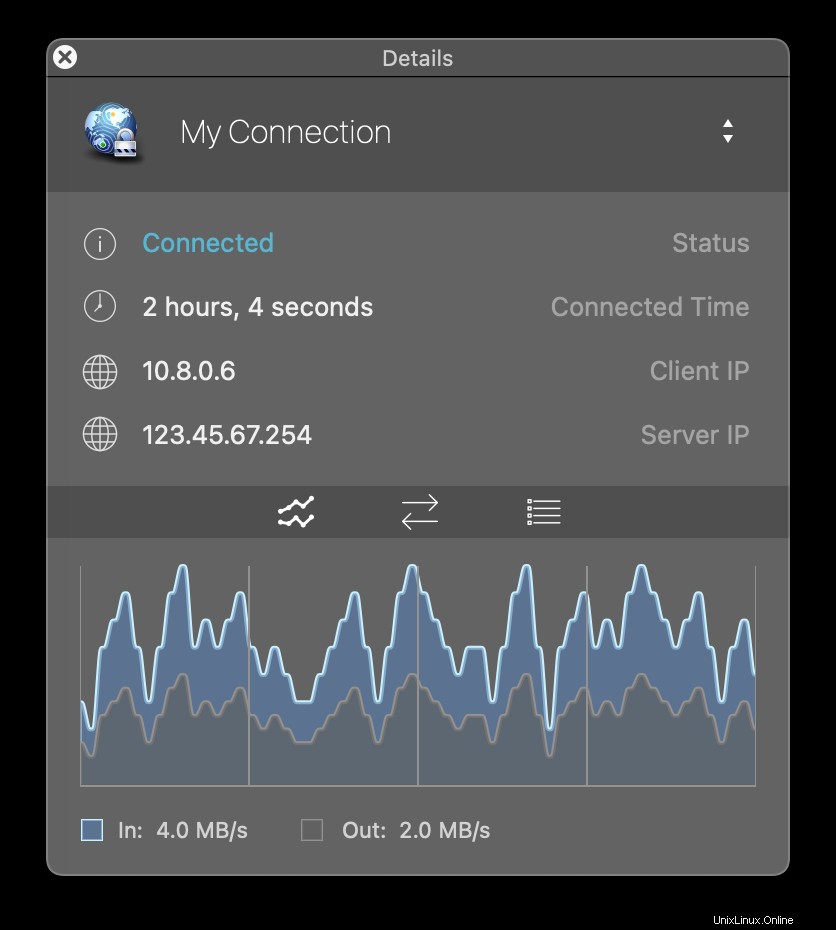

Um zu überprüfen, ob das VPN betriebsbereit ist, können Sie das Fenster „Details“ im Menü „Viskosität“ öffnen. Dadurch können Sie Verbindungsdetails, Datenverkehr und das OpenVPN-Protokoll anzeigen.

Das war's, Sie haben Ihren eigenen OpenVPN-Server eingerichtet. Herzlichen Glückwunsch, Sie können jetzt die Vorteile des Betriebs Ihres eigenen OpenVPN-Servers genießen!