In diesem Tutorial sehen wir uns die Anweisungen zur Einrichtung und Konfiguration von Synology NAS OpenVPN an.

Nach meinem letzten Tutorial zum Ultimativen Synology NAS Einrichtungs- und Konfigurationsleitfaden habe ich eine Menge großartiges Feedback von Benutzern erhalten, die daran interessiert waren, sicher und sicher von außerhalb ihres Netzwerks auf ihr NAS zuzugreifen. Ich verwende die Anwendung Synology VPN Server seit einem Jahr mit OpenVPN und hatte überhaupt keine Probleme. Ich kann überall auf der Welt sicher auf mein NAS zugreifen und was noch wichtiger ist, ich kontrolliere den Zugriff.

Ich werde kurz erklären, was ein VPN-Server tut und die verschiedenen Arten von VPN-Serverkonfigurationen, aber wenn Sie es bereits wissen, können Sie direkt zu den OpenVPN-Server-Anweisungen für das Synology NAS springen.

1. Was ist ein VPN-Server

Ein VPN ist ein virtuelles privates Netzwerk, das Ihr privates Netzwerk auf ein öffentliches Netzwerk erweitert. Laienhaft ausgedrückt ermöglicht es Ihnen, sich von einem externen Netzwerk aus sicher mit Ihrem lokalen Netzwerk zu verbinden. Es gibt zwei Arten von VPN-Netzwerken:

1.1 VPN-Verbindungstypen

Split-Tunnel-VPN: Datenverkehr wird nur dann durch Ihr Netzwerk gesendet, wenn er versucht, auf eine interne Ressource zuzugreifen. Wenn Sie zu einer Website außerhalb Ihres Netzwerks navigieren, ist Ihre IP-Adresse die IP-Adresse des Netzwerks, in dem Sie sich gerade befinden.

Full-Tunnel-VPN :Der gesamte Datenverkehr wird über Ihr Heimnetzwerk gesendet. Ihre IP-Adresse für interne und externe Anfragen sind Ihre Heimnetzwerke.

Ich habe unten ein sehr einfaches Bild erstellt, das dies erklärt, aber wir werden uns in späteren Schritten ansehen, wie beide konfiguriert werden. Es ist wichtig zu beachten, dass Sie mit beiden Verbindungstypen auf Ihr lokales Netzwerk zugreifen können. Dies zeigt nur, wie der Datenverkehr unterschiedlich zu externen Netzwerken geleitet wird.

HINWEIS: Dies ist nicht der genaue Netzwerkfluss. Ich vereinfache den Prozess so weit ich kann.

2. Synology NAS OpenVPN-Setup – Anleitung

1. Öffnen Sie das Paket Mitte und Installieren das VPN Server Anwendung.

2. Öffnen Sie die Anwendung und navigieren Sie zu OpenVPN Abschnitt.

3. Aktivieren OpenVPN Server . Ändern Sie den dynamischen IP-Adressbereich und die maximalen Verbindungseigenschaften, wenn Sie möchten. Da wir versuchen, außerhalb unseres Netzwerks auf unser Synology NAS zuzugreifen, müssen wir Zulassen aktivieren Kunden um auf das LAN des Servers zuzugreifen . Der Rest kann als Standard bleiben. Klicken Sie auf Anwenden .

4. Navigieren Sie zum Privileg Abschnitt und stellen Sie sicher, dass das Benutzerkonto, mit dem Sie sich mit dem VPN verbinden möchten, die Berechtigung für OpenVPN hat .

3. Konfiguration der Synology NAS OpenVPN-Firewall

Unser VPN-Server ist jetzt konfiguriert, aber wir müssen sicherstellen, dass unsere Firewall den Zugriff auf den UDP-Port 1194 zulässt. Wenn Sie sich nicht sicher sind, wie Sie die Synology-Firewall konfigurieren sollen, erfahren Sie in unserem Ultimativen Synology NAS Einrichtungs- und Konfigurationsleitfaden, wie das geht. P>

5. Wenn Sie die Firewall von Synology verwenden, öffnen Sie die Steuerung Panel , Sicherheit , und navigieren Sie dann zur Firewall und Bearbeiten Regeln .

6. Erstellen ein Zulassen Regel für das VPN Server (OpenVPN) Anwendung, UDP Port 1194 .

7. Wenn Sie fertig sind, sollte die Regel über deny stehen alle Regel.

4. Portweiterleitung

Wir haben gerade unsere Synology-Firewall so konfiguriert, dass Verbindungen auf UDP-Port 1194 zugelassen werden . Wir müssen jetzt den UDP-Port 1194 weiterleiten auf unserem Router zu unserem Synology NAS. Synology verfügt über UPnP-Funktionalität, die Ihrem NAS die Möglichkeit gibt, Ports auf Ihrem Router automatisch zu öffnen. Wenn Sie einen UPnP-kompatiblen Router haben, ist es sehr einfach, diesen einzurichten. Es gibt jedoch viele Diskussionen über die Sicherheit von UPnP, daher werde ich in diesem Tutorial nicht darauf eingehen. Wenn Sie dies auf diese Weise tun möchten, können Sie den Hilfeartikel von Synology hier lesen.

Jetzt wird die Portweiterleitung völlig anders sein auf der Router-Einstellungsseite jeder Marke. Dies ist eine großartige Anleitung, die zeigt, wie man auf einigen verschiedenen Router-Marken weiterleitet, aber das Beste, was Sie tun können, ist, den Namen Ihres Routers und die Portweiterleitung zu googeln . Beispiel:Netgear-Portweiterleitung

Für diesen Vorgang müssen Sie eine statische IP-Adresse eingerichtet haben. Wenn Sie derzeit keine statische IP-Adresse eingerichtet haben, lesen Sie hier, wie Sie eine statische IP-Adresse einrichten.

8. Erstellen eine Portweiterleitungsregel für UDP-Port 1194 an die IP-Adresse Ihres Synology NAS. Im Beispiel unten ist 192.168.1.220 die IP-Adresse meines Synology NAS.

Angenommen, Sie konnten den UDP-Port 1194 öffnen und die Synology-Firewallregel erfolgreich konfigurieren, ist die Portkonfiguration nun abgeschlossen!

5. Änderungen der Synology NAS OpenVPN-Konfigurationsdatei

Nachdem wir unseren Server konfiguriert haben, müssen wir unsere Konfigurationsdatei ändern. Bevor wir zu den Schritten kommen, müssen Sie sicherstellen, dass Sie DDNS konfiguriert haben. Die meisten Menschen haben dynamische externe IP-Adressen, daher ist die Erstellung eines DDNS-Hostnamens erforderlich, da Sie sicherstellen müssen, dass Sie immer auf Ihre externe IP-Adresse zugreifen. Wenn Sie DDNS mit einem kostenlosen synology.me-Hostnamen konfigurieren möchten, können Sie hier den Anweisungen von Synology folgen. Wenn Sie DuckDNS verwenden möchten, habe ich hier ein Tutorial geschrieben, wie Sie dies tun können. Wenn Sie absolut sicher sind, dass Sie eine statische externe IP-Adresse haben, die sich nie ändert, müssen Sie DDNS nicht einrichten. Verwenden Sie einfach Ihre externe IP-Adresse als YOUR_SERVER_IP.

Es ist auch wichtig zu beachten, dass der DDNS-Anbieter irrelevant ist, Sie müssen nur sicherstellen, dass Sie einen DDNS-Hostnamen konfiguriert haben!

9. Öffnen Sie den VPN-Server Anwendung und wählen Sie OpenVPN aus . Wählen Sie Konfiguration exportieren aus .

10. Extrahieren Sie den Inhalt des Ordners. Wir werden nur die OpenVPN.ovpn-Datei bearbeiten, also öffnen Sie diese Datei mit einem Texteditor.

11. Standardmäßig erhalten Sie eine Standard-OpenVPN-Konfigurationsdatei mit einem eindeutigen Zertifikat unten. Dieses Dokument sollte nur mit Benutzern geteilt werden, die Sie mit Ihrem VPN authentifizieren möchten. Wir müssen die folgenden Elemente ändern, die pink hervorgehoben sind .

- IHRE_SERVER_IP :Dies sollte der von Ihnen konfigurierte DDNS-Hostname sein.

- Weiterleitungs-Gateway def1 :Dies bestimmt, ob Sie ein Split-Tunnel- oder Full-Tunnel-VPN konfigurieren. Wenn Sie sich nicht sicher sind, was Sie möchten, verweisen Sie auf das Bild oben, um die Unterschiede zu sehen. Ich erstelle zwei separate Konfigurationsdateien (eine für Split-Tunnel und eine für Full-Tunnel) und verwende je nach Situation die eine oder andere. Um Full-Tunnel zu aktivieren, entfernen Sie das „#“-Zeichen (dies ist das Symbol für einen Kommentar). Durch einfaches Entfernen des Kommentarsymbols wird das Full-Tunnel-VPN aktiviert. HINWEIS: Wenn Sie ein iPhone verwenden und iOS 7 oder höher verwenden, müssen Sie redirect-gateway ipv6 hinzufügen unter redirect-gateway def1.

- DHCP-Option :Wenn Sie einen lokalen DNS-Server verwenden möchten, können Sie dort die IP-Adresse Ihres DNS-Servers hinzufügen. Wenn Sie keinen lokalen DNS-Server haben, lassen Sie diese Zeile auskommentiert. HINWEIS :Wenn Sie keinen lokalen DNS-Server konfiguriert haben, verwendet OpenVPN standardmäßig die öffentlichen DNS-Einträge von Google. Dies bedeutet, dass Sie nicht über den Hostnamen auf Ihre lokalen Netzwerkressourcen zugreifen können, sondern nur über die IP-Adresse. Wenn Sie einen lokalen DNS-Server konfigurieren möchten, können Sie sich hier mein Tutorial zu Pi-hole ansehen. HINWEIS: Dies ist ein sehr einfaches Beispiel dafür, wie DNS verwendet werden kann.

- Client-Zertifikat-nicht erforderlich :Diese Option wird nicht standardmäßig hinzugefügt, sollte aber hinzugefügt werden, wenn Sie die neuen OpenVPN-Clients verwenden (die meisten Leute werden dies tun). Wenn Sie diese Option nicht hinzufügen, erhalten Sie beim Verbinden eine Fehlermeldung. Sie können zwar die Fehlermeldung durchgehen, aber dadurch wird das Auftreten des Fehlers verhindert.

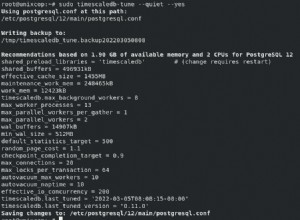

dev tun tls-client remote YOUR_SERVER_IP 1194 # The "float" tells OpenVPN to accept authenticated packets from any address, # not only the address which was specified in the --remote option. # This is useful when you are connecting to a peer which holds a dynamic address # such as a dial-in user or DHCP client. # (Please refer to the manual of OpenVPN for more information.) #float # If redirect-gateway is enabled, the client will redirect it's # default network gateway through the VPN. # It means the VPN connection will firstly connect to the VPN Server # and then to the internet. # (Please refer to the manual of OpenVPN for more information.) #redirect-gateway def1 #redirect-gateway ipv6 #REQUIRED for iOS 7 and above. # dhcp-option DNS: To set primary domain name server address. # Repeat this option to set secondary DNS server addresses. #dhcp-option DNS DNS_IP_ADDRESS pull # If you want to connect by Server's IPv6 address, you should use # "proto udp6" in UDP mode or "proto tcp6-client" in TCP mode proto udp script-security 2 comp-lzo reneg-sec 0 cipher AES-256-CBC auth SHA512 auth-user-pass client-cert-not-required -----BEGIN CERTIFICATE----- [YOUR CERTIFICATE WILL BE HERE. LEAVE THIS ALL AS DEFAULT] -----END CERTIFICATE-----

12. Speichern Sie die Konfigurationsdatei und fügen Sie sie allen Geräten hinzu, mit denen Sie die VPN-Verbindung testen möchten. Normalerweise teste ich die Verbindung mit meinem Mobiltelefon, da Sie sich nicht im selben Netzwerk wie Ihr VPN-Server befinden können. Sie MÜSSEN dies von einem externen Netzwerk aus testen (Mobiltelefon/Hotspot ist eine großartige Option).

6. Konfiguration und Test des Synology NAS OpenVPN-Clients

Nachdem wir nun alles konfiguriert haben, müssen wir unsere Verbindung testen. Laden Sie den OpenVPN-Client auf Ihr Mobiltelefon oder auf einen PC herunter, den Sie mit einem anderen Netzwerk verbinden können. Denken Sie daran, dass Sie mit einem anderen Netzwerk verbunden sein müssen, um dies zu testen.

13. Laden Sie hier die OpenVPN-Client-Software für Ihr Gerät herunter.

14. Wählen Sie unten die Schaltfläche „Hinzufügen“ und dann Datei . Sie sollten nun aufgefordert werden, nach .ovpn zu suchen Datei, die wir zuvor erstellt haben. Laden Sie die Datei hoch und melden Sie sich dann mit Ihrem DSM-Benutzernamen und -Passwort an.

15. Sie sollten sich jetzt mit Ihrem VPN verbinden können.

16. Ich werde unten zwei Beispiele zeigen. Zuerst bin ich über meine Split-Tunnel-Verbindung mit meinem VPN-Server verbunden. Sie können sehen, dass meine externe IP-Adresse mein mobiles Netzwerk ist (da ich auf eine externe Webseite zugreife).

17. In diesem Screenshot bin ich über meine Full-Tunnel-Verbindung mit meinem VPN-Server verbunden. Meine externe IP-Adresse ist die meines ISPs, da der gesamte Datenverkehr durch mein Heimnetzwerk geleitet wird.

Sowohl Split-Tunnel- als auch Full-Tunnel-VPN-Verbindungen ermöglichen Ihnen den Zugriff auf Ihre lokalen Ressourcen, aber Full-Tunnel-VPN-Verbindungen sollten verwendet werden, wenn Sie versuchen, Ihren Netzwerkverkehr zu sichern (z. B. wenn Sie sich in einem öffentlichen WLAN befinden). .

7. Statische Routenkonfiguration – Synology NAS OpenVPN-Einrichtung

Dieser Schritt ist nicht erforderlich, es sei denn, Sie müssen von Ihrem Heimnetzwerk aus auf VPN-Geräte zugreifen.

Ihr Heimnetzwerk und Ihr VPN-Netzwerk befinden sich in unterschiedlichen Subnetzen, was bedeutet, dass Ihre lokalen Geräte nur mit den Computern in ihrem Subnetz kommunizieren können (das VPN-Netzwerk sieht beide). Damit Ihr lokales Netzwerk mit Ihrem VPN-Netzwerk (in meinem Fall 192.168.1.X und 10.5.0.X) kommunizieren kann, muss in Ihrem Router eine statische Route konfiguriert werden. Ich kann die Einrichtungsschritte dafür nicht durchgehen, da jeder Router anders ist, aber unten ist ein Screenshot der statischen Route, die ich konfiguriert habe. Die Gateway-IP-Adresse wird die IP-Adresse Ihres Synology NAS sein (da dort Ihr VPN läuft). Im Subnetz 10.5.0.0/24 müssen Sie den IP-Bereich eingeben, den Sie verwenden (wie in den OpenVPN-Einstellungen definiert).

8. Synology NAS OpenVPN-Setup – Fazit

Dies war ein langes Tutorial, das viele Schritte durchlief. Durch die Konfiguration des VPN-Servers von Synology können Sie sich sicher mit Ihrem Heimnetzwerk verbinden, um auf Ihr NAS und lokale Ressourcen zuzugreifen. Es umgeht auch vollständig die Notwendigkeit von QuickConnect oder das Aussetzen Ihres NAS für das Internet (was ein Sicherheitsrisiko darstellt). Als zusätzlichen Vorteil sichert die Volltunnel-VPN-Verbindung auch Ihre Verbindung auf öffentlichen Wi-Fi-Geräten!

Es gibt eine Sache, die ich in Bezug auf die Sicherheit dieses VPN erwähnen möchte. Synology leistet ziemlich schlechte Arbeit, wenn es darum geht, den Benutzer dies so sicher wie möglich konfigurieren zu lassen. Mit der Art und Weise, wie dies technisch konfiguriert ist , sind Sie einem Man-in-the-Middle-Angriff ausgesetzt. Es muss viel passieren, damit Sie dieser Art von Angriff ausgesetzt sind, aber ich möchte erwähnen, dass dies eine berechtigte Sorge ist. Wenn vollständige Sicherheit Ihr Hauptanliegen ist, würde ich die Implementierung von OpenVPN auf einem Raspberry Pi oder Ihrem Router (falls zutreffend) prüfen. Das Gerät, auf dem OpenVPN läuft, spielt keine Rolle, es muss nur in der Lage sein, die Server-/Client-Zertifikate einfach zu konfigurieren.

Wenn Sie Fragen haben, hinterlassen Sie diese bitte in den Kommentaren! Wenn Ihnen der Inhalt gefallen hat, teilen Sie ihn bitte!