Vor einiger Zeit haben wir einen Leitfaden veröffentlicht, der die einfachste Methode zur Installation und Konfiguration von OpenVPN mit einem Skript namens openvpn-install beschreibt . Mit diesem Skript kann jeder, auch Anfänger, innerhalb weniger Minuten ein funktionierendes OpenVPN-Setup in DEB-basierten und RPM-basierten Systemen implementieren. Neulich hat einer unserer Leser vorgeschlagen, dass es noch ein ähnliches Skript namens "PiVPN" gibt , das verwendet wird, um OpenVPN in Raspberry Pi einzurichten. Es wurde hauptsächlich für Raspberry Pi entwickelt, funktioniert jedoch auch unter Debian und Ubuntu. Derzeit wird nur Ubuntu 14.04 LTS unterstützt.

Wie sicher ist PiVPN?

Bevor wir zum Installationsteil gehen, lassen Sie uns einige seiner Sicherheitsfunktionen besprechen. Auch wenn die Installation so trivial ist, heißt das nicht, dass PiVPN nicht sicher genug ist, um es in der Produktion einzusetzen. Alles wurde direkt nach dem Auspacken über die Standardeinstellungen hinaus aktualisiert, um die Sicherheit von Server und Client zu erhöhen. Es gibt Ihnen die Möglichkeit, unbeaufsichtigte Upgrades zu aktivieren, die Ihren Server automatisch mit Sicherheitsupdates patchen. Außerdem verwendet die Serverkonfiguration nur das neueste TLS 1.2-Protokoll. Sowohl die Daten- als auch die Steuerkanäle verwenden aktualisierte AES- und SHA256-Verschlüsselungs- und Hash-Algorithmen.

Ich möchte es ausprobieren und sehen, wie es in meiner Ubuntu 14.04 LTS-Server-Edition funktioniert. Also los geht's.

PiVPN - Einfachste OpenVPN-Einrichtung und -Konfiguration

OpenVPN installieren

Die Installation ist denkbar einfach. Öffnen Sie das Terminal und führen Sie den folgenden Befehl aus:

curl -L https://install.pivpn.io | bash

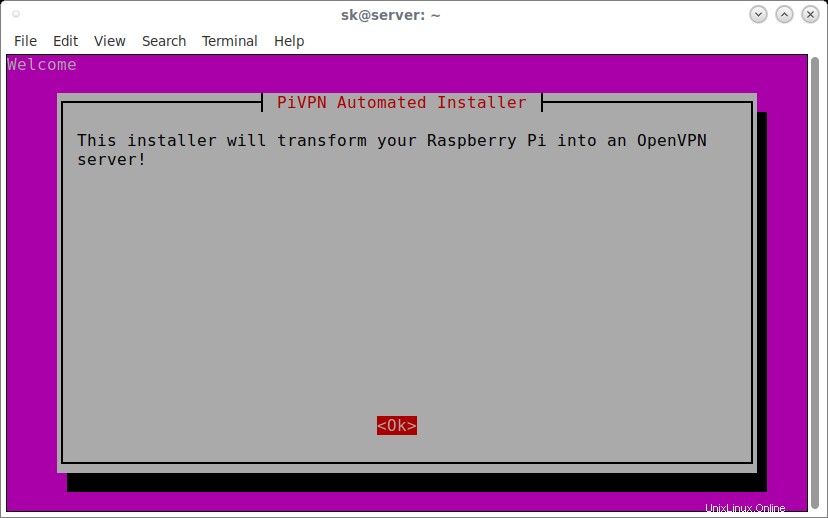

Ja, so einfach ist das. Geben Sie nach einigen Sekunden das sudo-Benutzerkennwort ein. Der obige Befehl lädt das neueste OpenVPN herunter und installiert es zusammen mit allen erforderlichen Abhängigkeiten in Ihrem System. PiVPN wird Ihnen dabei eine Reihe von Fragen stellen. Verwenden Sie einfach die Standardeinstellungen, da dies gerade ausreicht, um den funktionierenden OpenVPN-Server einzurichten.

Klicken Sie auf OK, um fortzufahren.

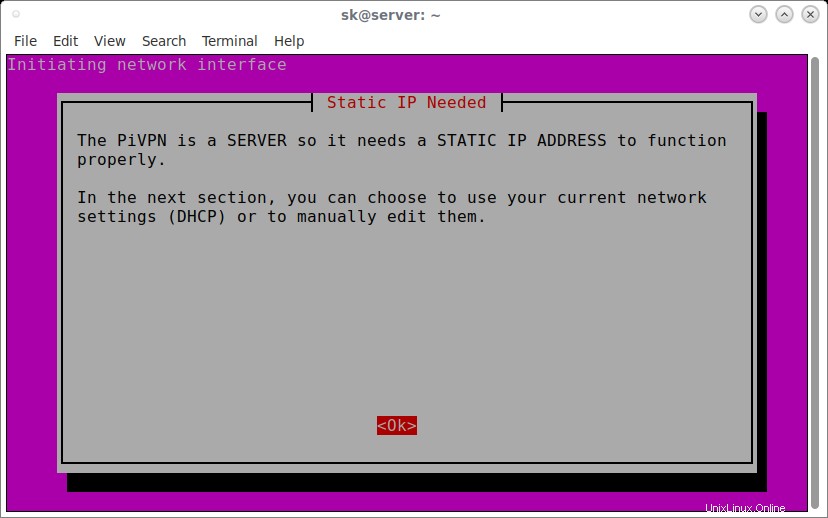

PiVPN benötigt eine STATISCHE IP-ADRESSE, um ordnungsgemäß zu funktionieren.

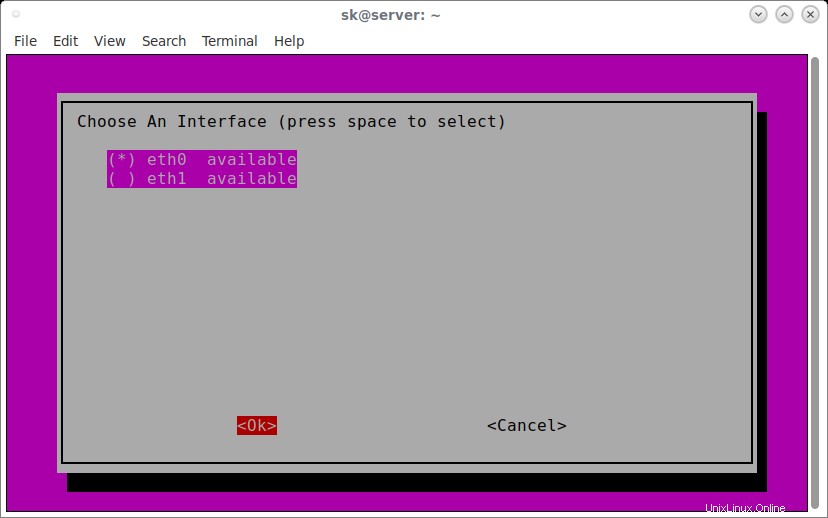

Wenn Sie mehr als eine Netzwerkschnittstelle haben, wählen Sie eine aus, um sie zu konfigurieren.

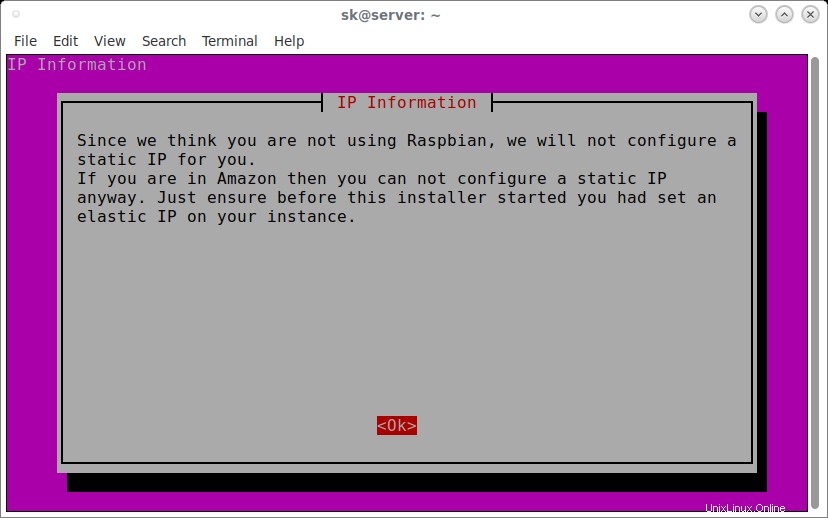

PiVPN konfiguriert keine statische IP-Adresse, wenn Sie kein Raspberry Pi-Gerät verwenden. Für die Zwecke dieser Anleitung verwende ich Ubuntu 14.04, daher wird die statische IP nicht konfiguriert.

Wählen Sie als Nächstes einen lokalen Benutzer aus, der Ihre ovpn-Konfigurationen enthält.

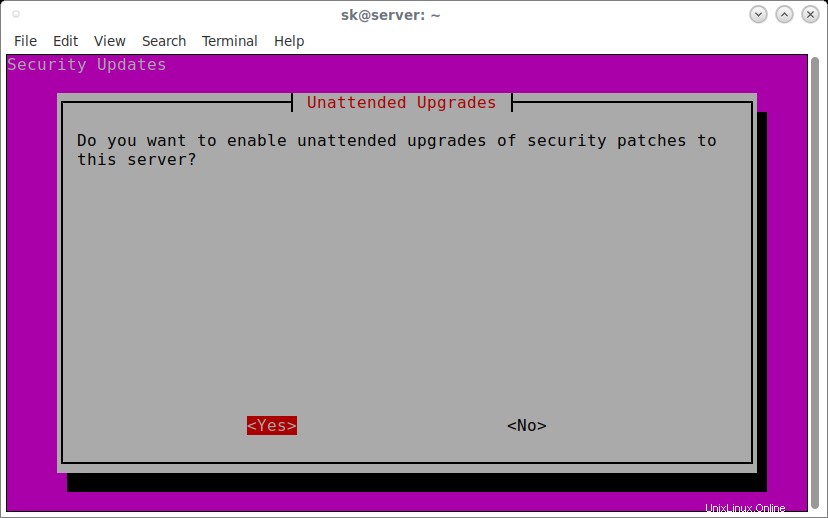

Es wird empfohlen, unbeaufsichtigte Upgrades zu aktivieren, um Sicherheitsupdates automatisch zu aktualisieren. Wählen Sie Ja, um unbeaufsichtigte Upgrades zu aktivieren.

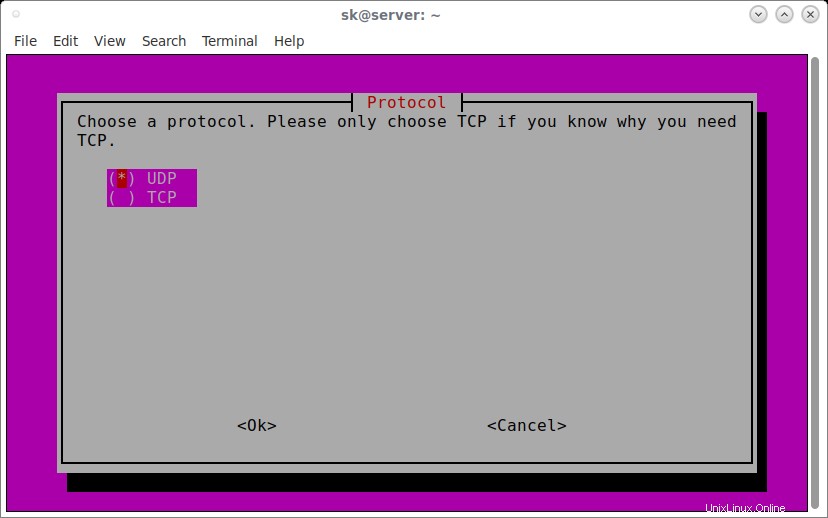

Wählen Sie ein Protokoll aus.

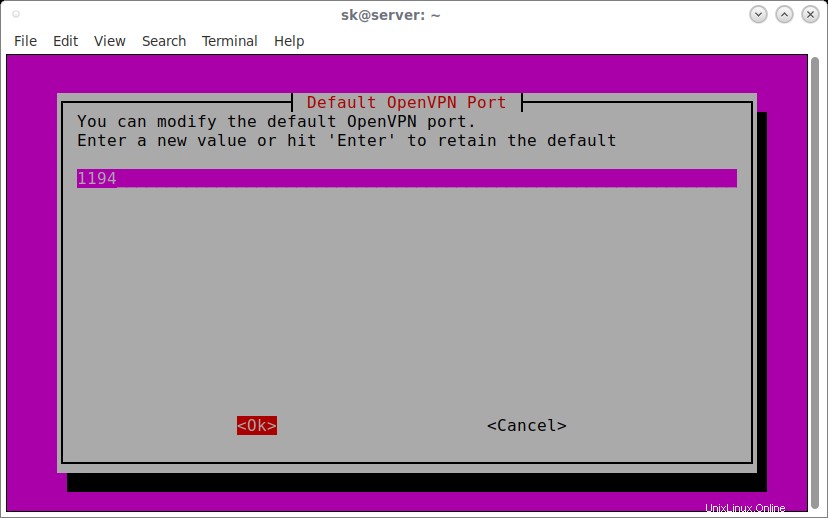

Wählen Sie den OpenVPN-Port. Der Standardwert ist für die meisten Fälle ausreichend.

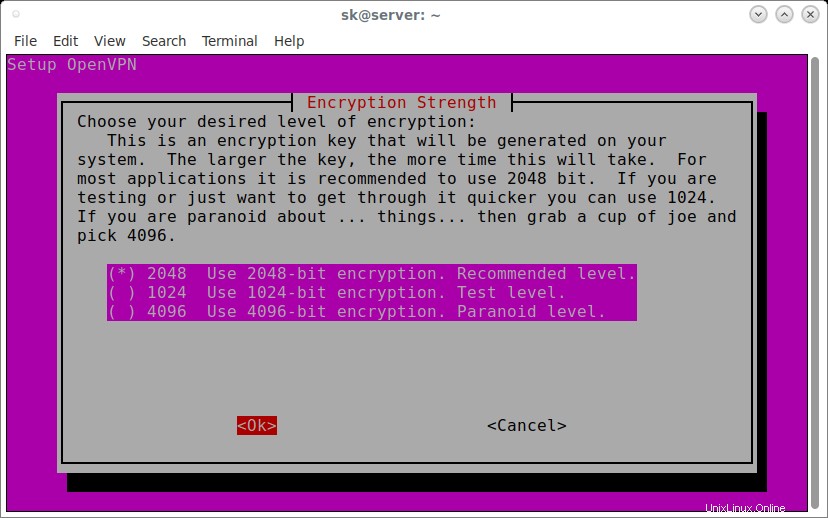

Wählen Sie Ihre gewünschte Verschlüsselungsstufe. Ich gehe mit dem Standardwert.

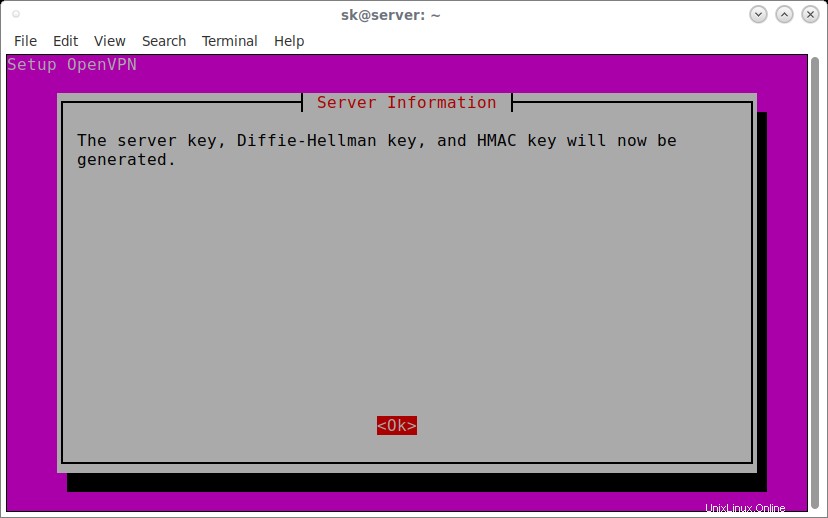

Klicken Sie auf OK, um Diffie-Hellman-Schlüssel zu generieren:

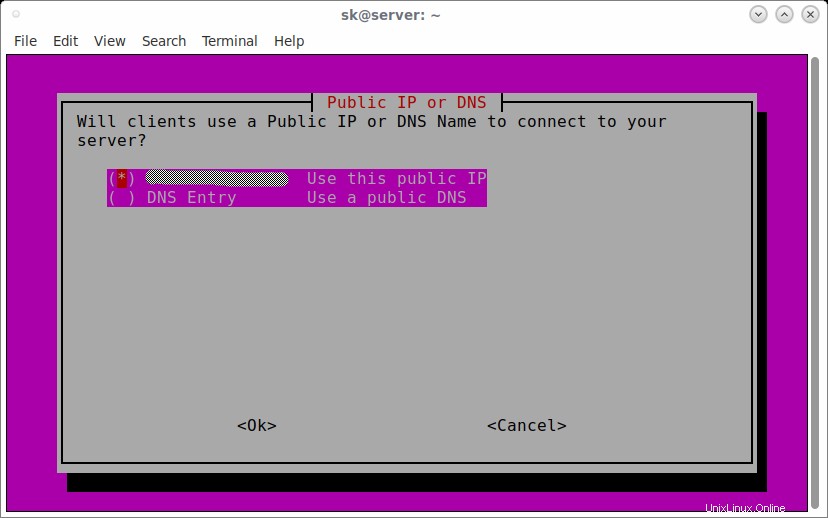

Wählen Sie als Nächstes aus, ob die Clients eine öffentliche IP oder einen DNS-Namen verwenden, um sich mit dem Server zu verbinden.

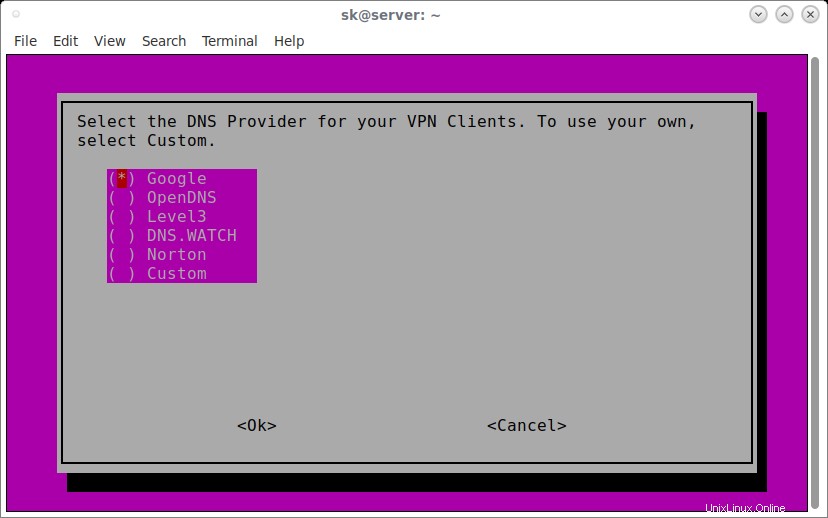

Wählen Sie den DNS-Anbieter für Ihre VPN-Clients. Um Ihr eigenes zu verwenden, wählen Sie "Benutzerdefiniert" aus.

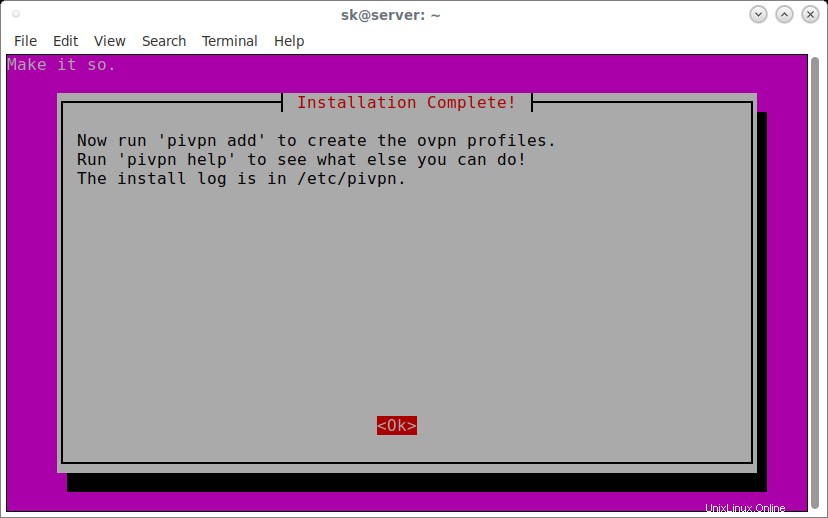

Herzliche Glückwünsche! OpenVPN wurde auf Ihrem Server installiert.

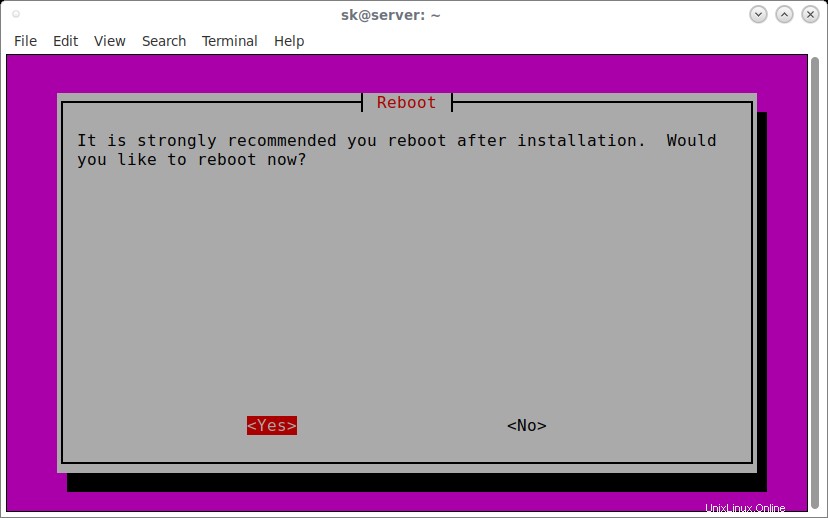

Klicken Sie abschließend auf Ja, um Ihr System neu zu starten.

Geben Sie den folgenden Befehl ein, um zu überprüfen, ob der OpnVPN-Dienst ausgeführt wird:

$ sudo service openvpn status * VPN 'server' is running

Überprüfen Sie, ob OpenVPN den Server überwacht:

$ ps auxww | grep openvpn nobody 936 0.0 0.3 28624 2428 ? Ss 16:15 0:00 /usr/sbin/openvpn --writepid /run/openvpn/server.pid --daemon ovpn-server --cd /etc/openvpn --config /etc/openvpn/server.conf --script-security 2 sk 1206 0.0 0.1 11740 940 pts/1 S+ 16:15 0:00 grep --color=auto openvpn

Wie Sie sehen können, ist der OpenVPN-Server in Betrieb! Lassen Sie uns fortfahren und die Clients konfigurieren.

Erstellen Sie ein Client-OVPN-Profil

Führen Sie nach dem Neustart des Servers den folgenden Befehl aus, um ein Client-OVPN-Profil zu erstellen.

pivpn add

Oder,

pivpn -a

Geben Sie einen Namen für Ihr Client-System und ein sicheres Passwort ein.

Enter a Name for the Client: client ##ENTER client certificate name Enter the password for the client: ##ENTER password Enter the password again to verify: ##ENTER password again spawn ./easyrsa build-client-full client Note: using Easy-RSA configuration from: ./vars Generating a 2048 bit RSA private key ..................................................+++ .....................................+++ writing new private key to '/etc/openvpn/easy-rsa/pki/private/client.key.YlVMZrBWgj' Enter PEM pass phrase:ubuntu Verifying - Enter PEM pass phrase:ubuntu ----- Using configuration from /etc/openvpn/easy-rsa/openssl-1.0.cnf Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows commonName :PRINTABLE:'client' Certificate is to be certified until Jul 9 09:47:17 2027 GMT (3650 days) Write out database with 1 new entries Data Base Updated Client's cert found: client.crt Client's Private Key found: client.key CA public Key found: ca.crt tls-auth Private Key found: ta.key ======================================================== Done! client.ovpn successfully created! client.ovpn was copied to: /home/sk/ovpns for easy transfer. ========================================================

Wenn Sie kein Passwort für die Client-Zertifikate wünschen, können Sie die Passwort-Option mit folgendem Befehl überspringen:

pivpn add nopass

Die Kundenprofile werden unter /home/username/ovpns gespeichert . Führen Sie zur Überprüfung Folgendes aus:

$ ls /home/sk/ovpns/ client.ovpn

Sie müssen die Profile auf Ihre Client-Systeme kopieren, um sich mit dem OpenVPN-Server zu verbinden.

Beispielsweise kopieren Sie die Client-Profile mit dem scp-Befehl wie unten.

cd /home/sk/ovpns/

scp client.ovpn [email protected]:/etc/openvpn/

Hier ist 192.168.43.150 die IP-Adresse meines OpenVPN-Clients.

Alle Zertifikate auflisten

Um alle gültigen und widerrufenen Zertifikate aufzulisten, führen Sie Folgendes aus:

pivpn list

Oder,

pivpn -l

Beispielausgabe:

: NOTE : The first entry should always be your valid server! ::: Certificate Status List ::: :: Status || Name :: Valid :: server Valid :: client

Widerrufen Sie ein Client-OVPN-Profil

Um ein Client-OVPN-Profil zu widerrufen, führen Sie Folgendes aus:

pivpn revoke

Oder,

pivpn -r

PiVPN entfernen

Sie mögen PiVPN nicht? Sie können es deinstallieren, indem Sie den folgenden Befehl ausführen:

pivpn -u

Oder,

pivpn uninstall

Und das ist alles für jetzt. In der nächsten Anleitung werde ich erklären, wie man OpenVPN-Clients authentifiziert. Hoffe das hilft. Wenn Sie unsere Leitfäden nützlich finden, nehmen Sie sich bitte einen Moment Zeit, um sie in Ihren sozialen, beruflichen Netzwerken zu teilen und OSTechNix zu unterstützen!

Prost!